Criminosos nigerianos de phishing direcionam ataques para indústrias

De acordo com relatório da Kaspersky Lab, os invasores roubaram projetos e planos operacionais de empresas de metalurgia, energia elétrica, construção, engenharia e de outros setores

Os agentes responsáveis por uma recente onda de ataques de phishing e interceptação de pagamentos em companhias industriais também têm roubado projetos e planos de operações das vítimas, assim como diagramas de redes elétricas e de informações, segundo um relatório da Equipe de Resposta a Emergências Cibernéticas em Sistemas de Controle Industrial da Kaspersky Lab (ICS CERT, em inglês). Essas informações não são necessárias para o esquema principal com que os invasores ganham dinheiro, o que leva a diversas dúvidas preocupantes sobre as intenções futuras dos criminosos virtuais.

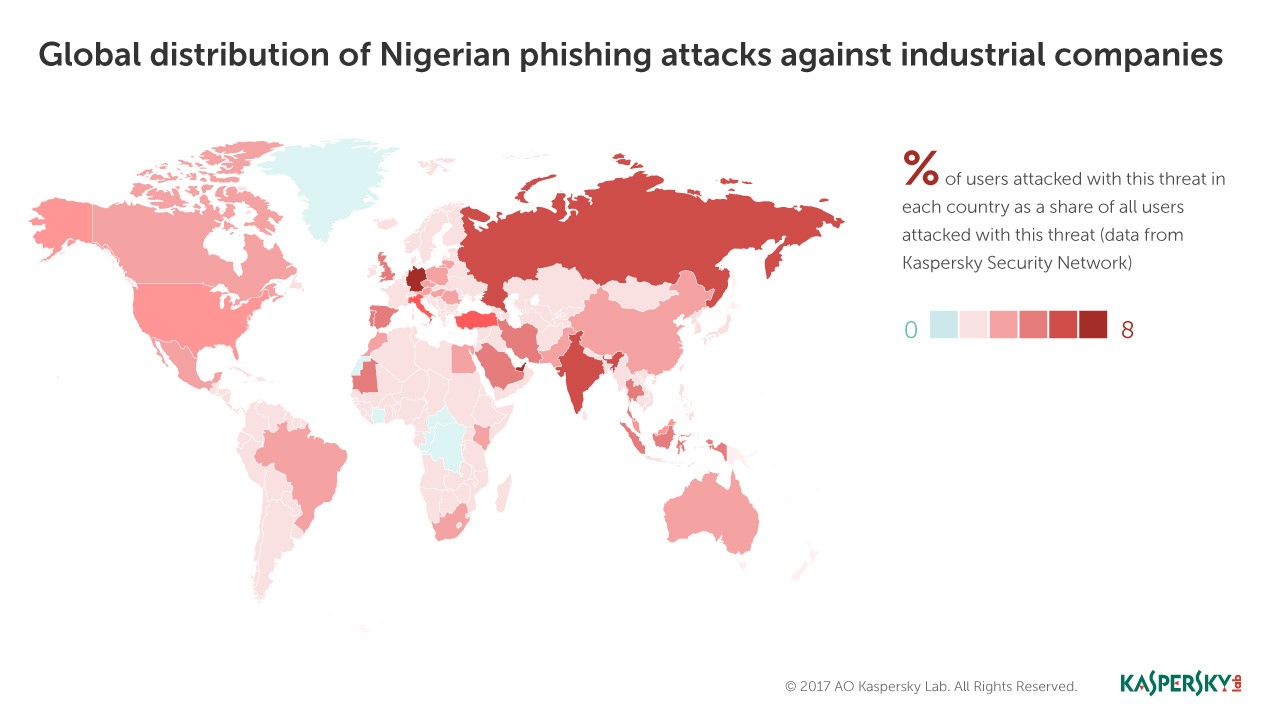

Os ataques de comprometimento de e-mail empresarial (BEC, Business Email Compromise), frequentemente vinculados à Nigéria, sequestram contas corporativas legítimas, na qual os invasores podem monitorar para interceptar ou redirecionar transações financeiras. Em outubro de 2016, os pesquisadores da Kaspersky Lab observaram um aumento significativo no número de tentativas de infecção por malware visando clientes industriais. Eles identificaram mais de 500 companhias atacadas em 50 países, principalmente indústrias dos setores de metalurgia, energia elétrica e construção, bem como grandes corporações de logística e transporte. Os ataques continuam.

A sequência de ataque

A sequência do ataque começa com um e-mail de phishing cuidadosamente elaborado para parecer vir de fornecedores, clientes, organizações comerciais e serviços de entrega. Os invasores usam um malware pertencente a pelo menos oito famílias diferentes de cavalos de Troia espiões e backdoor, todos disponíveis por um preço baixo no mercado negro e projetados primariamente para roubar dados confidenciais e instalar ferramentas de administração remota nos sistemas infectados.

Nos computadores corporativos infectados, os invasores fazem capturas de tela da correspondência ou redirecionam mensagens para suas próprias caixas de correio para poder procurar por transações interessantes ou lucrativas. Depois, o pagamento é interceptado por um ataque clássico do tipo “man-in-the-middle”, substituindo as informações da conta em uma fatura legítima do vendedor pelas dos invasores. Pode ser difícil para a vítima identificar a substituição antes que seja tarde demais e seu dinheiro tenha sido roubado.

A ameaça desconhecida

Ao analisar os servidores de comando e controle usados nos ataques mais recentes, em 2017, os pesquisadores observaram que havia, dentre os dados roubados, capturas de tela de planos de operações e projetos, assim como desenhos técnicos e diagramas de redes. Além disso, essas imagens não foram tiradas dos computadores dos gerentes de projeto ou de compras, alvos comuns dos invasores, mas das máquinas dos operadores, engenheiros, designers e arquitetos.

“Os invasores não precisam coletar este tipo de dados para realizar seus golpes de phishing. Então, o que fazem com essas informações? Essa coleta é acidental ou intencional? Talvez patrocinada por terceiros? Até agora, não detectamos qualquer informação roubada pelos criminosos virtuais nigerianos no mercado negro. No entanto, é claro que, para as empresas atacadas, além do prejuízo financeiro direto, um ataque de phishing nigeriano representa outras ameaças, possivelmente mais graves”, disse Maria Garnaeva, pesquisadora sênior em segurança da Equipe de Análise de Ameaças à Infraestrutura Básica da Kaspersky Lab.

O próximo passo poderia ser que os atacantes tenham acesso à computadores que façam parte de um sistema de controle industrial, onde qualquer interceptação ou ajuste das configurações poderia ter um impacto devastador.

O perfil do invasor

Quando os pesquisadores extraíram os endereços de comando e controle (C&C) dos arquivos maliciosos, descobriram que, em alguns casos, os mesmos servidores foram usados com malware de famílias diferentes. Isso sugere que há apenas um grupo criminoso por trás de todos os ataques e que usa malwares diferentes ou há vários grupos que trabalham em colaboração e compartilham recursos.

Os pesquisadores também descobriram que a maioria dos domínios foi registrada por residentes da Nigéria.

Como atenuar a ameaça

A Kaspersky Lab recomenda que as empresas implementem estas práticas recomendadas de segurança básicas:

- Instrua seus funcionários sobre a segurança básica de e-mail: não clicar em links e anexos suspeitos e verificar com atenção a origem da mensagem, além de mantê-los sempre informados sobre as novas ferramentas e truques usados pelos criminosos virtuais.

- Sempre confira as solicitações de alteração de dados de sua conta bancária, formas de pagamento, etc. durante as transações.

- Quando possível, instale uma solução de segurança em todas as estações de trabalho e todos os servidores, e implemente todas as atualizações rapidamente.

- Caso um sistema seja comprometido, altere as senhas de todas as contas usadas nesse sistema.

- Se a sua organização tem um sistema de controle industrial, instale uma segurança especializada para monitorar e analisar toda a atividade de rede, além de outros itens.

Para obter mais informações sobre essa ameaça e sobre como se proteger dela, leia o relatório em https://securelist.com/nigerian-phishing-industrial-companies-under-attack/78565/

Para obter mais informações sobre ameaças direcionadas a sistemas de controle industrial, visite a ICS CERT.

Criminosos nigerianos de phishing direcionam ataques para indústrias

Kaspersky

Artigo relacionado Comunicado à imprensa

Novo golpe do IPVA: promessa de desconto de 50% por e-mail é fraude

Kaspersky revela e-mails persuasivos de golpistas que se passam por guias de pagamento do IPVA, com valores retirados do site legítimoLEIA MAIS >Cibercriminosos usam deepfakes de famosos para enganar vítimas em falsos jogos de aposta, revela Kaspersky

Empresa de cibersegurança explica como golpe funciona e como reconhecer uma deepfake para não se tornar mais uma vítimaLEIA MAIS >Apenas 25% dos brasileiros se sentem seguros usando bancos online ou carteiras digitais

Pesquisa da Kaspersky destaca que entre as razões de uso estão a disponibilidade em todos os momentos e facilidade na transaçãoLEIA MAIS >