Um terço dos computadores de ICS do setor manufatureiro sofreu ataques no 1º semestre de 2017

Brasil, México e Colômbia são os países com sistemas industriais mais atacados por ransomware na América Latina

No primeiro semestre do ano, as empresas do setor industrial foram as mais suscetíveis a ameaças virtuais: os computadores de ICSs responderam por cerca de um terço de todos os ataques, segundo o relatório “Cenário das ameaças a sistemas de automação industrial no primeiro semestre de 2017” da Kaspersky Lab. Houve um pico de atividade dos invasores em março; depois disso, a proporção de computadores atacados diminuiu gradativamente de abril a junho.

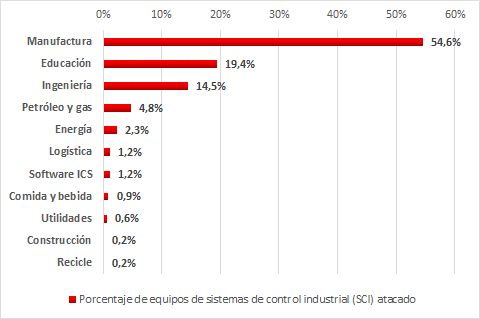

Durante os seis primeiros meses do ano, os produtos da Kaspersky Lab bloquearam tentativas de ataque em 37,6% dos computadores de ICSs dos quais recebemos informações anônimas, totalizando dezenas de milhares de ataques – na América Latina, esse número chega a 38,9%. Esse número quase não mudou em relação ao período anterior, sendo 1,6 pontos percentuais menor que no segundo semestre de 2016. A maioria deles ocorreu em empresas do setor industrial que produzem materiais, equipamentos e bens diversos. Outros setores muito afetados foram os de engenharia, educação, e bebidas e alimentos. Os computadores de ICSs de empresas de fornecimento de energia responderam por quase 5% de todos os ataques.

Distribuição de equipamentos de sistemas de automação industrial

na América Latina por indústria no primeiro semestre de 2017

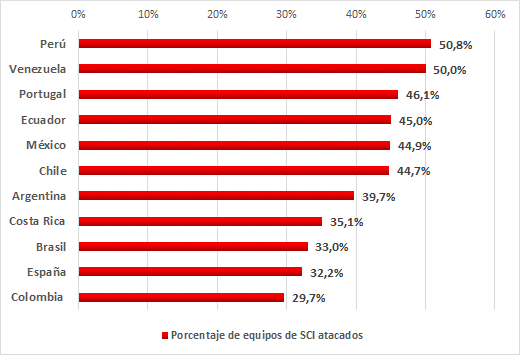

Embora os três países com mais computadores industriais atacados, Vietnã (71%), Argélia (67,1%) e Marrocos (65,4%), não tenham mudado, os pesquisadores detectaram um aumento na porcentagem de sistemas atacados na China (57,1%), que ficou no quinto lugar, de acordo com os dados divulgados pela Kaspersky Lab. Na América Latina, os países com maior proporção de equipamentos industriais são Peru (50,8%), Venezuela (50%), Equador (45,0%) e México (44,9%).

Ranking dos países da Península Ibérica e da América Latina de acordo com

a porcentagem de equipamentos de automação industrial atacados

Os especialistas também descobriram que as ameaças se originaram principalmente na internet: tentativas de baixar malware, acessar recursos maliciosos conhecidos ou de phishing na Web foram bloqueadas em 20,4% dos computadores de ICSs. Já na América Latina, esse número chega à 24,1%.

Os motivos para as altas estatísticas desse tipo de infecção são as interfaces entre as redes corporativas e industriais, a disponibilidade de acesso limitado à Internet nas redes industriais e a conexão de computadores das redes industriais à Internet através de redes de operadoras de celular. Além disso, infecções por malware podem acontecer também por meio de mídia removível, como pendrive e HD externos, sendo essas responsáveis por 9,3% das infecções na América Latina.

No total, nos primeiros seis meses de 2017, a Kaspersky Lab detectou aproximadamente 18.000 modificações de malwares pertencentes a mais de 2.500 famílias diferentes em sistemas de automação industrial.

Ataques de ransomware

Na primeira metade do ano, o mundo enfrentou uma epidemia de ransomware que também afetou as empresas do setor industrial. Segundo as pesquisas da ICS CERT da Kaspersky Lab, o número de computadores de ICSs exclusivos atacados por cavalos de Troia de criptografia aumentou significativamente e triplicou até junho. No total, os especialistas descobriram ransomware de criptografia pertencentes a 33 famílias diferentes. A maior parte dos trojans de criptografia foi distribuída por meio de spams disfarçados como itens de comunicação corporativa com anexos maliciosos ou links para o download de malware.

As principais estatísticas sobre ransomware descritas no relatório do primeiro trimestre de 2017 incluem:

- 0,5% dos computadores de infraestrutura industrial das organizações foi atacado por ransomware de criptografia pelo menos uma vez.

- Os computadores de ICSs de 63 países no mundo todo passaram por inúmeros ataques de ransomware de criptografia, sendo as mais famosas as campanhas do WannaCry e do ExPetr.

- A epidemia do WannaCry ocupou o primeiro lugar entre as famílias de ransomware de criptografia, com 13,4% de todos os computadores da infraestrutura industrial atacados. As organizações mais afetadas incluíram instituições da área de saúde e do setor governamental.

- Outra campanha de ransomware de criptografia importante no primeiro semestre do ano foi a do ExPetr, com pelo menos 50% das empresas atacadas nos setores industrial e de petróleo e gás.

- As dez principais famílias de cavalos de Troia de criptografia mais comuns incluem outras famílias de ransomware, como Locky e Cerber, em operação desde 2016. Desde então, elas geraram o maior lucro para os criminosos virtuais.

- Os países com sistemas industriais mais atacados por ransomware na América Latina foram Brasil, México e Colômbia, respectivamente.

“Na primeira metade do ano, pudemos observar como a proteção dos sistemas industriais é fraca: quase todos os computadores industriais afetados foram infectados acidentalmente e em decorrência de ataques inicialmente voltados a usuários domésticos e redes corporativas. Nesse sentido, os destrutivos ataques de ransomware do WannaCry e do ExPetr serviram como indicador, causando a interrupção de ciclos de produção de grandes empresas no mundo todo, além de falhas logísticas, e forçando a paralisação das atividades de instituições médicas. Os resultados desses ataques podem instigar outras ações por parte dos invasores. Como já estamos atrasados em relação às medidas preventivas, as empresas precisam considerar agora as medidas de proteção para poder evitar ‘incêndios’ no futuro”, diz Evgeny Goncharov, chefe do Departamento de Defesa de Infraestruturas Críticas da Kaspersky Lab.

Para proteger os ambientes de ICS de possíveis ataques virtuais, a ICS CERT da Kaspersky Lab recomenda:

- Fazer um inventário dos serviços de rede em execução com atenção especial aos serviços que fornecem acesso remoto aos objetos do sistema de arquivos.

- Realizar a auditoria do isolamento do acesso aos componentes do ICS, da atividade de rede na rede industrial da empresa e em seus limites, das políticas e práticas relacionadas ao uso de mídias removíveis e dispositivos portáteis.

- Verificar a segurança do acesso remoto à rede industrial como medida básica e, como medida extrema, reduzir ou eliminar totalmente o uso de ferramentas de administração remota.

- Manter as soluções de segurança de endpoints sempre atualizadas.

- Usar métodos avançados de proteção: implementar ferramentas que possibilitem o monitoramento do tráfego de rede e a detecção de ataques virtuais em redes industriais.

Leia o resumo do relatório do primeiro semestre de 2017 da ICS CERT da Kaspersky Lab em Securelist.com.

O relatório completo está disponível no site da ICS CERT da Kaspersky Lab.

Um terço dos computadores de ICS do setor manufatureiro sofreu ataques no 1º semestre de 2017

Kaspersky

Artigo relacionado Novidades sobre vírus

Kaspersky Lab: mais de 400 indústrias foram alvo de ataques de spear phishing

Pesquisadores da Kaspersky Lab detectaram uma nova onda de e-mails de spear phishing financeiro elaborados para gerar lucros para os criminosos virtuais.LEIA MAIS >Nova variante do ransomware SynAck utiliza sofisticada técnica Doppelgänging para esquivar-se da segurança

Os pesquisadores da Kaspersky Lab descobriram uma nova variante do cavalo de Troia de ransomware SynAck, que usa técnica Doppelgänging para burlar a segurança do antivírus, ocultando-se em processos legítimos.LEIA MAIS >Ameaça oculta: brasileiros estão entre as maiores vítimas

Especialistas da Kaspersky Lab encontraram evidências de que criminosos escondem mineradores disfarçados de aplicativos de VPN e de transmissão de jogos de futebolLEIA MAIS >