A cibersegurança no filme “O Exterminador do Futuro”

Seu enredo seguirá os eventos de “O Exterminador do Futuro 2: O Julgamento Final”, com todo o contexto alternativo à realidade.

O último filme do “Exterminador do Futuro” já chegou nos cinemas e promete atrair muitos fãs ao redor do mundo. De acordo com seus criadores, seu enredo seguirá os eventos de “O Exterminador do Futuro 2:O Julgamento Final”, com todo o contexto alternativo à realidade. No geral, a ideia de uma rebelião da Inteligência Artificial é claramente um problema de segurança da informação, por isso os especialistas da Kaspersky decidiram avaliar os espectros técnicos abordados nos dois primeiros filmes da franquia.

O Exterminador do Futuro

Não há nenhum problema com o próprio Exterminador, o metalhead segue rigorosamente sua programação e exibe um grande talento em rastrear Sarah Connor. Lembre-se de que o primeiro filme foi lançado em 1984. Naqueles dias, os computadores não eram tão difundidos quanto são agora; portanto, na visão dos especialistas da Kaspersky, a parte mais interessante é a cena final da luta com o ciborgue.

Além disso, é importante destacar que ninguém considerou a segurança dos sistemas de informação ao projetar uma empresa industrial sem nome. As instalações onde as máquinas caras trabalham não têm proteção alguma. A porta que dá para a rua é feita de vidro! Certamente, não há qualquer segurança. A porta da unidade de produção onde os robôs industriais estão localizados não tem trava - apenas um parafuso no interior. E os computadores e os painéis de controle estão ao lado da entrada.

Além disso, em termos de posicionamento (intencional ou não) do produto, na entrada, temos uma imagem clara de uma unidade de controle para o robô FANUC S-Model 0, Série F30, EDIÇÃO 005, fabricado pela GMF Robotics. No eBay, você pode encontrar documentos para este dispositivo (marcado “Para uso interno do GMF”), que pode ser usado para aprender como sabotar o processo de produção. Obviamente, em 1984, teria sido mais difícil obter essa documentos. Por outro lado, o consultor de segurança e hacker convicto Kevin Mitnick conseguiu obter informações muito mais secretas.

Modificar levemente as configurações do computador pode trazer muitas consequências, desde sabotar o workflow e destruir a unidade de produção até ajustar o processo tecnológico para acabar com o produto final ou causar falhas durante a operação.

O Exterminador 2

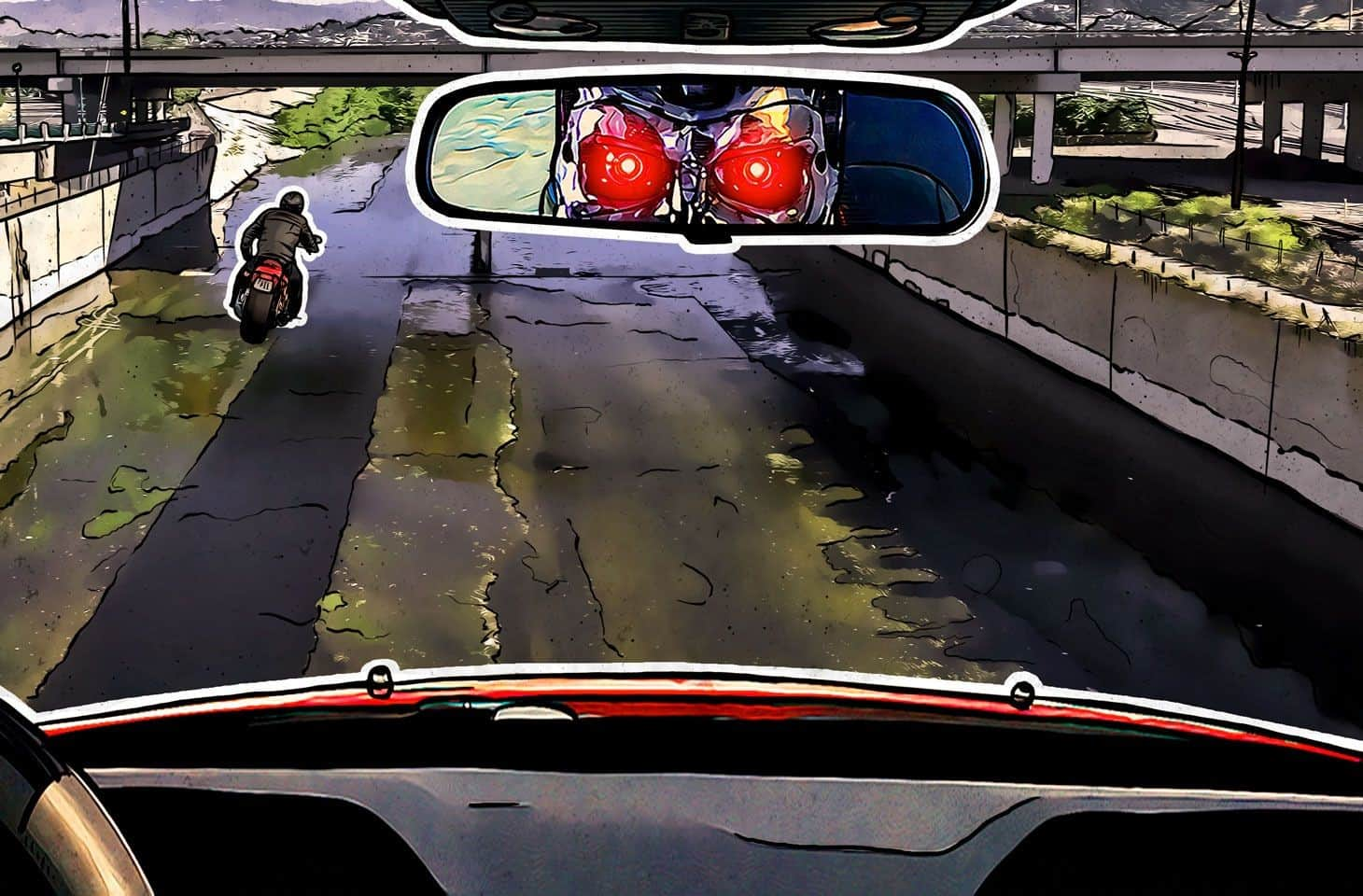

No segundo filme, existem muito mais computadores e sistemas de informação - afinal, o ano era 1991. Mas isso também significa mais problemas de segurança. Vamos começar com o fato de que, em algum lugar fora da tela, no futuro, os rebeldes reprogramaram o ciborgue. Não fica claro porque a Skynet não previu e bloqueou tal violação. Mas vamos dar um passo de cada vez.

Computador do carro de polícia

Uma cena inicial mostra como o exterminador de metal líquido assume a forma de um policial e sequestra seu carro, no qual há um computador conectado à rede policial. Aqui está a primeira pergunta para o time de segurança da informação da polícia: por que o computador não pede autorização? Um carro de polícia é considerado uma zona tão confiável que ninguém pensou nisso? É uma bola fora, especialmente porque os policiais frequentemente deixam seus carros para correr atrás de criminosos ou interrogar testemunhas, e a rede contém informações altamente confidenciais. Ou o policial simplesmente esqueceu de trancar o computador ao sair do veículo? Nesse caso, fica claro que a corporação precisava desesperadamente de treinamento em conscientização sobre ameaças cibernéticas para seu time.

Assalto a caixa eletrônico

Enquanto isso, John Connor e seu colega roubam um caixa eletrônico conectando-o a um PDA do portfólio da Atari através do slot do cartão. Esse desvio nos mostra que, mesmo sem a rebelião da Skynet, a tecnologia no mundo Exterminador está se movendo por um caminho alternativo; na realidade, não é possível extrair dados do cartão mais PINs de um caixa eletrônico ou do próprio cartão - ou de qualquer outro lugar: os caixas eletrônicos não contêm números de cartão e não há PIN no cartão. Sem mencionar que o portfólio da Atari, com sua CPU 80C88 de 4.9152 MHz, dificilmente seria a melhor ferramenta para PINs de força bruta.

Engenharia social no estilo Exterminador

Curiosamente, a conversa telefônica entre os dois exterminadores parece plausível - um imita John Connor, o outro, sua mãe adotiva. É plausível no sentido de que é agora uma das profecias dos futuristas: em um caso recente, os atacantes aparentemente usaram um sistema de aprendizado de máquina para imitar a voz de um CEO .

Curiosamente, os dois exterminadores suspeita que possa estar conversando com um impostor, mas apenas um deles adivinha como verificar isso - o T800 pergunta por que o cachorro está latindo, deliberadamente usando o nome errado e o T1000 responde sem perceber o truque. Em geral, esse é um bom método para aplicar, sobretudo em caso de dúvidas acerca da autenticidade da pessoa do outro lado da linha.

Miles Dyson

O homem responsável por criar o "processador revolucionário" a partir dos restos de outra CPU de fonte desconhecida é bastante interessante. Para começar, ele trabalha com informações confidenciais em casa (e todos sabemos o que pode acontecer). Mas essa não é a questão principal. Ele desliga o computador pressionando “Enter”. Não é surpresa quando o sistema baseado em seu processador acaba se se rebelando!

Cyberdyne Systems

É estranho, mas a Cyberdyne Systems é descrita como uma empresa que leva a sério a segurança da informação. O desenvolvedor-chefe chega ao escritório acompanhado por alguns tipos suspeitos? A segurança não o deixa entrar e exige autorização por escrito. O guarda encontra o colega amarrado? O alarme é disparado e a primeira ação é bloquear o acesso ao cofre secreto.

Abrir a porta do cofre exige duas chaves, uma das quais o engenheiro possui. A outra é mantida no balcão de segurança. A única falha aqui é que John abre o cofre com a chave usando seu fiel portfólio da Atari. O cofre é certamente uma coisa que poderia ter sido protegida contra a força bruta.

Destruindo informações

Honestamente, não há chances de que Sarah Connor e companhia limitada tenham realmente conseguido destruir informações. Por um lado, o T-800 esmaga os computadores com um machado, que, mesmo com a explosão subsequente, não é a maneira mais confiável de destruir um disco rígido.

Mas esse não é o ponto principal. Em 1991, as redes locais já eram amplamente utilizadas, portanto, a Cyberdyne Systems poderia ter cópias de backup dos dados do trabalho, e provavelmente não na mesma sala em que a equipe de desenvolvimento trabalhava. Claro, as ações dos atacantes foram baseadas no conhecimento do personagem Miles Dyson. Mas quem disse que ele sabia tudo? Afinal, ele não foi informado sobre a origem do processador danificado que fez a engenharia reversa, de modo que claramente não era 100% confiável.

Recursos de design do Cyborg

A cabeça do T-800 contém um chip que se autodenomina (falando através do ciborgue que controla) de “processador de rede neural”. O mais estranho aqui é um processador com uma chave de hardware para desativar o modo de aprendizado. A própria presença de tal mudança pode significar que a Skynet temia que os ciborgues se tornassem muito autônomos. Em outras palavras, a Skynet temia uma rebelião da IA contra a IA rebelde. Uma loucura!

O T-1000 reage de maneira estranha a quedas extremas de temperatura quando congelado em nitrogênio líquido. Seu corpo físico parece voltar ao normal após o degelo, mas seu cérebro diminui substancialmente. Ele olha passivamente enquanto o T-800 ferido rasteja atrás de sua arma, embora seja mais lógico finalizar o modelo danificado imediatamente e continuar a busca pelo alvo principal, John Connor. Além disso, por alguma razão, ele força Sarah Connor a ligar para John em busca de ajuda, mesmo que ela possa imitar sua voz perfeitamente (o que ocorre alguns minutos depois). Em resumo, torna-se um pensamento lento e, portanto, vulnerável. Talvez alguns dos computadores dentro de sua cabeça não pudessem ser ligados como resultado do superaquecimento.

Para projetar um sistema de computador confiável que não se rebele contra seus criadores, faz sentido usar um sistema operacional seguro com o conceito de Padrão de Negação implementado no próprio sistema. A Kaspersky está desenvolvendo este tipo de sistema, embora um pouco depois de 1991.

Mais informações sobre nosso sistema operacional e nossa abordagem baseada na imunidade à segurança do sistema de informações estão disponíveis na página da Web do KasperskyOS.

A cibersegurança no filme “O Exterminador do Futuro”

Kaspersky

Artigo relacionado Comunicado à imprensa

Novo golpe do IPVA: promessa de desconto de 50% por e-mail é fraude

Kaspersky revela e-mails persuasivos de golpistas que se passam por guias de pagamento do IPVA, com valores retirados do site legítimoLEIA MAIS >Cibercriminosos usam deepfakes de famosos para enganar vítimas em falsos jogos de aposta, revela Kaspersky

Empresa de cibersegurança explica como golpe funciona e como reconhecer uma deepfake para não se tornar mais uma vítimaLEIA MAIS >Apenas 25% dos brasileiros se sentem seguros usando bancos online ou carteiras digitais

Pesquisa da Kaspersky destaca que entre as razões de uso estão a disponibilidade em todos os momentos e facilidade na transaçãoLEIA MAIS >