O ano é 2024. Uma equipe de cientistas da Universidade da Califórnia em San Diego e da Universidade de Maryland, College Park, fez uma descoberta inimaginável: uma ameaça global cuja origem está literalmente no espaço. Eles tentam soar o alarme, mas a maioria das pessoas ignora o alerta…

Não, esse não é o enredo do filme de sucesso da Netflix Não olhe para cima. Essa é a realidade em que nos encontramos depois da publicação de um estudo que confirma que conversas corporativas em VoIP, dados de operações militares, registros da polícia mexicana, mensagens e ligações privadas de pessoas que usam celulares nos EUA e no México, entre vários outros tipos de informações confidenciais, estão sendo transmitidos sem criptografia por satélites por milhares de quilômetros. E para interceptá-los, basta um equipamento que custa menos de US$ 800: um simples kit de receptor de TV via satélite.

Hoje, vamos entender o que pode ter causado essa negligência, se é realmente tão fácil extrair dados como descreve o artigo da Wired, por que algumas operadoras ignoraram o estudo e não tomaram nenhuma providência, e, por fim, o que nós, usuários, podemos fazer para que nossos dados não circulem por canais vulneráveis.

O que aconteceu?

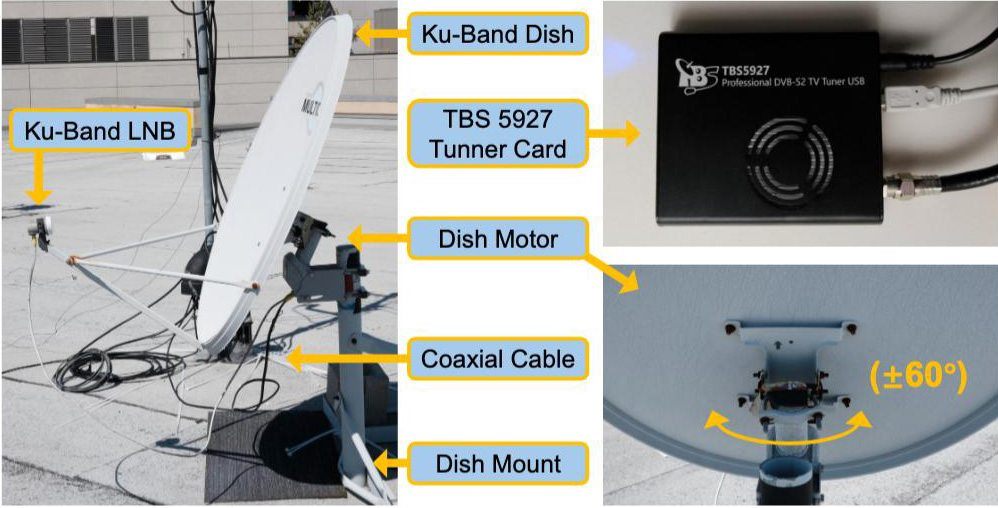

Seis pesquisadores instalaram uma antena parabólica geoestacionária comum (do tipo que pode ser comprada em qualquer provedor de TV por satélite ou loja de eletrônicos) no telhado da universidade, na região litorânea de La Jolla, em San Diego, no sul da Califórnia. O equipamento simples dos pesquisadores custou US$ 750 no total: US$ 185 pela antena parabólica e o receptor, US$ 140 pelo suporte de fixação, US$ 195 pelo atuador motorizado usado para girar a antena e US$ 230 por um sintonizador de TV TBS5927 com conexão USB. Vale mencionar que, em muitos países, todo o kit provavelmente custaria ainda menos.

O que diferenciava esse kit da típica antena de TV via satélite instalada do lado de fora da sua janela ou no telhado era o atuador motorizado da antena. Esse mecanismo permitia reposicioná-la para captar sinais de diferentes satélites dentro do seu campo de visão. Satélites geoestacionários, usados para sinais de TV e comunicações, orbitam sobre o equador e se movem com a mesma velocidade angular da Terra. Isso garante que permaneçam estacionários em relação à superfície da Terra. Normalmente, depois de apontar a antena para o satélite de comunicação escolhido, não é necessário movê-la novamente. Mas, o motor permitiu que os pesquisadores redirecionassem rapidamente a antena de um satélite para outro.

Cada satélite geoestacionário está equipado com diversos transponders de dados usados por diversas operadoras de telecomunicações. Do ponto de observação dos pesquisadores, foram captados sinais de 411 transponders de 39 satélites geoestacionários, o que possibilitou obter tráfego de IP de 14,3% de todos os transponders da banda Ku no mundo.

Os pesquisadores puderam usar o equipamento simples de US$ 750 para examinar o tráfego de quase 15% de todos os transponders de satélite ativos em todo o mundo. Fonte

Primeiro, a equipe desenvolveu um método próprio de autoalinhamento preciso da antena, o que melhorou muito a qualidade do sinal. Entre 16 e 23 de agosto de 2024, foi realizada uma varredura inicial dos 39 satélites visíveis, que registrou sinais com duração de três a dez minutos de cada transponder acessível. Depois da compilação inicial do conjunto de dados, os cientistas continuaram fazendo verificações periódicas seletivas e gravações mais longas e direcionadas de satélites específicos para análise detalhada, acumulando mais de 3,7 TB de dados brutos.

Os pesquisadores criaram um código para decodificar protocolos de transmissão e reconstruir pacotes de rede usando as capturas de transmissões. Mês após mês, eles fizeram uma análise meticulosa do tráfego interceptado e ficaram cada vez mais alarmados. Descobriram que metade (!) dos dados confidenciais transmitidos via satélite não tinha nenhuma criptografia. Considerando que existem milhares de transponders em órbita geoestacionária e que o sinal de cada um, sob condições favoráveis, pode cobrir até 40% da superfície da Terra, o cenário é de fato preocupante.

Na foto do experimento montado no telhado da Universidade de San Diego, da esquerda para a direita: Annie Dai, Aaron Schulman, Keegan Ryan, Nadia Heninger e Morty Zhang. Não aparece na foto: Dave Levin. Fonte

Que dados foram transmitidos com acesso aberto?

Descobriu-se que os satélites geostacionários estavam transmitindo uma quantidade imensa e variada de dados altamente sensíveis totalmente sem criptografia. Entre as informações interceptadas, havia:

- Chamadas, mensagens SMS e tráfego de Internet de usuários finais; identificadores de dispositivos e chaves de criptografia de diversas operadoras como T-Mobile e AT&T México

- Dados de Internet de usuários de sistemas de Wi-Fi a bordo instalados em aviões comerciais de passageiros

- Chamadas de voz de vários dos principais provedores de VoIP, como KPU Telecommunications, Telmex e WiBo

- Tráfego governamental, de órgãos de segurança pública e militar: dados provenientes de navios das Forças Armadas dos EUA; dados de geolocalização e telemetria em tempo real de recursos aéreos, marítimos e terrestres das Forças Armadas mexicanas; e informações de agências de segurança pública mexicanas, incluindo dados sobre operações contra o narcotráfico e manifestações públicas

- Dados corporativos: tráfego interno de grandes instituições financeiras e bancos, como o Grupo Santander México, o Banjército e o Banorte

- Dados internos da Walmart México, incluindo detalhes sobre estoque e atualização de preços

- Mensagens de instalações essenciais de infraestrutura dos EUA e México, como plataformas de petróleo e gás, e concessionárias de energia elétrica

Embora a maior parte desses dados pareça ter sido deixada sem criptografia por simples negligência ou para reduzir custos (como veremos adiante), a presença de dados de telefonia celular na rede via satélite tem uma origem um pouco mais curiosa. O problema decorre do chamado tráfego de backhaul, usado para conectar torres de celular em locais remotos. Muitas dessas torres, situadas em áreas de difícil acesso, se comunicam com a rede principal por meio de satélites: a torre envia o sinal para o satélite, que o retransmite de volta à torre. O ponto crucial é que o tráfego sem criptografia interceptado pelos pesquisadores correspondia exatamente aos dados transmitidos do satélite de volta para a torre remota. Isso deu acesso aos pesquisadores a informações como mensagens SMS e trechos de chamadas de voz que passavam por esse enlace.

Resposta das operadoras de dados às mensagens dos pesquisadores

É hora da nossa segunda referência ao clássico moderno de Adam McKay. O filme Não olhe para cima é uma sátira sobre a nossa própria realidade, em que nem mesmo a ameaça de colisão de um cometa e a aniquilação total conseguem fazer as pessoas levarem a situação a sério. Infelizmente, a reação das operadoras de infraestrutura crítica aos alertas dos cientistas mostrou-se assustadoramente semelhante ao enredo do filme.

A partir de dezembro de 2024, os pesquisadores começaram a notificar as empresas cujos tráfegos não criptografados haviam sido interceptados e identificados com sucesso. Para avaliar a eficácia desses alertas, a equipe realizou uma nova verificação dos satélites em fevereiro de 2025 e comparou os resultados. Foi constatado que nem todas as operadoras haviam tomado medidas para corrigir os problemas. Assim, depois de esperar quase um ano, os cientistas decidiram tornar o estudo público em outubro de 2025, detalhando tanto o procedimento de interceptação quanto a resposta decepcionante das operadoras.

Os pesquisadores afirmaram que a publicação das informações sobre os sistemas afetados ocorreu apenas após o problema ter sido corrigido ou o vencimento do prazo padrão de 90 dias para divulgação ter expirado. Em alguns casos, ainda havia um embargo de divulgação em vigor no momento da publicação do estudo, e os cientistas informaram que atualizariam o material à medida que as liberações fossem concedidas.

Entre os que não responderam aos alertas estavam operadores de instalações de infraestrutura crítica não identificadas, as Forças Armadas dos Estados Unidos, as Forças Armadas e agências de segurança pública do México, além dos bancos Banorte, Telmex e Banjército.

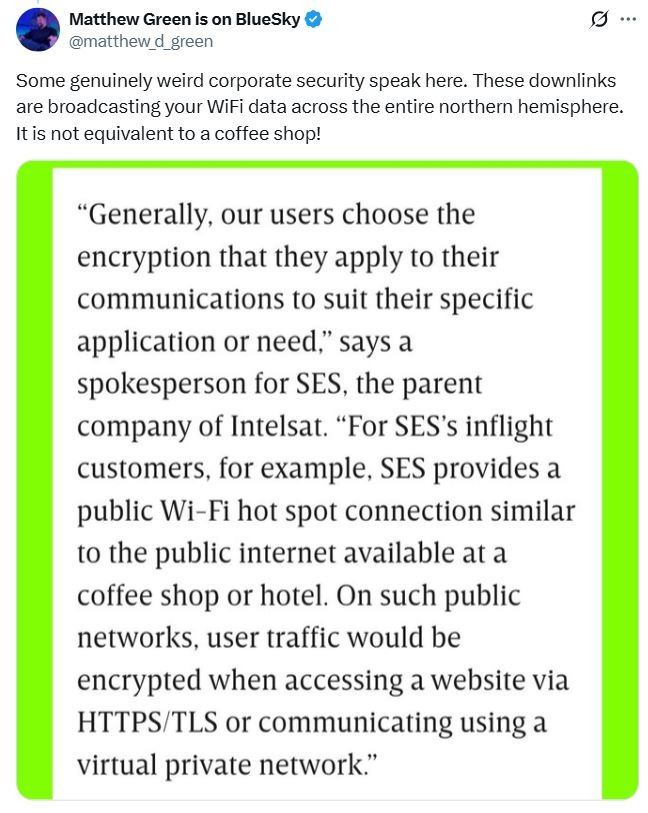

Quando questionadas pela Wired sobre o incidente, as empresas fornecedoras de Wi-Fi a bordo responderam de forma vaga. Um porta-voz da Panasonic Avionics Corporation afirmou que a empresa recebeu positivamente as descobertas dos pesquisadores, mas alegou ter identificado que várias declarações atribuídas à companhia eram imprecisas ou distorciam sua posição. O porta-voz, no entanto, não especificou quais declarações seriam essas. “Nossos sistemas de comunicação via satélite são projetados para que cada sessão de dados do usuário siga protocolos de segurança estabelecidos”, afirmou. Enquanto isso, um porta-voz da SES (empresa controladora da Intelsat) transferiu completamente a responsabilidade para os usuários, afirmando: “De modo geral, nossos clientes escolhem o tipo de criptografia que aplicam às suas comunicações, de acordo com suas necessidades ou aplicações específicas”.

A resposta do porta-voz da SES à Wired, junto com um comentário de Matthew Green, professor associado de ciência da computação na Universidade Johns Hopkins, em Baltimore. Fonte

Felizmente, também houve muitas respostas adequadas, principalmente no setor de telecomunicações. A T-Mobile passou a criptografar seu tráfego apenas algumas semanas após ser notificada pelos pesquisadores. A AT&T México também reagiu de imediato, corrigindo a vulnerabilidade e informando que havia sido causada por uma configuração incorreta em algumas torres, feita por um provedor de satélite local. Walmart México, Grupo Santander México e KPU Telecommunications trataram o problema de segurança com diligência e responsabilidade.

Por que os dados não eram criptografados?

De acordo com os pesquisadores, as operadoras de dados têm diversos motivos (que vão desde questões técnicas até financeiras) para evitar o uso de criptografia.

- O uso de criptografia pode reduzir a capacidade de banda dos transponders em 20% a 30%.

- A criptografia exige um maior consumo de energia, o que é um fator crítico para terminais remotos, como aqueles alimentados por baterias solares.

- Em certos tipos de tráfego, como o VoIP usado por serviços de emergência, a ausência de criptografia é uma medida deliberada para aumentar a tolerância a falhas e a confiabilidade em situações críticas.

- Provedores de rede alegaram que ativar a criptografia tornaria impossível diagnosticar certos problemas existentes na infraestrutura atual. As empresas não detalharam os fundamentos dessa alegação.

- A ativação da criptografia na camada de enlace pode exigir o pagamento de licenças adicionais para o uso de algoritmos criptográficos em terminais e centrais de comunicação.

Por que alguns fornecedores e agências não reagiram?

É muito provável que eles simplesmente não soubessem como reagir. É difícil acreditar que uma vulnerabilidade dessa magnitude tenha permanecido despercebida por décadas. Por isso, é possível que o problema tenha sido deixado sem solução de forma intencional. Os pesquisadores observam que não existe uma entidade única responsável por supervisionar a criptografia de dados em satélites geoestacionários. Cada vez que encontravam informações confidenciais nos dados interceptados, eles precisavam fazer um grande esforço para identificar o responsável, estabelecer contato e relatar a vulnerabilidade.

Alguns especialistas comparam o impacto midiático dessa pesquisa aos arquivos de Snowden, já que as técnicas de interceptação utilizadas poderiam ser aplicadas para monitorar o tráfego mundial de dados. Também podemos comparar o caso ao famoso ataque hacker ao Jeep, que revolucionou os padrões de cibersegurança no setor automotivo.

Não podemos descartar a possibilidade de que tudo isso seja resultado de pura negligência e otimismo ingênuo. Uma confiança excessiva na ideia de que ninguém jamais “olharia para cima”. As operadoras podem ter tratado a comunicação via satélite como uma rede interna confiável, em que a criptografia não era vista como uma exigência obrigatória.

O que nós, usuários, podemos fazer?

Para os usuários comuns, as recomendações são basicamente as mesmas dadas para o uso de redes Wi-Fi públicas não seguras. Infelizmente, embora possamos criptografar o tráfego de Internet que sai de nossos próprios dispositivos, isso não é possível com dados de voz e mensagens SMS transmitidos pelas operadoras móveis.

- Para qualquer operação online confidencial, ative uma VPN confiável que tenha a função kill switch. Isso garante que, se a conexão com a VPN cair, todo o tráfego seja imediatamente bloqueado em vez de continuar a ser transmitido sem criptografia. Use a VPN ao fazer chamadas VoIP e, especialmente, ao utilizar Wi-Fi em voos ou outros pontos de acesso públicos. Se preferir uma proteção constante, mantenha a VPN sempre ativada. Uma solução eficaz e rápida para atender às suas necessidades pode ser o Kaspersky VPN Secure Connection.

- Utilize redes 5G sempre que possível, pois oferecem padrões de criptografia mais avançados. No entanto, mesmo esses serviços podem ser inseguros. Portanto, evite falar sobre informações sensíveis por mensagem de texto ou chamadas convencionais.

- Use aplicativos de mensagens com criptografia de ponta a ponta, como Signal, WhatsApp ou Threema, que protegem o tráfego diretamente nos dispositivos dos usuários.

- Se estiver em locais remotos, reduza o uso de SMS e chamadas de voz, ou prefira serviços de operadoras que implementem criptografia diretamente nos equipamentos dos assinantes.

Outros temas importantes sobre segurança em telecomunicações:

- Ataques às redes 5G: a corrida armamentista continua

- Como se proteger de fraudes de envio de SMS em massa

- Bate-papo offline: como funcionam os aplicativos de mensagens em malha

- Aplicativos de mensagens para iniciantes: conselhos sobre segurança e privacidade

- O que torna um aplicativo de mensagens realmente seguro?

satélites

satélites

Dicas

Dicas