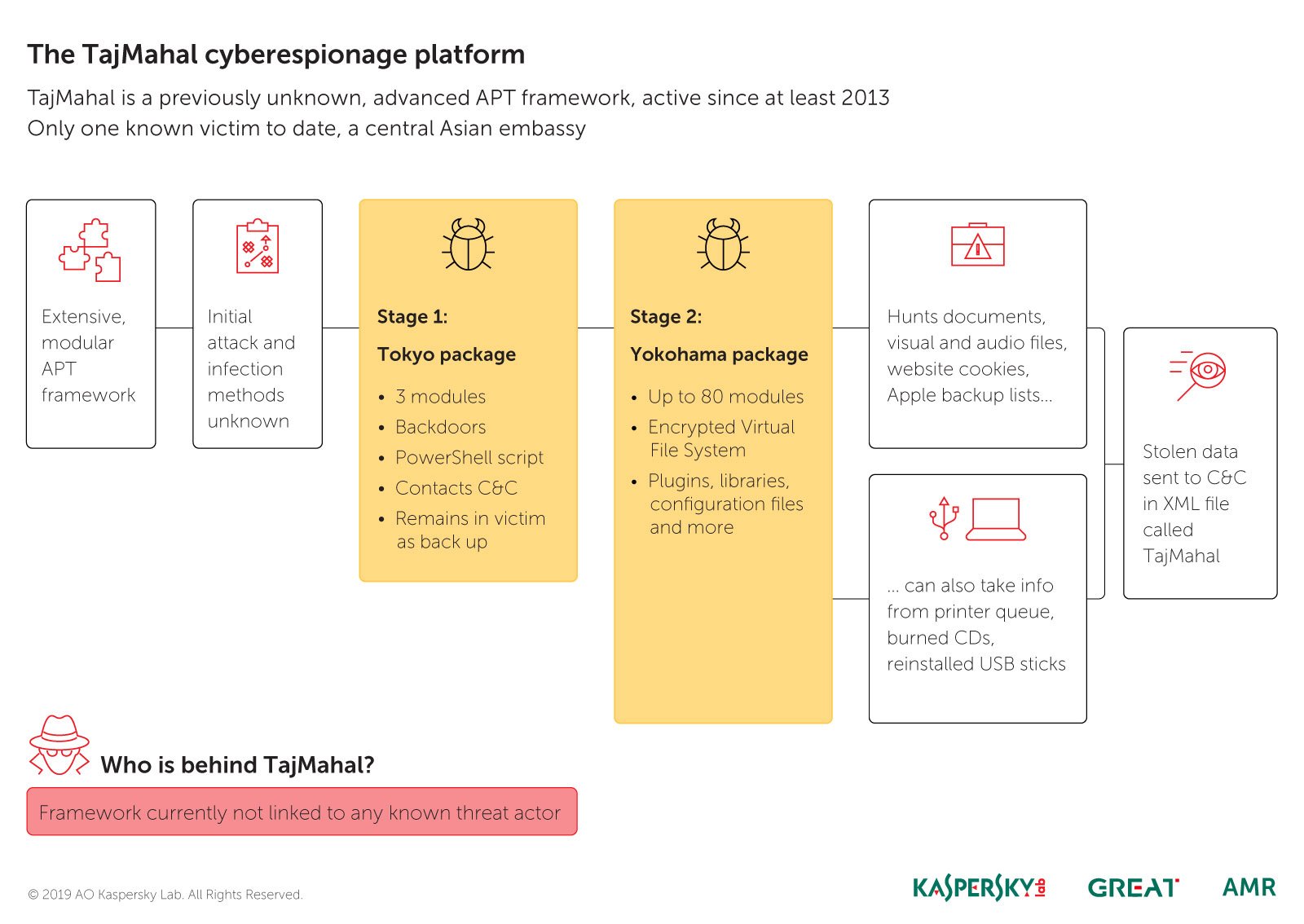

No final de 2018, detectamos um ataque a uma organização diplomática de um país da Ásia Central. Até aqui pode parecer mais uma notícia corriqueira de ciberataque, afinal, os diplomatas e seus sistemas de informação sempre atraíram o interesse de várias forças políticas, exceto pela artimanha utilizada: uma nova plataforma APT conhecida como TajMahal.

O TajMahal, mais que um sistema de invasão, é uma infraestrutura spyware de alta tecnologia e qualidade com uma variedade de plugins (nossos especialistas descobriram 80 módulos maliciosos até agora), permitindo milhares de situações de ataque, usando várias ferramentas. De acordo com os nossos pesquisadores, o APT tem estado ativo nos últimos cinco anos, e o fato de apenas uma vítima ter sido confirmada até o momento só corrobora que muitas outras ainda serão identificadas.

O que o TajMahal é capaz de fazer?

Esta plataforma APT é constituída essencialmente por duas partes: Tóquio e Yokohama, ambas detectadas em todos os computadores infectados. Tóquio atua como a principal porta de acesso e envia o segundo estágio do malware. É interessante destacar que permanece no sistema mesmo após o início da Yokohama, para operar como um canal adicional de comunicação. Assim, nessa segunda fase é realizado o carregamento das armas, gerando um sistema de arquivos virtual completo com plugins, bibliotecas de terceiros e arquivos de configuração. O arsenal é muito variado, já que é capaz de:

- Roubar cookies.

- Interceptar documentos da fila da impressora.

- Coletar dados sobre a vítima (incluindo cópias de backup de dispositivos iOS).

- Registrar ou fazer printscreens de chamadas VoIP.

- Roubar as imagens do disco óptico geradas pela vítima.

- Sequestrar arquivos de índice, até dos de leitores externos, incluindo, arquivos específicos quando o leitor é detectado novamente.

Conclusão

A complexidade técnica do TajMahal o torna uma descoberta muito preocupante. Além disso, o número de vítimas tende a crescer exponencialmente. É importante destacar que os produtos da Kaspersky Lab são capazes de detectar esta APT. Você encontrará um relatório muito mais detalhado sobre esse caso no Securelist.

A ameaça foi descoberta pela primeira vez por nossas tecnologias heurísticas e automáticas. Portanto, para proteger seus dispositivos contra o TajMahal e seus possíveis parceiros, a melhor dica é usar soluções de segurança testadas e aprovadas, como o Kaspersky Endpoint Security for Business.

SAS

SAS

Dicas

Dicas