Redes de bots multifuncionais estão mais populares, segundo relatório da Kaspersky Lab

Malware com ferramentas de acesso remoto, Njrat, atinge centros de comando e controle em 99 países, incluindo Brasil, Colômbia, Argentina, México, Peru, Chile e Venezuela

Os pesquisadores da Kaspersky Lab publicaram um relatório sobre a atividade de botnets no primeiro semestre de 2018 que analisa mais de 150 famílias de malware e suas modificações que circulam por 60.000 botnets em todo o mundo. Um dos pontos mais notáveis apresentados pela pesquisa foi a crescente demanda internacional por malware multifuncionais, que não são projetados para fins específicos, mas suficientemente flexíveis para realizar praticamente qualquer tarefa.

As botnets são redes de dispositivos comprometidos usadas em atividades criminosas, utilizadas por eles para disseminar malware e facilitar ataques DDoS e de spam. Usando a tecnologia Botnet Tracking (rastreamento de botnets) da Kaspersky Lab, os pesquisadores da empresa monitoram continuamente a atividade dessas redes para evitar ataques futuros ou para pegar novos tipos de cavalo de Troia direcionados a bancos em sua origem. A tecnologia funciona a partir de um dispositivo comprometido, capturando os comandos recebidos de agentes de ameaças que usam botnets para distribuir malware. Isso fornece aos pesquisadores valiosas amostras de malware e estatísticas.

De acordo com os resultados de pesquisas recentes, no primeiro semestre de 2018, a parcela de malware com finalidade única distribuída por meio de botnets caiu significativamente em comparação com o segundo semestre de 2017. Por exemplo, nesse período, 22,46% de todos os arquivos maliciosos únicos distribuídos pelas botnets monitoradas pela Kaspersky Lab eram cavalos de Troia direcionados a bancos, enquanto no primeiro semestre de 2018, essas ameaças diminuíram 9,21 pontos percentuais, com 13,25% de todos os arquivos maliciosos observados pelo serviço de rastreamento de botnets.

A participação das bots que enviam spam – um outro tipo de software malicioso com finalidade única distribuído pelas botnets – também foi significativamente reduzida: de 18,93% no segundo semestre de 2017 para 12,23% no primeiro semestre de 2018. Os bots de DDoS, mais um malware com finalidade única característico, também diminuíram, de 2,66% no segundo semestre de 2017 para 1,99% no primeiro semestre de 2018.

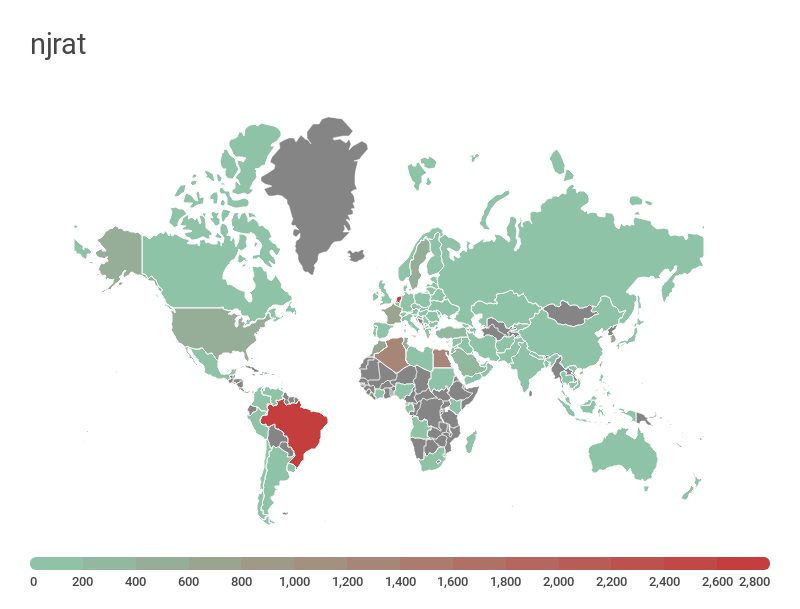

Ao mesmo tempo, o maior crescimento observado foi dos malware de natureza versátil, especialmente os malware com ferramentas de acesso remoto (RAT, Remote Access Tools) que proporcionam oportunidades praticamente ilimitadas de exploração do computador infectado. Desde o primeiro semestre de 2017, a participação dos arquivos de RATs encontrados nos malware distribuídos por botnets praticamente dobrou, aumentando de 6,55% para 12,22%. Njrat, DarkComet e Nanocore ocuparam os primeiros lugares na lista de RATs mais difundidos. Por causa de sua estrutura relativamente simples, os três backdoors podem ser modificados até por um agente de ameaças amador. Isso permite que ele seja adaptado para distribuição em regiões específicas. Em termos de distribuição geográfica dos servidores de controle, o backdoor do Njrat conquistou o prêmio "mais internacional", com centros de comando e controle em 99 países, incluindo Brasil, Colômbia, Argentina, México, Peru, Chile e Venezuela.

Mapa de distribuição geográfica dos centros de comando e Njrat, segundo semestre de 2017 – primeiro semestre de 2018

Mapa de distribuição geográfica dos centros de comando e Njrat, segundo semestre de 2017 – primeiro semestre de 2018

Os cavalos de Troia, também usados com diversas finalidades, não demonstraram um avanço tão grande quanto as RATs. Porém, diferentemente dos malware com finalidade única, a parcela de arquivos detectados aumentou de 32,89% no segundo semestre de 2017 para 34,25% no primeiro semestre de 2018. Da mesma forma que os backdoors, uma família de cavalos de Troia pode ser modificada e controlada por vários servidores de comando e controle (C&C), e cada um pode ter objetivos diferentes, como espionagem cibernética ou roubo de credenciais.

“O motivo por que as RATs e outros malware de uso variado estão avançando nas botnets, é claro: a propriedade de botnets custa muito dinheiro e, para obter lucros, os criminosos também precisam aproveitar toda e qualquer oportunidade de ganhar dinheiro com o malware. Uma botnet formada por malware multifuncionais pode mudar suas funções com relativa rapidez e trocar o envio de spam para ataques DDoS ou para a distribuição de cavalos de Troia direcionados a bancos. Essa habilidade, por si só, permite que o proprietário da botnet alterne entre diferentes modelos de negócios maliciosos ‘ativos’, mas ela também abre possibilidades de rendimentos passivos: o proprietário pode simplesmente alugar sua botnet para outros criminosos”,disse Alexander Eremin, especialista em segurança da Kaspersky Lab.

O único tipo de programa malicioso com finalidade única que demonstrou um crescimento impressionante nas redes de botnets foi o dos mineradores. Embora a porcentagem de arquivos registrados não se compare com os populares malware multifuncionais, sua participação cresceu duas vezes, o que acompanha a tendência geral do grande avanço da mineração mal-intencionada, como nossos especialistas observaram anteriormente.

Para reduzir o risco de que seus dispositivos façam parte de uma botnet, os usuários devem:

- Corrigir o software do computador assim que forem disponibilizadas atualizações de segurança para os bugs mais recentes descobertos. Os dispositivos não corrigidos podem ser explorados por criminosos virtuais e conectados a botnets;

- Não baixar software pirata e outros conteúdos ilegais, pois muitas vezes eles são usados para distribuir bots maliciosos;

- Usar o Kaspersky Internet Security para evitar que seu computador seja infectado por qualquer tipo de malware, incluindo os usados para a criação de botnets.

Leia a versão completa do relatório em Securelist.com.

Redes de bots multifuncionais estão mais populares, segundo relatório da Kaspersky Lab

Kaspersky

Artigo relacionado Comunicado à imprensa

Novo golpe do IPVA: promessa de desconto de 50% por e-mail é fraude

Kaspersky revela e-mails persuasivos de golpistas que se passam por guias de pagamento do IPVA, com valores retirados do site legítimoLEIA MAIS >Cibercriminosos usam deepfakes de famosos para enganar vítimas em falsos jogos de aposta, revela Kaspersky

Empresa de cibersegurança explica como golpe funciona e como reconhecer uma deepfake para não se tornar mais uma vítimaLEIA MAIS >Apenas 25% dos brasileiros se sentem seguros usando bancos online ou carteiras digitais

Pesquisa da Kaspersky destaca que entre as razões de uso estão a disponibilidade em todos os momentos e facilidade na transaçãoLEIA MAIS >