O e-mail clássico não é a oferta mais atraente do mundo digital, mas, dentre uma grande variedade de aplicativos e serviços (mensagens instantâneas e redes sociais), continua sendo uma ferramenta essencial. A maioria de nós ainda usa e-mail, pelo menos para poder registrar contas para todos os serviços, aplicativos e mídias sociais.

Essa necessidade é o que torna os logins de e-mail tão valiosos para os invasores. Mas como funciona o phishing e quais são as técnicas mais comuns por e-mail? Neste artigo, explicaremos como alguns cibercriminosos usam phishing para roubar dados pessoais.

E-mails de phishing: as estratégias mais comuns para hackear e-mails

O spear phishing é uma técnica de fraude que visa roubar dados pessoais. A grande maioria dos e-mails fraudulentos criados para roubar senhas e e-mails de acesso se parecem com as mensagens de serviço de e-mail que usamos de verdade, mas ocultam os golpes que pretendem roubar informações pessoais. Quando esses e-mails são direcionados para usuários domésticos, os golpistas imitam os serviços de e-mails mais populares, como Outlook ou Gmail. E, quando tentam invadir contas corporativas, personificam o serviço de e-mail -nesses casos, o remetente é o servidor de e-mail.

Os golpistas tentam tornar esses e-mails o mais convincentes possível. De maneira geral, atuam da seguinte forma: um endereço no campo do remetente muito parecido ao verdadeiro, logotipos, cabeçalhos, rodapés, links para fontes oficiais e um design muito similar etc.

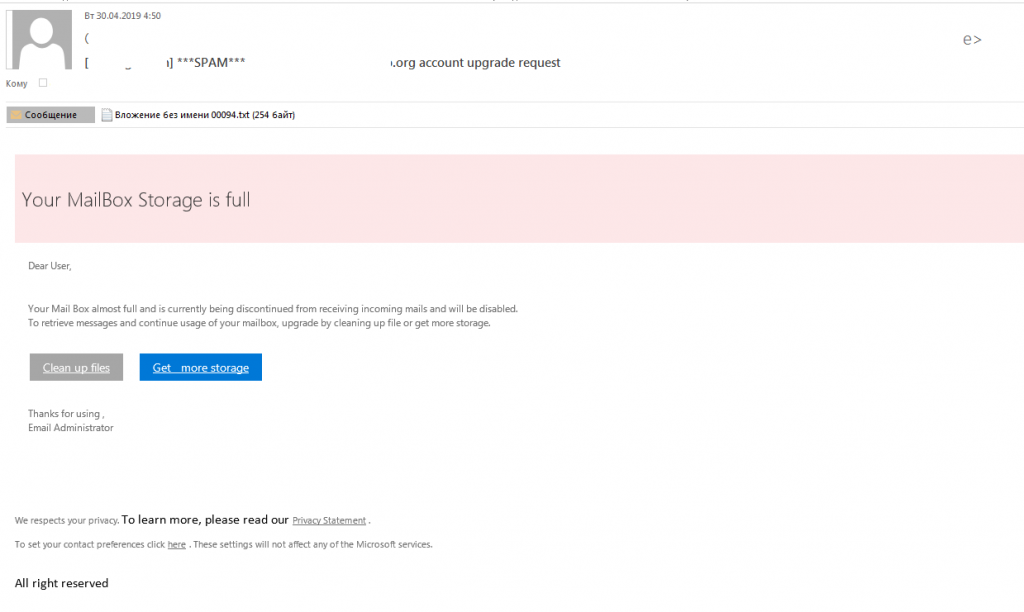

E-mail de phishing que amedronta o usuário sobre possível exclusão da conta

Quanto às contas corporativas, os golpistas costumam enviar e-mails de phishing imitando mensagens do servidor corporativo ou de serviços públicos de e-mail para endereços compartilhados (incluindo os de administradores), mas às vezes esses e-mails chegam às caixas de entrada dos funcionários cujos endereços acabaram nos bancos de dados de spam.

As empresas que buscam transparecer credibilidade, principalmente as grandes, são responsáveis pela manutenção de seus servidores de e-mail. As senhas e logons dessas contas também são muito atraentes para os invasores. Mas uma aparência descuidada geralmente trai essas mensagens. Por exemplo: o endereço do remetente pode vir de serviços de e-mail gratuitos ou o texto pode conter erros de ortografia -mas no caso de funcionários inexperientes, essas mensagens podem passar como autênticas.

Neste e-mail, os golpistas simulam um e-mail que informa sobre o fim do espaço de armazenamento

No caso de um ataque direcionado a uma organização específica, os cibercriminosos geralmente coletam todas as informações possíveis com antecedência para que seus e-mails sejam convincentes. Entre as técnicas utilizadas pelos invasores para garantir credibilidade e autenticidade a páginas fraudulentas, incluem os endereços de e-mail das vítimas nos hiperlinks de phishing. Dessa forma, quando os usuários visitam a página falsa recebida por essa mensagem de phishing, o e-mail já aparece e apenas a senha precisa ser digitada.

Variantes do e-mail de phishing

Pedido de informações em um texto simples

Nessa artimanha de phishing, os cibercriminosos simplesmente entram em contato com os usuários em nome dos serviços de e-mail com diferentes pretextos e solicitam envio do e-mail, senha e outras informações. Geralmente, os usuários devem direcionar a resposta para um endereço diferente do remetente.

Esse tipo de e-mail de phishing se tornou muito popular ao ponto dos cibercriminosos criarem métodos mais eficazes para roubar dados pessoais.

E-mail de phishing em que são solicitadas informações sobre a conta, incluindo a senha. Nunca responda a esses tipos de solicitações

E-mail com link para um site de phishing

Atualmente, as mensagens de phishing com links são as mais comuns. Os cibercriminosos podem usar um número infinito de links gerados com antecedência, misturá-los letra por letra no mesmo envio em massa, criar páginas de phishing que se parecerem muito com sites verdadeiros e automatizar a coleta e o processamento de dados roubados.

Mas esses links revelam uma farsa, já que direcionam para domínios que não estão relacionados às supostas organizações ou usam nomes de domínio semelhantes aos legítimos, mas com pequenas diferenças. Portanto, os cibercriminosos tentam ocultar as direções para as quais os links redirecionam. E eles fazem isso por meio de texto ou imagens com hiperlinks nos quais o usuário pode clicar. O texto desses links inclui frases como “Atualize sua caixa de entrada”. Em outros casos, o texto do link inclui o e-mail autêntico do serviço de e-mail, mas o redirecionamento é feito para um site de phishing. Muitos usuários não perceberão a diferença, a menos que verifique os links antes de clicar.

A maioria dos sites de phishing possuem links para páginas de phishing. Evite clicar nesses links.

Anexos com phishing

Outra estratégia de phishing é que os e-mails fraudulentos contêm arquivos anexados: normalmente, HTML, PDF ou DOC.

Os anexos nos formatos DOC e PDF geralmente possuem o corpo da mensagem de phishing e o link fraudulento). Os invasores optam por essa tática quando desejam que o texto real de um e-mail seja, na medida do possível, curto e semelhante às mensagens legítimas para evitar os filtros de spam.

Alguns e-mails de phishing possuem arquivos com anexos em PDF ou DOC, com links para sites de phishing nos arquivos anexados

Arquivos HTML são usados em vez de links, porque o anexo HTML é, de fato, uma página de phishing criada previamente. Do ponto de vista dos cibercriminosos, a vantagem é que o anexo HTML é totalmente funcional (não precisa ser publicado na Internet) e possui todos os elementos necessários para realizar o roubo de dados por e-mail.

O formulário de login/senha está incluído dentro do próprio e-mail de phishing. Nunca insira informações em um site parecido com esse

Temas dos e-mails de phishing

Problemas com a conta

Quanto ao texto dos e-mails, a maioria sugere que há um problema com a conta de e-mail do usuário: o limite de armazenamento foi atingido, há uma falha com a entrega de um e-mail, um início de sessão não autorizada, o destinatário é acusado de enviar spam, outras violações são notificadas etc.

A mensagem geralmente ensina ao usuário como resolver o problema, como confirmando ou atualizando os dados da conta por meio de um link ou pela abertura de um anexo. Para assustar o destinatário, afirma que, se o usuário não seguir as instruções, a conta será bloqueada ou excluída. Os cibercriminosos costumam fazer uso de todos os tipos de truques psicológicos para a isca ser fisgada.

Na maioria dos casos, o e-mail define um prazo para a resposta, que pode ser de horas ou semanas. Para ajudar a vítima a tomar uma decisão equivocada, geralmente são 24 horas, uma vez que a situação é crível e, ao mesmo tempo, que não permite que a vítima relaxar e esquecer o assunto.

“Sua conta será excluída dentro de 24 horas devido ao spam.” Ameaças e prazos são truques comuns de phishing

Imitação de correspondência comercial

Ocasionalmente, existem e-mails de phishing atípicos direcionados a contas de e-mail. O texto nessas mensagens pode não mencionar informações de e-mail ou conta. A mensagem pode parecer uma correspondência comercial verdadeira.

É importante destacar que o volume de e-mails comerciais de phishing aumentou nos últimos anos. Mensagens desse tipo geralmente são usadas para enviar anexos prejudiciais, mas algumas delas também tentam roubar dados pessoais. Pode ser difícil para o usuário comum identificar um e-mail de phishing e os cibercriminosos contam com isso.

Quando cibercriminosos buscam contas corporativas, o uso de correspondência comercial falsa é uma tática comum

Certos usuários nunca suspeitarão da fraude e irão clicar no link para efetuar o login e visualizar um documento inexistente.

Site de phishing que solicita ao usuário fazer o login para acessar um documento indicado no e-mail de phishing

Variantes da página de phishing

Já falamos sobre o formato e o conteúdo dos e-mails que têm como objetivo roubar informações pessoais, agora vamos ver como as páginas da web de phishing se parecem e sobre os elementos a serem observados para identificar uma fraude.

A primeira coisa que deve ser observada é o endereço do link. O direcionamento pode denunciar imediatamente uma fraude. Os sinais típicos de golpe incluem:

- Domínios que não estão relacionados às empresas que teoricamente enviaram o conteúdo.

- Nomes de organizações ou serviços da web no endereço e não no domínio; por exemplo: www.example.com/outlook/,

- Erros de ortografia.

- Sequências de símbolos aleatórios no endereço do link.

- Símbolos de outras línguas semelhantes aos do alfabeto latino básico: “ç” em vez de “c”, “á” em vez de “a” e assim por diante.

Assim como nos e-mails, os golpistas tentam replicar sites reais da melhor maneira possível. Mas sempre há detalhes que escapam. No entanto, infelizmente, nem todos os usuários são capazes de detectá-los.

É fácil de entender: poucas pessoas conseguem se lembrar perfeitamente do layout da página oficial dos serviços online que usam. Assim, para criar uma página de phishing atraente, geralmente é suficiente usar os principais elementos característicos: esquema de cores, logotipos etc.

Página de login falsa de um serviço de e-mail

Um recurso característico das páginas de phishing criadas para roubar logins e senhas de um serviço gratuito de webmail é ele conter links para vários serviços de webmail.

Imediatamente após clicar, uma janela muito parecida à página de login do serviço em questão aparecerá. Dessa forma, os cibercriminosos podem coletar dados de vários tipos de contas com apenas uma página, em vez de criar várias separadas.

site de phishing imita o login de diferentes contas de webmail

Em vez de imitar um serviço de correio específico, os golpistas podem alcançar mais vítimas em potencial usando e-mails (em qualquer tópico geral; por exemplo, a alternativa de correspondência comercial que discutimos anteriormente) com links para páginas de phishing, por meio das quais os usuários podem escolher, conforme necessário, os serviços de webmail mais populares.

Outro exemplo de página de login falsa de um serviço de webmail

Às vezes, nas páginas de phishing, o truque de prazo que mencionamos ao analisar e-mails de phishing é usado. Quando o usuário abre uma página fraudulenta, ela imediatamente começa a executar uma contagem regressiva visível para que o usuário ingênuo insira seus dados.

Algumas páginas de phishing também forçam o usuário a se apressar

Quando uma vítima envia seus dados em uma página de phishing, os resultados podem variar. Alguns sites podem estar inacessíveis ou retornar uma mensagem de erro. Outros indicam que o usuário inseriu dados incorretos e pedem para tentar novamente.

Provavelmente, o cenário mais perigoso de todos é um que ganhou relevância recentemente. Depois que os dados são inseridos, a página de phishing redireciona o usuário para a página de login real do serviço de webmail em questão. O usuário pensa que tudo foi causado por uma falha, insere novamente os dados de login/senha, desta vez com sucesso, e esquece o que aconteceu.

Como identificar e-mails de phishing

- Se o domínio do endereço do remetente não pertencer à suposta organização do remetente (e, em particular, se a caixa de e-mail estiver registrada em um dos serviços gratuitos de webmail). A mensagem oficial sempre vem de endereços oficiais.

- Se o e-mail contiver links, domínios não relacionados, erros de ortografia, símbolos especiais etc.

- Se o e-mail indicar que há problemas inesperados com sua conta e exigir que você siga um link para efetuar login antes que o tempo se esgote.

É dificil ter todas essas dicas em mente e analisar todos os e-mails que você recebe, mas algumas dicas simples podem ajudá-lo a se proteger contra phishing. Além disso, o uso de um o ajudará a prevenir phishing e outras ameaças online.

phishing

phishing

Dicas

Dicas