Imagine que convidaram você para um jogo de pôquer privado com atletas famosos. Em quem você confiaria mais para embaralhar as cartas: em um crupiê ou em um dispositivo automatizado especializado? Fundamentalmente, essa questão se resume ao que você mais acredita: na honestidade do crupiê ou na confiabilidade da máquina. É provável que muitos jogadores de pôquer prefiram o dispositivo especializado, já que é muito mais difícil subornar ou coagir uma máquina do que um ser humano. No entanto, em 2023, pesquisadores de segurança cibernética demonstraram que um dos modelos mais populares, o DeckMate 2, fabricado pela Light & Wonder, é, na verdade, muito fácil de hackear.

Dois anos depois, a polícia encontrou vestígios de manipulação desses dispositivos não em um laboratório, mas em estabelecimentos. Esta postagem detalha como o embaralhador DeckMate 2 funciona, por que seu design facilita a trapaça, como os criminosos usaram o hack e o que o basquete tem a ver com tudo isso.

Como funciona o embaralhador automático de cartas DeckMate 2

O embaralhador automático DeckMate 2 começou a ser fabricado em 2012. Desde então, ele se tornou um dos modelos mais populares, usado em quase todos os principais cassinos e clubes de pôquer privados do mundo. O dispositivo é uma caixa preta, quase do tamanho de uma fragmentadora de papel comum, geralmente instalada sob a mesa de pôquer.

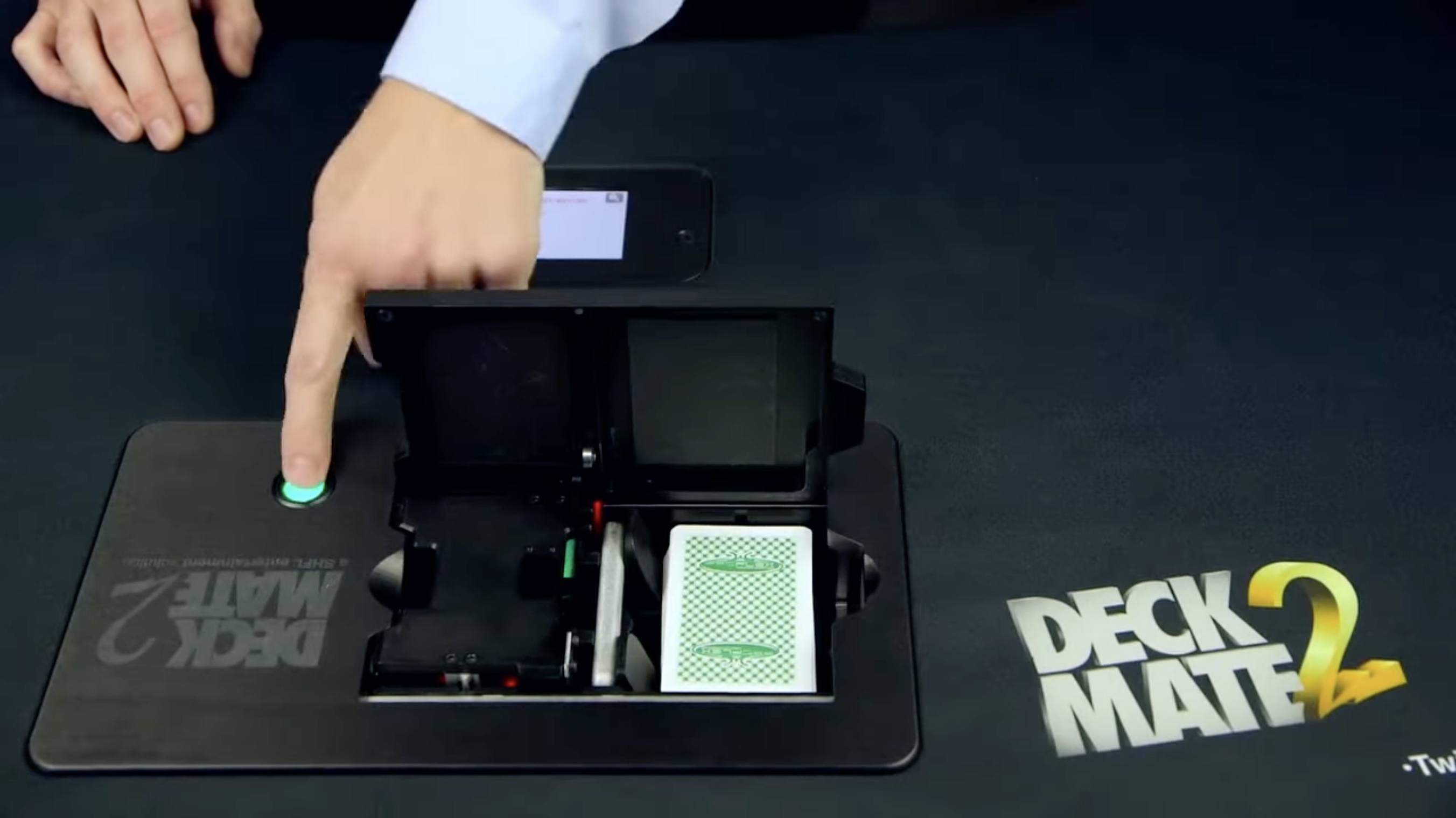

O DeckMate 2 é um embaralhador automático de cartas profissional que mistura rapidamente o baralho enquanto verifica se todas as 52 cartas estão presentes e se nenhuma carta extra foi inserida. Fonte

Na superfície da mesa, é possível ver apenas um pequeno compartimento onde as cartas são colocadas para serem embaralhadas. É provável que a maioria dos jogadores comuns não perceba que a parte “submersa” do “iceberg” é muito maior e mais complexa do que parece à primeira vista.

É assim que o DeckMate 2 se parece quando é instalado em uma mesa de jogo: a parte divertida está escondida sob a superfície. Fonte

Depois que o crupiê coloca o baralho dentro do DeckMate 2, a máquina faz as cartas passarem pelo módulo de leitura, uma a uma. Nesse estágio, o dispositivo verifica se o baralho contém todas as 52 cartas e nada além delas. Se houver algo fora do normal, a tela conectada exibirá um alerta. Depois, a máquina embaralha as cartas e devolve o baralho ao crupiê.

O DeckMate 2 leva apenas 22 segundos para embaralhar e verificar as cartas. A verificação de cartas ausentes ou extras é feita por uma câmera interna que confere todas. Ela também participa da ordenação do baralho. É difícil imaginar o uso prático desse último recurso em jogos de cartas. Supõe-se que os designers o adicionaram apenas porque podiam.

Seguindo adiante, foi exatamente essa câmera que literalmente permitiu que pesquisadores e infratores visualizassem a sequência das cartas. O modelo anterior, chamado Deck Mate, não tinha essa câmera e, portanto, não oferecia uma maneira de espiar a ordem das cartas.

Para impedir a ação de hackers, o DeckMate 2 utiliza uma verificação de hash que garante que o software permaneça inalterado após a instalação. Na inicialização, o dispositivo calcula o hash do firmware e o compara com a referência armazenada na sua memória. Se os valores coincidirem, a máquina entende que o firmware está íntegro e prossegue. Caso contrário, identifica uma tentativa de adulteração.

Além disso, o design do DeckMate 2 inclui uma porta USB, que é usada para carregar atualizações de firmware. Os dispositivos DeckMate 2 também podem ser alugados da Light & Wonder em um modelo de pagamento por uso, em vez de adquiridos. Nesse caso, é comum eles estarem equipados com um modem celular que transmite dados de uso ao fabricante para fins de cobrança.

Como os pesquisadores conseguiram comprometer o DeckMate 2

Os leitores de longa data do nosso blog provavelmente já detectaram várias falhas no design do DeckMate 2 que foram exploradas pelos pesquisadores para sua prova de conceito. Eles fizeram uma demonstração na conferência de segurança cibernética Black Hat em 2023.

A primeira etapa do ataque foi conectar um pequeno dispositivo à porta USB. Para a prova de conceito, os pesquisadores usaram um microcomputador Raspberry Pi, que é menor do que a palma da mão de um adulto. No entanto, eles observaram que, com recursos suficientes, os infratores conseguem executar o mesmo ataque usando um módulo ainda mais compacto, que tem o tamanho de uma unidade flash USB padrão.

Depois de conectado, o dispositivo modificava o código do DeckMate 2 e assumia o controle. Isso também concedeu aos pesquisadores acesso à câmera interna mencionada acima, usada para verificar o baralho. Agora eles conseguiam visualizar a ordem exata das cartas no baralho em tempo real.

Essas informações foram transmitidas via Bluetooth para um celular próximo, onde um app experimental mostrava a sequência das cartas.

O aplicativo experimental criado pelos pesquisadores: recebe a ordem das cartas do DeckMate 2 hackeado via Bluetooth.Fonte

O sucesso do golpe depende do fato de que o cúmplice do trapaceiro mantém o celular com o app instalado. Essa pessoa pode então usar gestos discretos para o jogador trapaceiro.

O que permitiu aos pesquisadores obter esse grau de controle sobre o DeckMate 2 foi uma vulnerabilidade nas suas senhas embutidas no código. Para os testes, eles compraram vários embaralhadores usados, e um dos vendedores forneceu a eles a senha de manutenção do DeckMate 2. Os pesquisadores extraíram as senhas restantes diretamente do firmware, incluindo a senha de root.

Essas senhas de sistema no DeckMate 2 são definidas pelo fabricante e devem ser iguais em todos os aparelhos. Enquanto estudavam o código do firmware, os pesquisadores descobriram que as senhas estavam embutidas no sistema, tornando-as difíceis de alterar. Como resultado, o mesmo conjunto de senhas, conhecido por muita gente, provavelmente protege a maioria das máquinas em circulação. Isso significa que quase todos os dispositivos estão potencialmente vulneráveis ao ataque desenvolvido pelos pesquisadores.

Para burlar a verificação de hash, os pesquisadores simplesmente substituíram o hash de referência armazenado na memória. Na inicialização, o dispositivo calcularia o hash do código alterado, compararia com o valor também alterado e aceitaria o firmware como autêntico.

Os pesquisadores também notaram que modelos com modem celular poderiam ser invadidos remotamente por meio de uma estação falsa, enganando o dispositivo em vez de usar uma torre real. Embora eles não tenham testado a viabilidade desse vetor, ele não parece improvável.

Como a máfia manipulou máquinas DeckMate 2 em jogos de pôquer reais

Dois anos depois, os avisos dos pesquisadores receberam uma confirmação no mundo real. Em outubro de 2025, o Departamento de Justiça dos EUA indiciou 31 pessoas por fraudarem vários jogos de pôquer. De acordo com os documentos do caso, nesses jogos, um grupo criminoso usou vários meios técnicos para obter informações sobre as cartas dos adversários.

Esses meios incluíam cartas com marcações invisíveis detectáveis por telefones, óculos especiais e lentes de contato capazes de ler essas marcas secretamente. Mas, para o contexto desta postagem, o ponto essencial é que os golpistas também invadiram máquinas DeckMate 2, programadas para transmitir secretamente quais cartas seriam distribuídas a cada jogador.

E é aqui que finalmente vamos falar sobre basquete e atletas da NBA. De acordo com a acusação, o esquema envolveu membros de várias famílias da máfia e ex-jogadores da NBA.

A investigação revelou que os golpistas organizaram vários jogos de pôquer de alto risco ao longo de muitos anos em diversas cidades dos EUA. Vítimas ricas foram atraídas pela oportunidade de jogar com estrelas da NBA (que negam qualquer irregularidade). Os investigadores estimam que as vítimas perderam mais de US$ 7 milhões.

Os documentos divulgados contêm um relato minucioso de como os golpistas usaram máquinas DeckMate 2 hackeadas. Em vez de alterar dispositivos DeckMate 2 de terceiros via USB (como demonstrado pelos pesquisadores), os criminosos usaram unidades já hackeadas. Houve até mesmo um caso em que membros da máfia apontaram uma arma para uma pessoa e tomaram seu dispositivo comprometido.

Apesar dessa modificação peculiar, o essencial do ataque seguiu quase igual à prova de conceito dos pesquisadores. As máquinas comprometidas do DeckMate 2 repassaram dados a um operador remoto, que os encaminhou ao telefone de um dos participantes. Os criminosos chamavam esse operador de “quarterback”. O golpista então usava sinais sutis para influenciar o jogo.

O que podemos aprender com essa história

Os fabricantes do DeckMate 2 afirmaram aos jornalistas que, após a pesquisa sobre a vulnerabilidade do dispositivo, implementaram várias alterações no hardware e no software. Essas melhorias incluíram desativar a porta USB exposta e atualizar as rotinas de verificação do firmware. Certamente, os cassinos licenciados já instalaram essas atualizações. Bem, esperamos que sim.

No entanto, a integridade desses dispositivos usados em clubes de pôquer privados e cassinos ilegais segue bastante duvidosa. Esses locais costumam usar máquinas DeckMate 2 usadas sem atualizações ou manutenção, tornando-as mais vulneráveis. E isso sem considerar quando o próprio estabelecimento pode querer manipular as máquinas.

Apesar de todos os detalhes intrigantes do hack do DeckMate 2, os precursores são comuns: senhas reutilizadas, uma porta USB e, claro, jogos não licenciados. A este respeito, o único conselho para entusiastas de jogos é evitar clubes ilegais.

A principal lição desta história é que senhas padrão devem ser trocadas em qualquer dispositivo, seja um roteador Wi-Fi ou um embaralhador de cartas. Para gerar uma senha forte e exclusiva e ser capaz de lembrá-la, use um [placeholder Kaspersky Password Manager] gerenciador de senhas confiável [/placeholder]. A propósito, você também pode usar o Kaspersky Password Manager para gerar códigos de uso único para autenticação em duas etapas.

vulnerabiliaddes

vulnerabiliaddes

Dicas

Dicas