Casas inteligentes representam uma categoria nova e completa de produtos eletrônicos. Chaleiras com interface web, ferros que desligam remotamente, sistemas inteligentes de controle de iluminação – tudo foi inventado para facilitar nossas vidas. Mas esses produtos são seguros? Além da comodidade, os dispositivos de internet das coisas (IdC) trazem novos riscos de segurança e privacidade, e é rara a semana que passa sem que seja reportada outra vulnerabilidade neste ou naquele smart gadget. Se até uma “lâmpada inteligente” pode ser usada para invadir uma rede doméstica, imagine o que pode ser feito com equipamentos mais complexos.

Um elemento-chave de qualquer sistema de segurança residencial é uma câmera de vídeo conectada à Internet. Elas vêm em todos os tipos: de babás e campainhas de vídeo a sofisticadas câmeras motorizadas para vigilância por vídeo profissional.

As câmeras IP, como o nome indica, estão permanentemente online ou se conectam periodicamente, e a filmagem geralmente está disponível por meio do próprio serviço especializado do fornecedor. O login neste serviço dá acesso ao fluxo de vídeo da câmera onde quer que você esteja no mundo. Além de útil, a alternativa – como uma câmera acessível apenas a partir de uma rede local – dificilmente atrairá clientes em potencial.

Mas isso levanta uma série de questões, e a principal é a seguinte: e se os cibercriminosos roubarem suas credenciais de login? Quão seguros são os sistemas de vigilância por vídeo na nuvem? Os invasores podem acessar o stream de vídeo sem invadir sua conta? Afinal, se o pior acontecer, informações altamente confidenciais, incluindo imagens e vídeos de sua casa, cairão em mãos erradas.

Promessas quebradas

Todos esses temores eram bem conhecidos da Anker quando lançou sua própria linha de câmeras IP sob a marca Eufy. Fundada em 2011, a Anker não é novata na indústria eletrônica. Tendo começado por fabricar carregadores e acessórios para smartphones e portáteis, construiu gradualmente uma gama completa de dispositivos eletrônicos portáteis para todos os gostos e necessidades, incluindo as suas campainhas e câmeras de segurança.

Print de tela do site da Eufy, com a promessa de uma completa proteção dos dados dos usuários.

Em um anúncio no site da Eufy, os desenvolvedores da câmera garantem a máxima privacidade e que nenhuma nuvem é usada: todos os dados são mantidos em armazenamento local seguro. A função de vigilância remota por vídeo pode ser totalmente desativada, mas se você quiser ver o que está acontecendo dentro de sua casa, a câmera irá criptografar o fluxo de vídeo e transmiti-lo para um aplicativo em seu smartphone – o único lugar onde ele será descriptografado. Isso é conhecido como criptografia de ponta a ponta, o que significa que ninguém — nem mesmo o fornecedor — pode acessar os dados.

Também é importante que o sistema de reconhecimento funcione diretamente no próprio dispositivo. A IA integrada em cada câmera analisa a filmagem sem transmitir nada aos servidores da empresa, identifica as pessoas no quadro e até distingue, digamos, proprietários e inquilinos de estranhos, para que o proprietário da câmera seja notificado apenas se um rosto desconhecido aparecer.

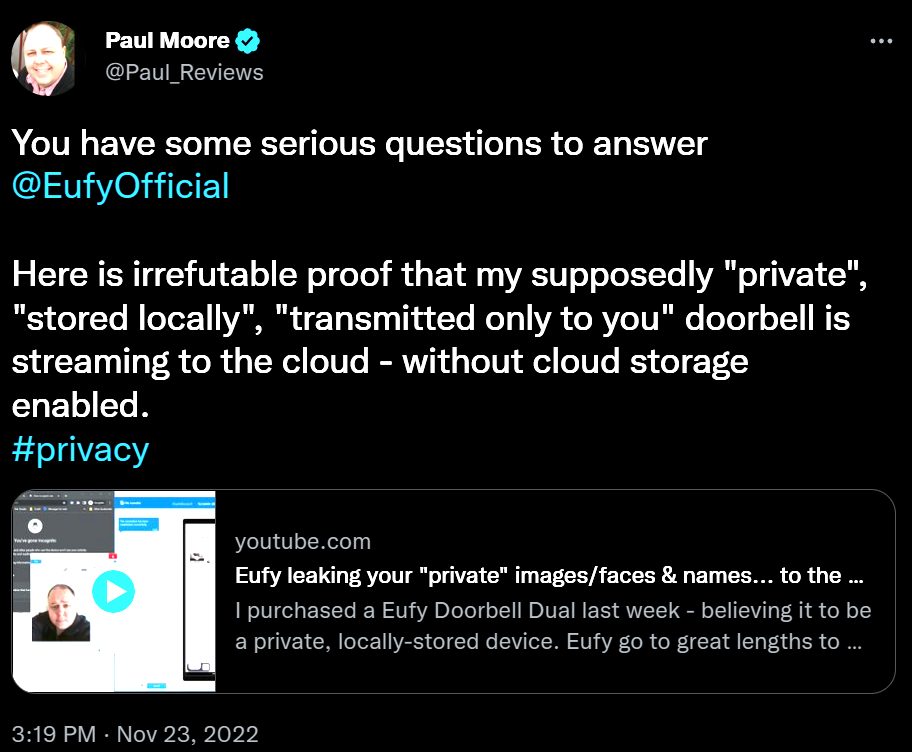

Privacidade total garantida. Os usuários, no entanto, tiveram recentemente uma pequena surpresa: as câmeras Eufy operam de maneira ligeiramente diferente nos bastidores. Em 23 de novembro, o especialista em segurança britânico Paul Moore twittou um vídeo acusando Eufy de transmitir dados para a nuvem – mesmo quando essa opção está desativada.

Um dos tweets de Paul Moore sobre os problemas de segurança de dados nas câmeras da Eufy.

O vídeo de Moore dá uma demonstração detalhada do problema, que ele detectou com bastante facilidade. Depois de instalar uma campainha de vídeo Eufy, Paul se conectou à interface web do dispositivo por meio do qual analisou o código-fonte no navegador e mostrou que a câmera envia uma imagem para o servidor do fornecedor toda vez que alguém aparece no quadro. Isso significa que pelo menos uma das garantias da Eufy (“sem nuvens”) não é verdadeira.

Moore então twittou várias vezes sobre alguns problemas de proteção de dados muito mais sérios. Aparentemente, a criptografia “confiável” do Eufy usa uma chave fixa idêntica para todos os usuários. Pior, essa chave realmente apareceu no código Eufy postado pela própria empresa no GitHub. Mais tarde, o site de tecnologia The Verge, com referência a Moore e outro especialista em segurança, confirmou o pior cenário: qualquer pessoa online, ao que parece, pode visualizar o fluxo de vídeo simplesmente conectando-se a um endereço exclusivo do dispositivo.

Explicação confusa

É fato que há uma explicação completamente lógica para o primeiro problema de enviar imagens para a nuvem. Em teoria, as câmeras Eufy funcionam da seguinte forma: você instala a câmera na sua casa e configura o app no seu smartphone. Quando alguém pressiona o botão Smart Сall ou o sistema de reconhecimento vê alguém aparecer no quadro, você recebe uma notificação em seu smartphone com uma foto anexada. A única maneira de enviar essas notificações, provavelmente, é por meio da nuvem. Mas por que então Eufy prometeu uma experiência sem nuvem? Boa pergunta!

E quanto ao fluxo de vídeo ser acessível remotamente? The Verge e suas fontes não divulgaram todos os aspectos do problema – por medo de que a vulnerabilidade pudesse ser explorada em massa. Mas alguns fatos são conhecidos: primeiro, a criptografia prometida não é usada para transmitir o fluxo de vídeo. Na verdade, o stream não é criptografado e pode ser visualizado usando um reprodutor de mídia comum, como o VLC. Em segundo lugar, para acessar uma câmera específica, você precisa conhecer sua URL exclusiva; em outras palavras – seu endereço na internet. Mas esses endereços são gerados de forma previsível: com base no número de série do aparelho impresso diretamente na caixa, além da data e da hora atuais. Adicionado a isso (para “segurança extra”) está um número aleatório de quatro dígitos, que é fácil de ser obtido por força bruta. A única coisa que salva o proprietário da câmera de um invasor que conhece o número de série do dispositivo é que a câmera não carrega dados online constantemente. Deve ser ativada primeiro, por exemplo, pressionando o botão da campainha, momento em que se torna possível a conexão de um invasor.

Anker, o fabricante do Eufy, receveu a solicitação de confirmar ou negar as alegações, o que deixou o cenário ainda mais nebuloso. Conforme observado por The Verge e Ars Technica, os desenvolvedores negaram categoricamente a existência de quaisquer problemas de segurança e, quando questionados sobre problemas específicos, emitiram pelo menos duas declarações que foram posteriormente refutadas.

Na primeira, a empresa “confirmou” que não era possível assistir a imagens ao vivo de uma câmera, mas o The Verge fez exatamente isso usando duas câmeras Eufy próprias. Na segunda, o fabricante admitiu que as imagens da campainha são enviadas para os servidores da empresa, mas apenas para garantir que essas mesmas notificações sejam entregues no smartphone, após o que as imagens são apagadas. Mas isso também foi refutado por Moore por meio de um teste simples: depois de ver as fotos da câmera em sua conta pessoal, ele salvou as URLs das imagens e as apagou de seu telefone. Embora as imagens tenham desaparecido de sua conta pessoal, Moore conseguiu acessá-las simplesmente inserindo os URLs salvos na barra de endereços do navegador. O outro pesquisador citado foi além: após fazer um reset completo da câmera de vídeo, que apagou todos os vídeos salvos de sua conta, ele voltou a vincular o aparelho à sua conta e acessou… os vídeos supostamente deletados!

De um modo geral, certos padrões éticos evoluíram no setor de segurança, incluindo como divulgar informações sobre vulnerabilidades e como os fornecedores devem responder. Mas, no caso do Eufy, tudo isso foi jogado fora: em vez de dar à empresa uma chance de corrigir os problemas, os pesquisadores imediatamente divulgaram as vulnerabilidades. Então, para colocar lenha na fogueira, a empresa optou por negar as questões óbvias. Eufy não forneceu nenhuma evidência técnica para refutar as alegações dos especialistas independentes, enquanto a única mudança que Moore notou após suas postagens incriminatórias foi que os links para os quadros da câmera, anteriormente mostrados em texto claro no HTML, agora estavam ofuscados. Ou seja, as informações ainda são enviadas para o servidor Eufy — só que ficou mais difícil de rastrear.

Assim, o fornecedor quebrou outra promessa em seu site, aparentemente esperando que ninguém verificasse. Mas essa prática da Eufy viola não apenas as promessas da empresa, mas também as leis regionais de proteção de dados do usuário, como a RGDP da União Europeia.

Métodos de proteção

O caso Eufy ainda é novo e pesquisas adicionais são necessárias para provar conclusivamente que um estranho pode interceptar imagens da câmera IP de um usuário específico ou aleatório. No entanto, existem exemplos de problemas de segurança ainda mais sérios. Por exemplo, em 2021, descobriu-se que as câmeras IP do fabricante chinês Hikvision possuíam uma vulnerabilidade crítica que dava a um invasor controle total sobre o dispositivo. Uma patch foi lançada para corrigi-lo, mas mesmo um ano depois, dezenas de milhares de câmeras de vídeo em todo o mundo ainda estavam vulneráveis e acessíveis a qualquer curioso. Infelizmente, os proprietários desses dispositivos podem nem estar cientes da vulnerabilidade, que é o pior cenário.

Então, mais uma vez nos deparamos com aquelas questões eternamente colocadas: quem é o responsável e o que fazer? Infelizmente, a indústria de IdC dificilmente é padronizada. Não há normas geralmente aceitas que forneçam pelo menos segurança mínima, e os fornecedores protegem seus dispositivos com base nos recursos disponíveis e em suas próprias noções de segurança. Cabe ao usuário decidir em qual fornecedor confiar.

Como o Ars Technica aponta com razão, se o seu dispositivo tiver uma lente e Wi-Fi, mais cedo ou mais tarde alguém encontrará uma falha de segurança nele. Curiosamente, dispositivos semelhantes em termos de design – webcams em laptops e smartphones – são muito mais protegidos: um indicador acende quando a câmera está em uso e as soluções de segurança monitoram os aplicativos e bloqueiam o acesso não autorizado a eles.

As câmeras de vigilância IP, por outro lado, funcionam de forma autônoma, às vezes 24 horas por dia, 7 dias por semana. Infelizmente, até que apareça um sistema geralmente aceito para avaliar a segurança do dispositivo, você não deve confiar nas “garantias” dos fornecedores, mas tomar algumas medidas próprias para proteger sua privacidade. Recomendamos que os proprietários de qualquer sistema de vigilância por vídeo fiquem atentos às notícias sobre problemas de segurança com seus dispositivos, analisem cuidadosamente as configurações da câmera, desativem todos os recursos de nuvem não utilizados e instalem atualizações regularmente. E ao decidir instalar um sistema de vigilância por vídeo dentro de sua casa, avalie todos os riscos – pois o dano potencial de hackers é enorme.

ameaças

ameaças

Dicas

Dicas