Uma publicação recente do famoso pesquisador de segurança em iOS Jonathan Zdziarski, revelou a presença de serviços de monitoramento que funcionam em segundo plano na plataforma iOS para dispositivos móveis. As declarações do pesquisaor provocaram uma onda de artigos de diversos direcionamentos, alguns deles acusando a Apple de trabalhar para a NSA, enquanto outros se dedicavam a defender a ultrasegurança da empresa. A verdade sobre este problema, na verdade, está em algum lugar no meio destas duas hipóteses. Embora, algumas funções, que de fato existem e estão ativas em todos os dispositivos iOS, podem ser usadas para conectar o dispositivo e interceptar seu conteúdo, apesar das medidas de segurança ativadas, como o código PIN, criptografia de backup e assim por diante. No entanto, este problema não é uma emergência global que exige ação imediata por parte dos usuários.

A existência dos serviços acima mencionados não implica necessariamente más intenções da Apple. Na verdade, a empresa respondeu às perguntas dos jornalistas e publicou um comunicado, descrevendo cada serviço de diagnóstico, assegurando que esses serviços são utilizados para suporte técnico e desenvolvimento empresarial do iOS. No entanto, a possibilidade da utilização indevida destes serviços não pode ser esquecida, uma vez que ela pode dar a oportunidade para que sejam utilizados para espionar os usuários.

Possíveis cenários de ataque

Primeiro, o cibercriminoso deve ser capaz de conectar fisicamente o dispositivo ao seu computador via USB e, para isto, o iPhone/iPad deve estar desbloqueado. Neste caso, o iOS tenta estabelecer uma sincronização com o computador, que na verdade é uma conexão confiável para sincronizar dados. O conjunto de chaves e certificados exigidos são armazenados no computador e podem então ser usados para se comunicar com o iPhone através da conexão com ou sem fio. Um cibercriminoso também pode roubar as chaves de sincronização de um computador por meio de um malware. Neste caso, o acesso físico ao dispositivo iOS não seria necessário.

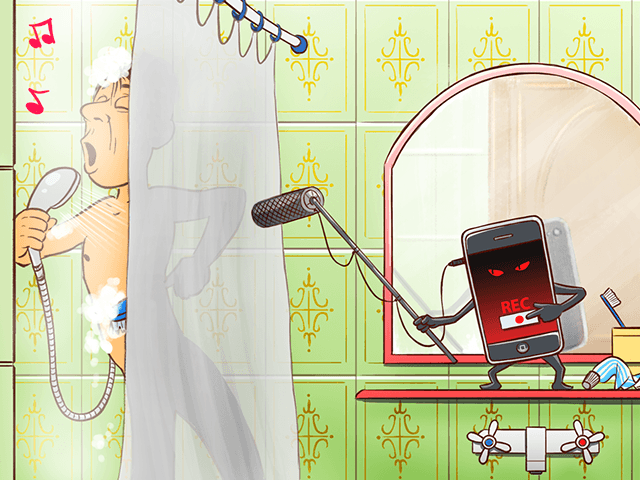

É nesta fase que um conjunto especial de serviços executados em cada iPhone entra em jogo. Estes serviços são capazes de capturar todo o tráfego de rede no dispositivo, filtrar fotos, messsages, contatos e outros conteúdos. Os serviços permanecem ativos independentemente de qualquer medida de segurança e configurações de sincronização que o celular possua. Assim, um hipotético cibercriminoso que possa acessar os certificados, poderia se conectar à distância ao dispositivo e monitorá-lo (presumivelmente, usando a mesma rede Wi-Fi do usuário, dado que o Zdziarski não conseguiu comprovar se os ataques podem ser realizados via operadoras de rede celular).

É um problema grave e geral?

Não. O intruso tem quer ser capaz de conseguir o dispositivo desbloqueado da vítima ou hackear seu computador. Depois disso, é necessária uma conexão estável com o iPhone da vítima. Essa combinação de fatores é possível quando uma agência governamental ou outra entidade poderosa tenha como alvo uma pessoa específica, mas para o “mercado de massa”, este hackeo é bastante complicado e não é economicamente eficiente. Existe um exceção importante: as pessoas próximas à potencial vítima – colegas de trabalho, familiares, etc -, eles podem utilizar esses serviços ocultos com facilidade, mas, felizmente, requer um determinado software de hackeo que não é nada fácil de conseguir. No entanto, para se certificar de que você está no lado seguro, você pode seguir:

Nosso conselho

Para evitar intervenções ilegais, nunca use carregadores de outras pessoas (que poderia ser dispositivos de sincronização). Utilize apenas o seu próprio carregador de parede. Uma boa opção é utilizar algum protetor USB.

Para evitar que espiem seu #iPhone utilize apenas o seu carregador de parede e nunca dê o seu telefone desbloqueado a estranhos.

Tweet

Nunca dê o seu telefone desbloqueado a estranhos ou, pelo menos, se certifique de acompanhar de perto suas ações. Para evitar o roubo dos certificados do seu próprio computador, use uma solução de segurança forte e confiável no seu computador. Uma vez que o seu iPhone/iPad foi sincronizado com um computador, o dispositivo fica associado a essa máquina indefinidamente. A única maneira de se livrar dessa sincronização indesejada é a restauração de fábrica. Felizmente, as recentes melhorias nos serviços iCloud permitem executar essa tarefa de limpeza, sem grandes esforços. Apenas certifique-se de que seus arquivos tenham uma cópia de segurança.

Tradução: Juliana Costa Santos Dias

espionagem

espionagem

Dicas

Dicas