Recentemente, detectamos uma nova campanha mal-intencionada que utiliza uma abordagem bastante intrigante. O agente cria suas próprias versões assinadas de uma ferramenta de acesso remoto (RAT) legítima. Para distribuí-las, ele usa um serviço baseado em IA para gerar em massa páginas da Web mal-intencionadas, que se disfarçam de forma convincente como os sites oficiais de vários aplicativos.

Continue lendo para descobrir como esse ataque funciona, por que ele é particularmente perigoso para os usuários e como se proteger.

Como funciona o ataque

Parece que o agente mal-intencionado utiliza várias opções de plataformas para seus ataques. Primeiro, ele claramente está apostando que um número significativo de usuários acesse as páginas falsas por meio de pesquisas simples no Google. Isso acontece porque os sites falsos normalmente têm endereços que correspondem, ou estão muito próximos, ao que os usuários estão procurando.

Ao pesquisar nos resultados de pesquisa do Google, às vezes você poderá encontrar vários sites falsos de Pokémon disfarçados de legítimos. Nesse caso, estamos analisando os clones da Polymarket.

Em segundo lugar, ele lança campanhas de e-mail mal-intencionadas como uma alternativa. Nesse cenário, o ataque é iniciado quando o usuário recebe um e-mail que contém um link para um site falso. Veja um exemplo similar a seguir:

Caros titulares de $DOP,

A janela de migração de DOP-v1 para DOP-v2 foi oficialmente fechada, com mais de 8B+ tokens migrados com êxito.

Temos o prazer de anunciar que o Portal de Solicitações de DOP-v2 já está ABERTO!

Todos os titulares de $DOP agora podem visitar o portal para solicitar seus tokens com segurança e passar para a próxima fase do ecossistema.

Solicite seus tokens de DOP-v2 agora https://migrate-dop{dot}org/

Bem-vindo ao DOP-v2: um capítulo mais forte, inteligente e recompensador começa hoje.

Agradecemos sua participação nesta jornada.

A Equipe DOP

Algumas das páginas mal-intencionadas que descobrimos nessa campanha se passam por sites de aplicativos antivírus ou de gerenciamento de senhas. Seu conteúdo é claramente elaborado para assustar o usuário com avisos falsos sobre algum tipo de problema de segurança.

Portanto, os invasores também estão usando uma tática conhecida como scareware: impor um aplicativo não seguro aos usuários sob o pretexto de proteção contra uma ameaça imaginária.

Uma página falsa da Dashlane avisa sobre uma “exposição de metadados de criptografia de alta gravidade que afeta a sincronização de retransmissão na nuvem”, seja lá o que isso signifique. E, claro, você não pode corrigi-la, a menos que faça o download de algo

Sites falsos criados com o Lovable

Apesar das diferenças de conteúdo, os sites falsos envolvidos nesta campanha mal-intencionada compartilham vários recursos comuns. Para começar, a maioria de seus endereços é construída de acordo com a fórmula {popular app name} + desktop.com, uma URL que corresponde a uma consulta de pesquisa obviamente comum.

Além disso, as próprias páginas falsas parecem bastante profissionais. Curiosamente, a aparência dos sites falsos não replica exatamente o design dos originais, eles não são clones diretos. Em vez disso, são variações muito convincentes de um tema. Como exemplo, podemos ver algumas versões falsas da página da carteira de criptomoedas da Lace. Uma delas tem o seguinte formato:

Outra se parece com isto:

Essas falsificações se parecem muito com o site original da Lace, mas ainda assim diferem dele de muitas maneiras óbvias:

As versões falsas são semelhantes em alguns aspectos ao site genuíno da Lace, mas diferem em outros pontos. Fonte

Na verdade, os invasores transformaram um construtor Web com tecnologia de IA em uma arma para criar páginas falsas. Como os invasores agiram de forma apressada e acabaram deixando para trás alguns sinais reveladores, conseguimos identificar exatamente qual serviço eles estão utilizando: Lovable.

O uso de uma ferramenta de IA permitiu que eles reduzissem bastante o tempo necessário para criar um site falso e produzissem falsificações em escala industrial.

Ferramenta de administração remota da Syncro

Outra característica comum dos sites falsos usados nessa campanha é que todos eles distribuem exatamente a mesma carga. O agente mal-intencionado não criou seu próprio cavalo de Troia, nem comprou um no mercado clandestino. Em vez disso, ele está usando sua própria versão de uma ferramenta de acesso remoto perfeitamente legítima: a Syncro.

O aplicativo original facilita o monitoramento centralizado e o acesso remoto para equipes de suporte de TI corporativas e provedores de serviços gerenciados (MSPs). Os serviços da Syncro são relativamente baratos, a partir de US$ 129 por mês, com um número ilimitado de dispositivos gerenciados.

Ao mesmo tempo, a ferramenta tem recursos importantes: além do compartilhamento de tela, o serviço também fornece execução remota de comandos, transferência de arquivos, análise de logs, edição do registro e mais ações em segundo plano. No entanto, o principal recurso da Syncro é um processo simplificado de instalação e conexão. O usuário (ou, neste caso, a vítima) só precisa baixar e executar o arquivo de instalação.

A partir daí, a instalação é executada completamente em segundo plano, carregando secretamente uma versão mal-intencionada da Syncro no computador. Como essa versão tem o CUSTOMER_ID do invasor codificado, ele passa a ter o controle total sobre o computador da vítima.

A janela do instalador da Syncro pisca na tela por alguns segundos, e somente um usuário atento poderia notar que o software errado está sendo configurado

Depois que a Syncro é instalada no dispositivo da vítima, os invasores passam a ter acesso total e podem usá-la para alcançar seus objetivos. Dado o contexto, esses ataques parecem estar roubando chaves da carteira de criptomoedas das vítimas e desviando fundos para as próprias contas dos invasores.

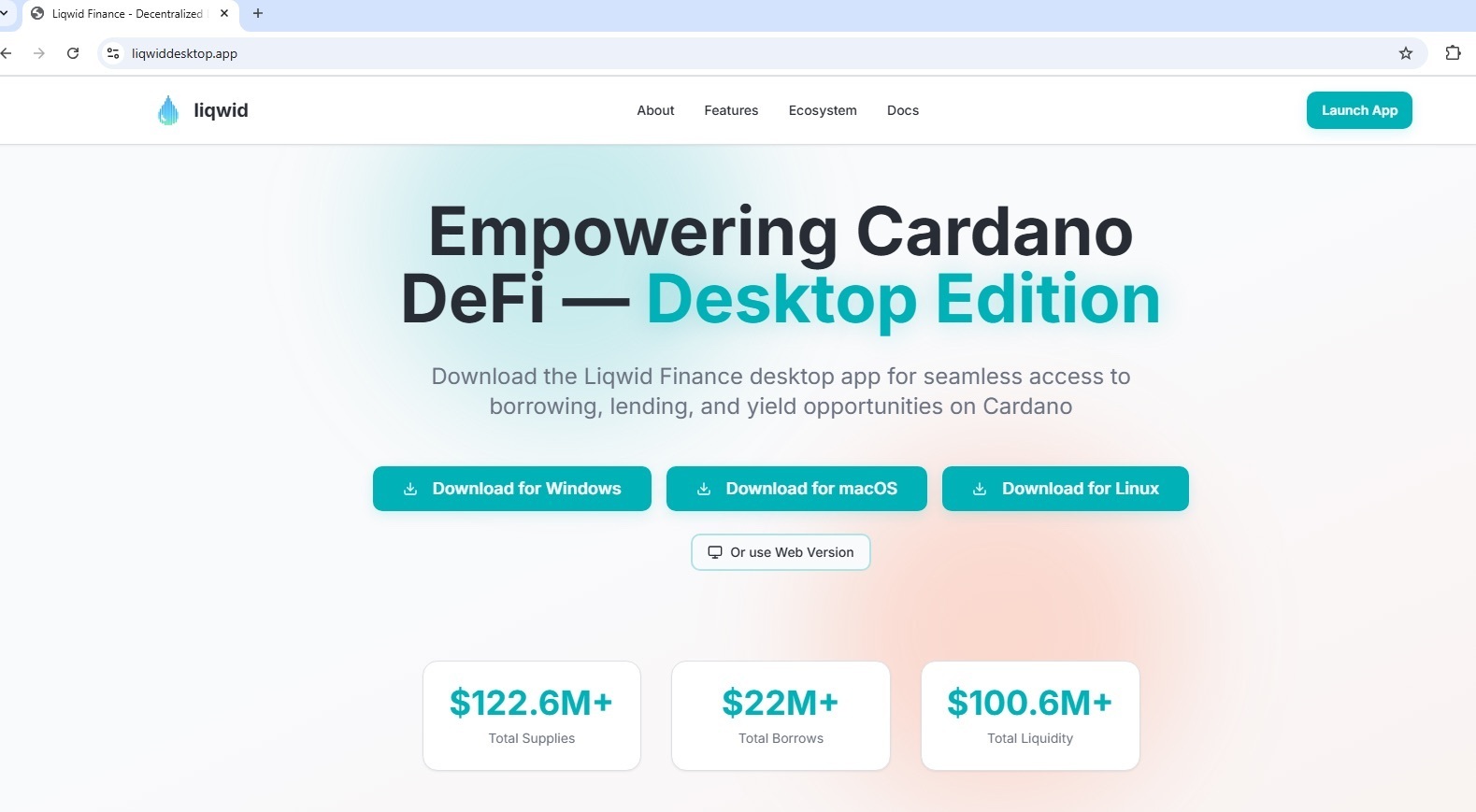

Outro site falso, desta vez para o protocolo DeFi da Liqwid. Embora a Liqwid ofereça apenas um aplicativo Web, o site falso permite que os usuários baixem versões para Windows, macOS e até mesmo Linux

Como se proteger contra esses ataques

Essa campanha mal-intencionada representa uma ameaça maior para os usuários por dois motivos principais. Primeiro, os sites falsos criados com o serviço de IA parecem bastante profissionais e seus URLs não são excessivamente suspeitos. Obviamente, tanto o design das páginas falsas quanto os domínios usados diferem visivelmente dos reais, mas isso só se torna aparente na comparação direta. À primeira vista, no entanto, é fácil confundir o falso com o genuíno.

Em segundo lugar, os invasores estão usando uma ferramenta de acesso remoto legítima para infectar os usuários. Isso significa que detectar a infecção pode ser difícil.

Nossa solução de segurança tem um veredicto especial, “Not-a-virus“, para casos como esses. Esse veredicto é atribuído, entre outras coisas, quando várias ferramentas de acesso remoto, inclusive a Syncro legítima, são detectadas no dispositivo. Em relação às versões da Syncro usadas para fins mal-intencionados, nossa solução de segurança as identifica como HEUR:Backdoor.OLE2.RA-Based.gen.

É importante lembrar que, por padrão, um antivírus não bloqueará todas as ferramentas de administração remotas legítimas para evitar a interferência no uso intencional. Portanto, recomendamos que preste muita atenção às notificações da sua solução de segurança. Caso veja um aviso de que um software Not-a-virus foi detectado no seu dispositivo, leve-o a sério e, no mínimo, verifique qual aplicativo o acionou.

Se você tem Kaspersky Premium instalado, use o recurso de Detecção de acesso remoto e, se necessário, a opção de remoção do aplicativo, que acompanha sua assinatura premium. Esse recurso detecta cerca de 30 dos aplicativos legítimos de acesso remoto mais populares e, se você sabe que não instalou nenhum deles, deve realmente se preocupar.

O Kaspersky Premium detecta (e permite remover) até mesmo versões legítimas da Syncro e de outros aplicativos de acesso remoto.

Outras recomendações:

- Não baixe aplicativos de fontes duvidosas, especialmente em dispositivos com aplicativos financeiros ou de criptomoedas instalados.

- Sempre verifique os endereços das páginas que você está visitando antes de executar qualquer ação potencialmente perigosa, como baixar um aplicativo ou inserir dados pessoais.

- Preste muita atenção aos avisos dos sistemas antivírus e anti-phishing integrados nas nossas soluções de segurança.

RAT

RAT

Dicas

Dicas