Grupo Equation: Os reis da Ciberespionagem

A Kaspersky Lab descobre o ancestral do Stuxnet e do Flame – uma ameaça perigosa com domínio absoluto em termos de ferramentas e técnicas de ataque

A Kaspersky Lab descobre o ancestral do Stuxnet e do Flame – uma ameaça perigosa com domínio absoluto em termos de ferramentas e técnicas de ataque

Cancun, México, 16 de fevereiro de 2015

Por vários anos, a Equipe de Pesquisa e Análise Global da Kaspersky Lab esteve monitorando de perto mais de 60 responsáveis por ciberataques no mundo inteiro. A equipe viu praticamente de tudo, com os ataques se tornando rapidamente complexos, ainda mais quando governos se envolveram e tentaram se armar com ferramentas mais avançadas. Entretanto, só agora os especialistas da Kaspersky Lab podem confirmar que descobriram um ator que ultrapassa qualquer ataque conhecido em termos de complexidade, de sofisticação de técnicas e que esteve ativo por quase duas décadas – o grupo Equation.

De acordo com os pesquisadores da Kaspersky Lab, o grupo é único em quase todos os aspectos de suas atividades: eles usam ferramentas que têm desenvolvimento muito complicado e caro, com o objetivo de infectar vítimas, roubar dados e esconder atividade de modo extraordinariamente profissional, e utiliza técnicas clássicas de espionagem para transmitir arquivos maliciosos para suas vítimas.

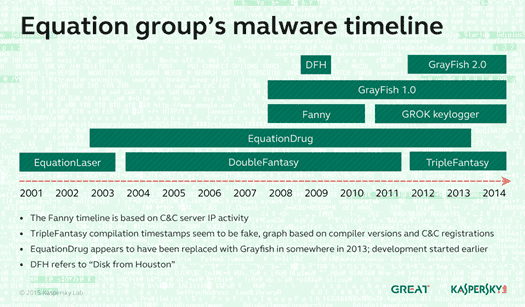

Para infectar suas vítimas, o grupo usa um arsenal poderoso de “implantes” (Cavalos de Tróia), incluindo os seguintes, que foram nomeados pela Kaspersky Lab: EquationLaser, EquationDrug, DoubleFantasy, TripleFantasy, Fanny e GrayFish. Sem dúvida, há outros “implantes” existentes.

O QUE TORNA O GRUPO EQUATION ÚNICO?

Persistência e invisibilidade supremas

A Equipe de Pesquisa e Análise Global da Kaspersky Lab foi capaz de recuperar dois módulos que permitem a reprogramação do firmware do disco rígido de mais de uma dúzia de marcas populares de HDs. Essa é, talvez, a ferramenta mais poderosa no arsenal do grupo Equation, e o primeiro malware conhecido capaz de infectar discos rígidos.

Pela reprogramação do firmware do disco rígido (por exemplo, reescrevendo o sistema operacional do HD), o grupo atinge dois propósitos:

- Um nível extremo de persistência, que ajuda a sobreviver à formatação do disco e a reinstalação do sistema operacional. Se o malware atingir o firmware, ele poderá “ressuscitar” para sempre. Ele pode prevenir a eliminação de um certo setor do disco ou substituí-lo com um setor malicioso durante o boot do Sistema.

“Outra coisa perigosa é que, uma vez que o disco rígido tenha sido infectado com esse arquivo malicioso, torna-se impossível escanear seu firmware. Colocando de modo simples: para a maioria dos discos rígidos, há funções para ler a área do firmware do HD, mas não há funções para escrever nela. Isso significa que nós estamos praticamente cegos, e não podemos detectar discos rígidos que foram infectados por esse malware” – avisa Costin Raiu, diretor da Equipe de Pesquisa e Análise Global da Kaspersky Lab. - A habilidade para criar uma área invisível e persistente escondida dentro do hard drive. Ela é usada para gravar informação infiltrada, que pode ser recuperada mais tarde pelos atacantes. Também, em alguns casos, pode ajudar o grupo a quebrar a encriptação: “Levando em consideração o fato de que o implante GrayFish deles permanece ativo desde o boot do sistema, eles possuem a habilidade para capturar as senhas de encriptação e gravá-la nessa área escondida”, explica Costin Raiu.

Habilidade para recuperar dados de redes isoladas

O worm “Fanny”, que compõem a infecção se destaca de todos os ataques realizados pelo Grupo Equation. Seu propósito principal era mapear redes sem fio vulneráveis, em outras palavras – entender a topologia de uma rede que não pode ser alcançada, e executar comandos nesses sistemas isolados. Para isso, esse worm usou um mecanismo único de comando e controle (C&C) baseado em USB que permitiu aos atacantes acessar e transmitir dados das redes sem fio vulneráveis.

Em particular, um dispositivo USB infectado, com uma área de armazenamento escondida, foi usado para coletar informações básicas do sistema de um computador não conectado à internet. Em seguida ele foi utilizado para enviá-las para o C&C, em um computador infectado pelo Fanny e conectado à internet. Se os atacantes quisessem realizar comandos nas redes sem fio vulneráveis, eles poderiam gravar esses comandos na área escondida do dispositivo de USB. Quando esse dispositivo foi plugado no computador conectado à rede sem fio vulnerável, o Fanny reconheceu e executou os comandos.

Métodos clássicos de espionagem para transmitir o malware

Os atacantes usaram métodos universais para infectar os alvos: não apenas através da WEB, mas também no mundo físico. Para isso, eles usaram uma técnica de interdição – interceptando produtos e substituindo produtos físicos por versões com Cavalos de Tróia. Um exemplo envolveu mirar os participantes de uma conferência científica em Houston: antes de retornar para casa, alguns dos participantes receberam uma cópia dos materiais da conferência em um CD-ROM, o qual havia sido usado para instalar o implante chamado “DoubleFantasy” no computador da vítima. O método exato pelo qual esses CDs foram interditados é desconhecido.

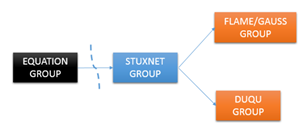

AMIGOS INFAMES: STUXNET E FLAME

Existem evidências sólidas indicando que o grupo Equation interagiu com outros grupos poderosos, como operadores do Stuxnet e Flame – geralmente com uma posição de superioridade. O grupo Equation teve acesso aos 0-days antes de eles serem usados pelo Stuxnet e Flame, e em algum momento eles trocaram exploits entre si.

Em 2008, por exemplo, Fanny usou dois 0-days que foram introduzidos no Stuxnet em julho de 2009 e março de 2010. Um destes 0-days no Stuxnet foi, na verdade, o módulo Flame que explora a mesma vulnerabilidade e que foi levado direto da plataforma Flame e construído no Stuxnet.

INFRAESTRUTURA PODEROSA E GEOGRAFICAMENTE DISTRIBUÍDA

O grupo Equation usa uma vasta infraestrutura C&C que inclui mais de 300 domínios e mais de 100 servidores. Os servidores estão hospedados em vários países, incluindo Estados Unidos, Reino Unido, Itália, Alemanha, Holanda, Panamá, Costa Rica, Malásia, Colômbia e República Tcheca. A Kaspersky Lab atualmente neutralizou 24 dos 300 servidores C&C.

MILHARES DE VÍTIMAS DE ALTO NÍVEL GLOBALMENTE

Desde 2001, o grupo Equation se ocupou em infectar milhares, ou talvez até dezenas de milhares de vítimas em mais de 30 países ao redor do mundo, cobrindo os seguintes setores: governos e instituições diplomáticas, telecomunicações, espaço aéreo, Energia, pesquisas nucleares, Telecomunicações, Empresas Aeroespaciais, Empresas de Energia, Pesquisa na área nuclear, Petróleo e Gás, Militar, Nanotecnologia, escolas e ativistas islâmicos, Mídia de massa, Transportes, Instituições Financeiras e companhias desenvolvendo tecnologias de criptografia.

DETECÇÃO

A Kaspersky Lab observou sete exploits usados pelo grupo Equation em seus malware. Pelo menos quatro deles eram usados como 0-days. Além disso, o uso de exploits desconhecidos foi observado, possivelmente sendo 0-day, contra o Firefox 17, usado para acesso a rede Tor.

Durante o estágio de infecção, o grupo tem a habilidade de usar dez exploits em cadeia. No entanto, os especialistas da Kaspersky Lab observaram que não são usados mais de três: se o primeiro não é bem sucedido, eles tentam outro e depois um terceiro. Se todas as três tentativas falham, eles não infectam o sistema.

Os produtos da Kaspersky Lab detectaram um número de tentativas para atacar seus usuários. Muitos destes ataques não foram bem-sucedidos por conta da tecnologia de Prevenção Automática à Exploit (AEP), que geralmente detecta e bloqueia invasões de vulnerabilidades anônimas. O worm Fanny, presumivelmente compilado em Julho de 2008, foi detectado pela primeira vez na lista negra e pelos nossos sistemas automáticos em dezembro de 2008.

Para saber mais sobre o grupo Equation, por favor, leia o post disponível no Securelist.com.

Grupo Equation: Os reis da Ciberespionagem

Kaspersky

Artigo relacionado Comunicados de Imprensa

Kaspersky é “Top Player” em proteção contra APTs pelo 3º ano seguido no Radicati Group

Relatório faz um ranking dos principais fornecedores usando como critérios as funcionalidade das soluções e a visão estratégica da empresa. Kaspersky é bem avaliada em ambos.LEIA MAIS >Kaspersky renova com sucesso a auditoria SOC 2

A avaliação confirma que os processos de desenvolvimento e atualização dos bancos de dados de antivírus da empresa estão protegidos contra possíveis alterações não autorizadasLEIA MAIS >Kaspersky lança serviço para remover domínios maliciosos

Kaspersky Takedown Service vem para complementar a oferta do Kaspersky Digital Footprint, que mapeia atividades maliciosas na deepweb, para permitir uma resposta ainda mais eficaz por parte das empresasLEIA MAIS >