A segurança dos dispositivos inteligentes é tema central hoje em dia. Podemos encontrar uma infinidade de artigos sobre como hackers e pesquisadores encontram vulnerabilidades, por exemplo, em carros, frigoríficos, hotéis ou sistemas de alarme de casas. Todas esses dispositivos conectados estão dentro da categoria “Internet das Coisas” (Internet of Things). O único problema é que poucas pesquisas conseguem relacionar essa categoria com um aspecto muito importante: se é difícil nos proteger contra as ameaças atuais, como faremos para identificar as futuras? Em uma casa moderna padrão facilmente você pode encontrar cerca de cinco dispositivos conectados à rede local que não são computadores, tablets ou celulares. Estou falando de dispositivos como Smart TV, impressora, console de jogos, dispositivo de armazenamento em rede e algum tipo de mídia receptor/leitor de satélite.

Em uma casa moderna facilmente você acha 5 dispositivos conectados à rede local. A maioria pode ser hackeada.

Tweet

Decidi começar um projeto de pesquisa, buscando identificar o quão fácil seria hackear o meu próprio lar. Os dispositivos conectados à minha rede são vulneráveis? O que poderia fazer um cibercriminoso se fossem infectados? Minha casa é possível de hackear? Antes de começar eu tinha certeza de que minha casa era muito segura. Trabalho no setor de segurança há mais de 15 anos e sou muito paranóico quando se trata de aplicar os patches de segurança etc. Isso fez com que eu pensasse que deve haver outras casas muito mais vulneráveis a hackers do que a minha, porque realmente não tenho muitos aparelhos de alta tecnologia.

Smart TV e outros

Durante minha pesquisa eu não me concentrei nos computadores, tablets ou celulares, mas em todos os outros dispositivos conectados a minha rede doméstica. Para minha surpresa, vi que realmente tenho um monte de coisas. A maioria estava em casa: TV inteligente, receptor de satélite, leitor de DVD/Blu-ray, dispositivos de armazenamento de rede e consoles de jogos. Além disso, também estou prestes a me mudar para uma casa nova, e estive conversando com a minha empresa de segurança local. Eles me sugeriram que eu compre o sistema de alarme mais recente, que se conecta à rede e pode ser controlade com o meu dispositivo móvel… Após concluir essa pesquisa, não tenho tanta certeza se é boa idéia.

Alguns dos dispositivos conectados à minha rede:

• Armazenamento conectado à rede (NAS) de um fornecedor famoso #1

• NAS de um fornecedor famoso #2

• Smart TV

• Receptor de satélite

• Roteador do meu provedir

Para considerar um “hack” bem-sucedido, um dos seguintes procedimentos deve ser alcançados:

• Obter acesso ao dispositivo; por exemplo, acessar os arquivos nele;

• Obter acesso administrativo ao dispositivo;

• Ser capaz de transformar/modificar o dispositivo para meu interesse (backdoor etc).

Antes de realizar a pesquisa, me assegurei de que todos os dispositivos estavam atualizados com a versão mais recente do firmware. Durante este processo, notei também que nem todos os dispositivos tinham sistemas automatizados de atualização, o que fez todo o processo ser muito tedioso. Outra observação interessante é que a maioria dos produtos foram interrompidos há mais de um ano e que simplesmente já não existia nenhuma atualização disponível.

O hack

Depois de pesquisar os dispositivos de armazenamento na rede, encontrei mais de 14 vulnerabilidades que permitiriam a um cibercriminoso executar a distância comandos do sistema com os mais altos privilégios administrativos. Meus dois dispositivos não apenas tinham uma interface web vulnerável, mas a sua segurança local também era muito pobre. Os dispositivos tinham senhas muito fracas, uma grande quantidade de arquivos de configuração tinha permissões incorretas, e eles também continham senhas em texto puro. Mais detalhes sobre os hacks do dispositivo estão disponíveis em um post na SecureList.

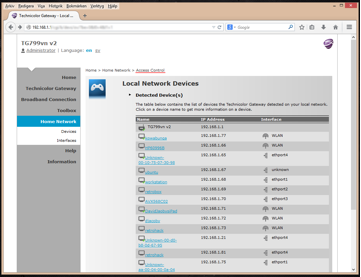

Durante o projeto de pesquisa me deparei com alguns outros dispositivos que tinham recursos “escondidos”. Um desses foi o meu roteador DSL fornecido pelo meu provedor. Descobri que havia toneladas de funções que eu não tinha acesso. Acabei de assumir que o meu provedor ou o fornecedor eram quem tinha o total controle sobre o dispositivo, e poderiam fazer o que quiser com ele e acessar todas essas funções que eu não tenho permissão para usar. Ao olhar apenas os nomes das funções “escondidas”, tudo parecia indicar que o provedor poderia, por exemplo, criar túneis para se conectar a qualquer dispositivo na rede. Imaginem se essas funções caíssem nas mãos das pessoas erradas? Entendo que, supostamente, estas funções deveriam estar ajudando o provedor a desempenhar funções de apoio, mas quando você faz login usando a conta administrativa que não dá controle total sobre o seu próprio dispositivo é bastante assustador. Especialmente quando alguns destes recursos têm nomes como “Câmeras Web”, “Configuração especial de telefone”, “Controle de acesso”, “WAN-Sensing” e “Atualizações”.

Atualmente, ainda estou pesquisando esses recursos para ver o que se pode fazer com eles. Se eu encontrar alguma coisa interessante tenho certeza que vai haver outro post sobre isso no blog.

Para hackear minha Smart TV e meu reprodutor de mídia, tive de ser criativo. Eu fiz o papel de um cibercriminoso que já havia comprometido os dois dispositivos de armazenamento na rede, e então ver o que podia ser feito. Meu primeiro pensamento foi ver se podia fazer algo com os media players (SmartTV e DVD) porque é muito provável que leiam a informação dos dispositivos de (que eu já havia comprometido). Neste ponto, estava buscando potenciais vulnerabilidades de execução de código potenciais no minha SmartTV e no meu reprodutor de DVD, mas, devido o alto preço que paguei por eles, decidi não continuar com a pesquisa. Não era apenas uma questão de dinheiro desperdiçado – se eu quebrasse a minha nova TV LED inteligente, não tinha idéia de como eu iria explicar aos meus filhos que eles ficariam sem assistir ao Scooby Doo.

No entanto, eu consegui identificar um curioso problema de segurança na Smart TV. Quando o usuário acessa o menu de configuração principal na TV, se o dispositivo está conectado à rede, todas as imagens miniaturas e widgets são baixadas dos servidores do vendedor. A TV não usou qualquer tipo de autenticação ou criptografia quando fui fazer o download do conteúdo, o que significa que um cibercriminoso pode executar um ataque man-in-the-middle na TV e modificar as imagens da interface administrativa. O cibercriminoso também pode fazer com que a TV carregue um arquivo JavaScript, o que não é uma coisa boa. Um vetor de ataque potencial é usar JavaScript para ler arquivos locais a partir do dispositivo, e usar o conteúdo dos arquivos para encontrar ainda mais vulnerabilidades. Mas isso é algo que estou trabalhando com o fabricante para ver se é possível ou não. Como uma prova de conceito para o meu ataque, eu mudei a miniatura de um widget por uma imagem de personagem favorito de todos os russo: Borat. Yakshemash!

A conclusão

Neste post não dei nome a nenhuma marca de TV, NAS ou roteador DSL de propósito. O objetivo da minha pesquisa não é para me gabar sobre todas as vulnerabilidades desconhecidas que encontrei, ou ressaltar que não há grandes problemas de segurança na linha de produtos de uma determinada marca. Sempre haverá vulnerabilidades, e precisamos entender isso. No entanto, “entender” não significa “aceitar”. O que quero dizer é que precisamos realmente fazer algo sobre isso; precisamos saber qual é o impacto e assumir que nossos dispositivos podem ser, ou já estão, comprometidos. Precisamos começar a assumir que os produtos são vulneráveis e que os cibercriminosos podem e terão acesso a eles.

Eu gostaria de concluir esta pesquisa dizendo que nós, como indivíduos e também empresas, precisam entender os riscos que rodeiam todos dispositivos na rede. Nós também precisamos entender que nossa informação não é segura apenas porque temos uma senha forte ou estamos executando alguma proteção contra códigos maliciosos. Nós também precisamos entender que existem tantas coisas que não temos controle sobre, e que está em grande parte nas mãos dos software e hardware. Levei menos de 20 minutos para localizar e verificar vulnerabilidades extremamente graves em um dispositivo considerado seguro – um dispositivo que nós confiamos e um que nós armazenamos todas as informações que não desejamos que sejam roubadas.

Precisamos encontrar soluções alternativas que ajudem os indivíduos e as empresas a melhorar a sua segurança. Este não é um problema que você simplesmente pode corrigir através da instalação de um produto ou patch de segurança; Portanto, eu gostaria de terminar este post dizendo que, apesar da indústria de entretenimento em casa não ser focada em segurança, nós da KL sim, estamos, e acreditamos que basta algumas dicas simples para elevar o nível de segurança dos usuários. Esperemos que alguns dos vendedores leiam esta pesquisa e melhorem a segurança do seu software; mas até então, aqui estão algumas dicas simples para que você melhore sua proteção:

• Certifique-se de todos os seus dispositivos estão em dia com todas as atualizações de segurança e de firmware mais recentes. Este é um problema para uma série de dispositivos de casa, de negócios e entretenimento, mas ainda é a melhor coisa que você pode fazer para evitar ficar à mercê de vulnerabilidades conhecidas. Elas também permitem saber se existe atualizações disponíveis para seus dispositivos ou se já estão considerados produtos “mortos”.

• Certifique-se de que o nome de usuário e a senha padrão estão alteradas; esta é a primeira coisa que um cibercriminoso fará ao tentar comprometer o seu dispositivo. Lembre-se que mesmo que seja um produto “estúpido”, como um receptor de satélite ou um disco rígido de rede, as interfaces administrativas são muitas vezes suscetíveis a sérias vulnerabilidades.

• Use a criptografia, mesmo nos arquivos armazenados no seu dispositivo de armazenamento na rede. Se você não tem acesso a uma ferramenta de criptografia, você pode simplesmente colocar seus arquivos em um arquivo ZIP protegido por senha; ainda é melhor do que não fazer nada.

• A maioria dos roteadores e switches de casa têm a possibilidade de criar vários DMZ/VLAN diferentes. Isso significa que você pode configurar sua própria rede “privada” dos dispositivos de rede, o que restringe o acesso à rede deste e para este dispositivo.

• Use o bom senso e entenda que tudo pode ser hackeado, mesmo seus dispositivos de hardware.

• Se você for realmente paranóico, você sempre pode monitorar o tráfego de rede de saída a partir destes dispositivos para ver se há alguma coisa estranha acontecendo, mas isso exige algum conhecimento técnico. Outra boa dica é restringir os dispositivos de rede de acessar sites inadequados, e só lhes permite obter atualizações e nada mais.

Tradução: Juliana Costa Santos Dias

casa conectada

casa conectada

Dicas

Dicas