Amostra encontrada pode ser considerada o “pai” de outras variantes do ransomware XPAN

No final de 2016, a equipe de especialistas da Kaspersky Lab encontrou uma nova variante de um ransomware desenvolvido por um grupo de criminosos brasileiros, o Trojan-Ransom.Win32.Xpan – que tem sido usado em ataques contra empresas e hospitais, cifrando arquivos por meio da extensão “.___xratteamLucked”. Mesmo assim, ainda é comum algumas das variantes da família XPan afetem usuários, principalmente no Brasil. Os criminosos estão instalando manualmente o ransomware e criptografando todos os arquivos que podem ser encontrados no sistema através de conexões RDP (protocolo de desktop remoto) fracamente protegidas pelos seus usuários.

Curiosamente, esta variante XPan não é necessariamente nova no ecossistema de malware. No entanto, os criminosos continuam infectando as vítimas, o que faz com que pesquisadores de segurança procurem amostras relacionadas ao crescente número de incidentes. Esta amostra pode ser considerado como o "pai" de outras variantes de ransomware XPan. Uma quantidade considerável de indicadores dentro do código-fonte descreve as origens precoces desta amostra.

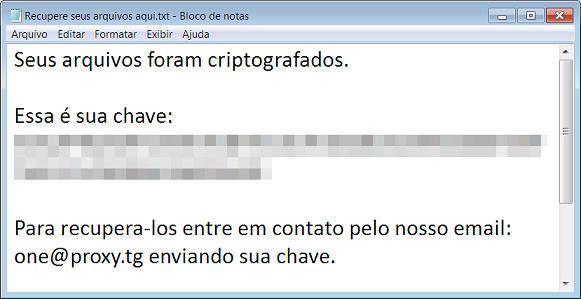

A informação para recuperar seus arquivos "Recupere seus arquivos aqui.txt" já vem traduzida em português, uma frase que muitos usuários brasileiros não estão esperando ver em seus desktops.

A informação para recuperar seus arquivos "Recupere seus arquivos aqui.txt" já vem traduzida em português, uma frase que muitos usuários brasileiros não estão esperando ver em seus desktops.“O autor ransomware deixou uma mensagem para Kaspersky Lab em outras versões e fez o mesmo neste. Com vestígios para o NMoreira "CrypterApp.cpp", há uma conexão clara entre diferentes variantes nesta família de malware. “Os cibercriminosos brasileiros já se deram conta de que ataques de ransomware podem ser tão lucrativos quanto os que usam trojans bancários. Temos visto muitas novas famílias de ransomware sendo criadas por aqui – é uma tendência sem volta”, afirma Fabio Assolini, analista sênior de segurança da Kaspersky no Brasil.

NMoreira, XPan, TeamXRat, diferentes nomes, mas o mesmo autor

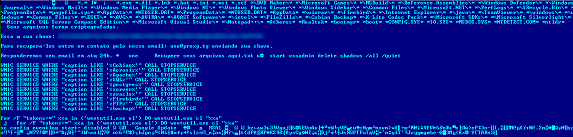

NMoreira, XPan, TeamXRat, diferentes nomes, mas o mesmo autorEmbora muitas palavras em Português estejam presentes na análise inicial, houve um par que chamou a atenção dos analistas da Kaspersky Lab. Em primeiro lugar, o ransomware usa um arquivo em lotes que passará um parâmetro de linha de comando para um arquivo executável, este parâmetro é "eusoudejesus”. Os desenvolvedores tendem a deixar pequenas pistas de sua personalidade para trás em cada uma de suas criações, e nesta amostra não foi diferente.

Uma breve referência religiosa encontrada nesta variante XPan.

Uma breve referência religiosa encontrada nesta variante XPan.Em segundo lugar, uma referência a uma celebridade brasileira é feita, embora indiretamente. "Computador da Xuxa" foi um brinquedo vendido no Brasil durante os anos 90, utilizado também como uma expressão popular para fazer alusão a computadores muito antigos com poder limitado.

Isto é o que os cibercriminosos pensam de seu computador criptografado: apenas um brinquedo que eles podem controlar.

Isto é o que os cibercriminosos pensam de seu computador criptografado: apenas um brinquedo que eles podem controlar."Muito bichado" equivale a encontrar um monte de problemas em sistemas como este, significando que o ambiente em que o XPan está executando não está agindo corretamente e a execução tem bastante problemas.

Por fim, foi encontrado um recado exigindo que a vítima envie um e-mail para a conta 'one@proxy.tg'. Considerando que a extensão para todos os arquivos criptografados nesta variante é ".one", parece uma convenção de nomenclatura bastante direta para as campanhas dos criminosos.

Após uma inspeção mais detalhada, foi descoberto que esse exemplo é quase idêntico a outra versão do Xpan que costumava ser distribuída em novembro de 2016 e usou a extensão ".__ AiraCropEncrypted!". Cada pedaço do código executável permanece o mesmo, o que é bastante surpreendente, porque desde aquela época existiam várias versões mais recentes deste malware com um algoritmo de criptografia atualizado. Ambas as amostras têm o mesmo PE timestamp que data 31 de outubro de 2016.

A única diferença entre os dois é o bloco de configuração que contém as seguintes informações:

- Lista de extensões de arquivos alvo;

- Notas de resgate;

- Comandos para executar antes e depois da criptografia;

- A chave RSA pública dos criminosos.

O bloco de configuração decifrado de Xpan que usa a extensão ".one".

O bloco de configuração decifrado de Xpan que usa a extensão ".one".O algoritmo de criptografia de arquivos também permanece o mesmo. Para cada arquivo de destino, o malware gera uma nova sequência aleatória de 255 bytes na string S (que contém a subcategoria "NMoreira"), transforma-a em uma chave de 256 bits usando a API CryptDeriveKey e procede a criptografar o arquivo usando AES-256 em CBC no com zero IV. A string S será criptografada usando a chave pública RSA do criminoso do bloco de configuração e armazenada no início do arquivo criptografado.

De acordo com uma das vítimas que procurou a Kaspersky Lab, os criminosos estavam pedindo 0,3 bitcoin para fornecer a chave de recuperação, usando a mesma abordagem que eles fizeram antes: o usuário envia uma mensagem para uma caixa de correio com o seu ID exclusivo e espera pacientemente por mais instruções.

As vítimas até agora são pequenas e médias empresas no Brasil: desde uma clínica de dentista até uma autoescola, demonstrando mais uma vez que o ransomware não faz distinções e todos estão em risco. Enquanto houver vítimas, é preciso auxiliá-los e fornecer ferramentas de descriptografia sempre que possível, não importa a família do ransomware ou quando ele foi criado.

Vítimas: podemos ajudar

Desta vez a sorte está do lado das vítimas! Após uma investigação completa e engenharia reversa da amostra da versão ".one" do Xpan, os analistas da Kaspersky Lab identificaram que os criminosos usaram uma implementação de algoritmo criptográfico vulnerável. O que permitiu quebrar a criptografia como com a versão Xpan anteriormente descrita.

Com isso, a Kaspersky Lab ajudou, com sucesso, uma autoescola e uma clínica de dentista a recuperar seus arquivos de forma gratuita e, como de costume, as vítimas foram alertadas a não pagarem o resgate e entrarem em contato com o suporte técnico da Kaspersky Lab para obter assistência.

Alguns cibercriminosos brasileiros estão concentrando seus esforços na criação de famílias de ransomware locais e novas, atacando pequenas empresas e usuários desprotegidos. Isto pode significar um próximo passo na luta contra o ransomware: passar de ataques em escala global a um cenário mais localizado, em que os cibercriminosos locais criarão novas famílias a partir do zero, em seu próprio idioma, e recorrendo ao Raas (Ransomware-as-a-service) como forma de monetizar seus ataques.

Para saber mais, leia a postagem do blog disponível em Securelist.com.

Referência MD5:

dd7033bc36615c0fe0be7413457dccbf - Trojan-Ransom.Win32.Xpan.e (encrypted file extension: “.one”)

54217c1ea3e1d4d3dc024fc740a47757 - Trojan-Ransom.Win32.Xpan.d (encrypted file extension: “.__AiraCropEncrypted!”)