Muitos usuários do macOS acreditam que o sistema operacional está imune a malwares, então, não é necessário adotar nenhuma precaução de segurança complementar. Na realidade, essa crença está longe de ser verdadeira, e novas ameaças continuam surgindo.

Existem vírus para macOS?

Sim, e muitos! Aqui estão alguns exemplos de malwares para Mac que mencionamos anteriormente nas publicações dos blogs Kaspersky Daily e Securelist:

- Um Trojan que rouba criptomoedas disfarçado como versões piratas de aplicativos populares para macOS.

A carga maliciosa deste Trojan é armazenada no “ativador”. O aplicativo crackeado não funcionará até ser iniciado.Fonte

- Outro Trojan que rouba criptomoedas, disfarçado como um documento PDF intitulado “Criptoativos e seus riscos para a estabilidade financeira”.

- Um Trojan que usava Macs infectados para criar uma rede de servidores proxy ilegais para rotear tráfego malicioso.

- O Atomic Stealer, distribuído como uma atualização falsa do Safari.

Poderíamos continuar com a lista de ameaças passadas, mas vamos nos concentrar agora em um dos ataques mais recentes direcionados aos usuários do macOS, o malware de roubo de dados Banshee Stealer…

O que o Banshee Stealer faz

O Banshee é um malware de roubo de informações completo. Esse tipo de malware procura dados valiosos no dispositivo infectado (no nosso caso, um Mac) para enviá-los aos criminosos que operam nos bastidores. O Banshee se concentra principalmente no roubo de dados relacionados a criptomoedas e blockchain.

Veja o que o malware faz ao entrar no sistema:

- Rouba logins e senhas salvos em vários navegadores: Google Chrome, Brave, Microsoft Edge, Vivaldi, Yandex Browser e Opera.

- Rouba informações armazenadas pelas extensões do navegador. O malware de roubo de dados tem como alvo mais de 50 extensões, sendo que a maioria delas está relacionada com as carteiras de criptomoedas, inclusive Coinbase Wallet, MetaMask, Trust Wallet, Guarda, Exodus e Nami.

- Rouba tokens 2FA armazenados na extensão do navegador Authenticator.cc.

- Pesquisa e extrai dados de aplicativos de carteira de criptomoedas, inclusive Exodus, Electrum, Coinomi, Guarda, Wasabi, Atomic e Ledger.

- Coleta informações do sistema e rouba a senha do macOS com a exibição de uma janela de entrada de senha falsa.

O Banshee compila todos esses dados cuidadosamente em um arquivo comprimido ZIP para criptografá-los com uma cifra XOR simples e enviá-los ao servidor de comando e controle dos invasores.

Nas versões mais recentes, os desenvolvedores do Banshee adicionaram a capacidade de ignorar o antivírus integrado do macOS, o XProtect. Curiosamente, para evitar a detecção, o malware usa o mesmo algoritmo usado pelo XProtect para se proteger ao criptografar os segmentos-chave do código e ao descriptografá-los instantaneamente durante a execução.

Como o Banshee Stealer se espalha

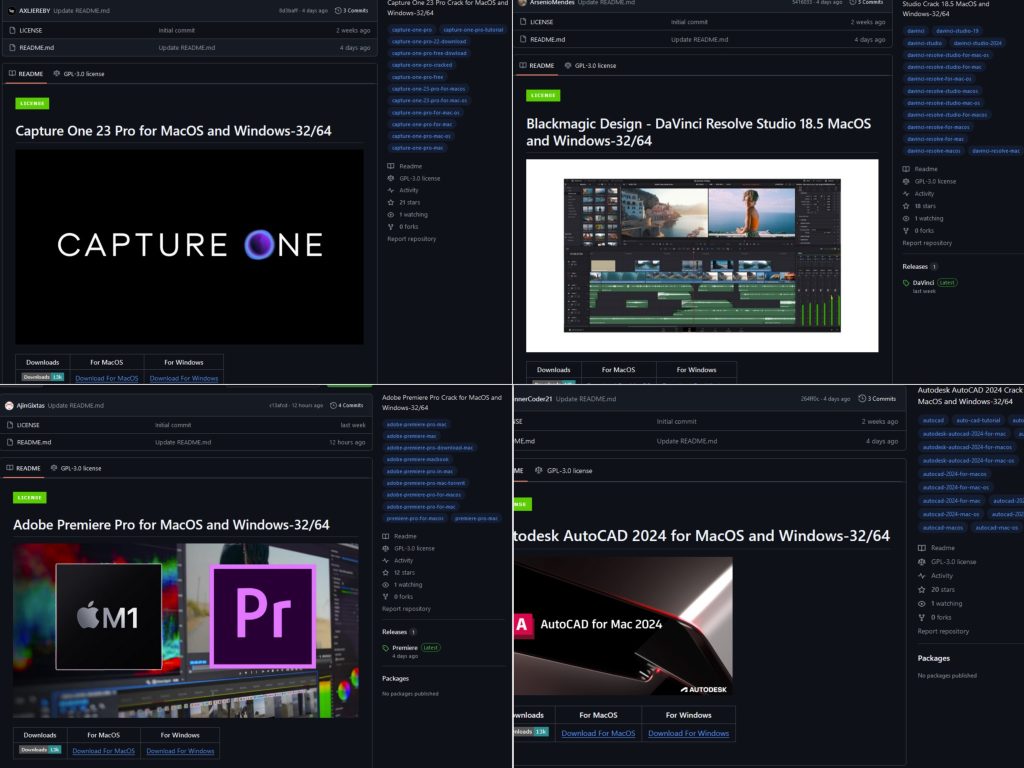

Os operadores do Banshee usavam principalmente o GitHub para infectar as vítimas. Como isca, eles fizeram upload de versões crackeadas de softwares caros, como Autodesk AutoCAD, Adobe Acrobat Pro, Adobe Premiere Pro, Capture One Pro e Blackmagic Design DaVinci Resolve.

Os criadores do Banshee usaram o GitHub para espalhar o malware com o disfarce de software pirata. Fonte

Geralmente, os invasores visavam usuários do macOS e do Windows ao mesmo tempo: o Banshee era frequentemente associado a um malware de roubo de dados do Windows chamado Lumma.

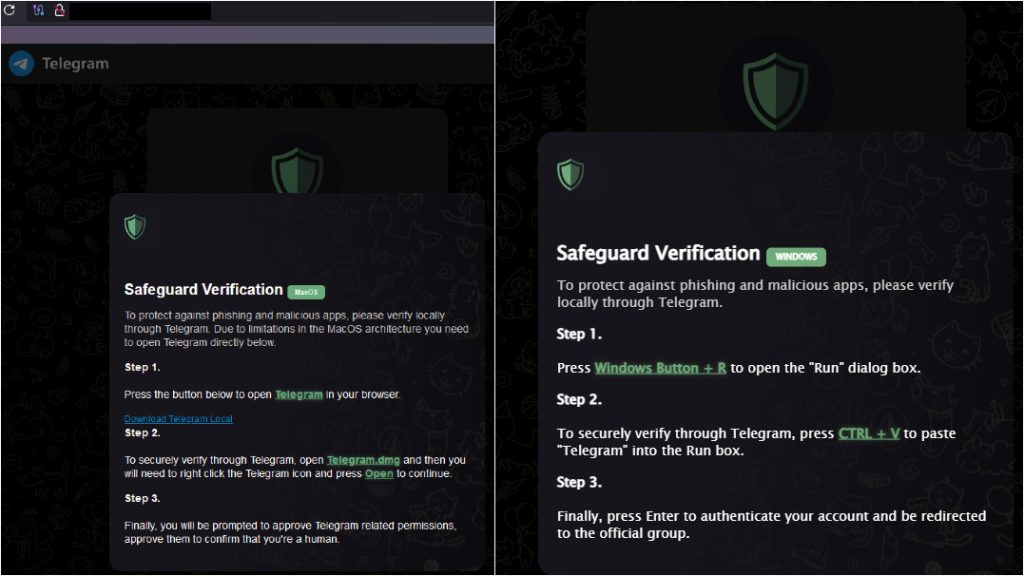

Outra campanha do Banshee, descoberta após o vazamento do código-fonte desse malware de roubo de dados (mais detalhes abaixo), envolveu um site de phishing que oferecia aos usuários do macOS o download do “Telegram Local”, supostamente desenvolvido para garantir a proteção contra phishing e malware. É claro que o arquivo baixado estava infectado. Curiosamente, usuários de outros sistemas operacionais sequer veriam o link malicioso.

Um site de phishing oferece o download do Banshee disfarçado de “Telegram Local”, e apenas para usuários do macOS (à esquerda). Fonte

O passado e o futuro do Banshee

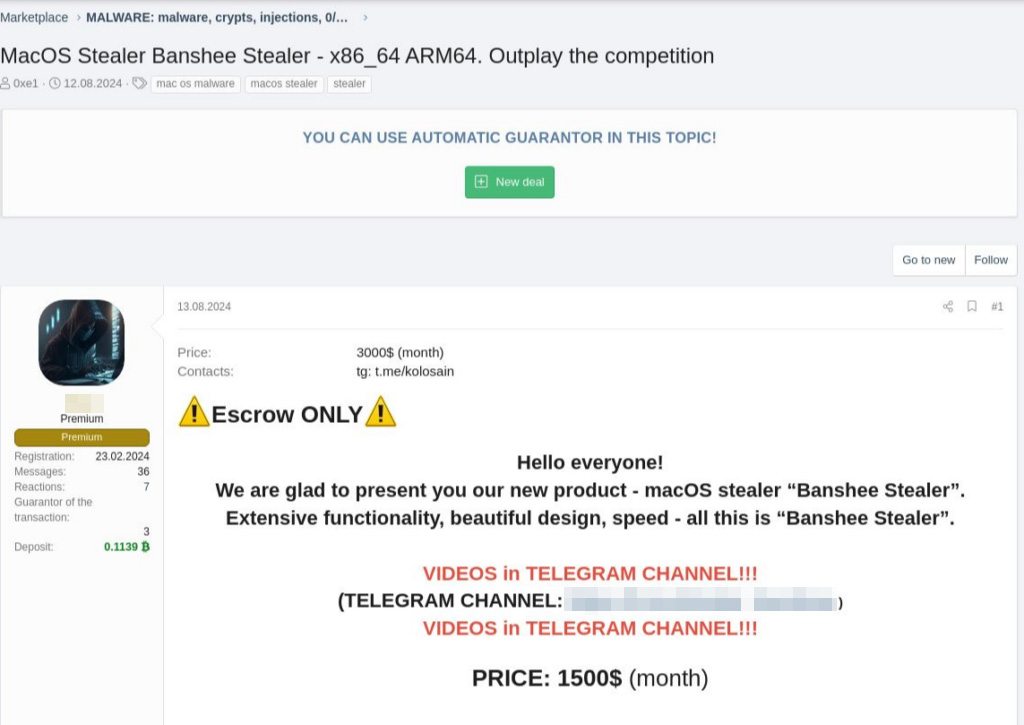

Agora, vamos resgatar a história do Banshee que, realmente, é muito interessante. O malware apareceu pela primeira vez em julho de 2024. Os desenvolvedores fizeram a sua comercialização como uma assinatura de malware como serviço (MaaS) ao cobrar 3 mil dólares por mês.

Os negócios não devem ter ido muito bem, pois, em meados de agosto, eles reduziram o preço em 50%, então a assinatura mensal foi para 1.500 dólares.

Propaganda de site de hackers anunciando um desconto no Banshee: 1.500 dólares em vez de 3 mil dólares por mês. Fonte

Em algum momento, os criadores mudaram a estratégia ou decidiram adicionar um programa de afiliados ao portfólio. Eles começaram a recrutar parceiros para campanhas conjuntas. Nessas campanhas, os criadores do Banshee forneceram o malware e os parceiros executaram o ataque real. A ideia dos desenvolvedores era dividir os ganhos em 50/50.

Contudo, algo deve ter dado muito errado. No final de novembro, o código-fonte do Banshee vazou, além de ter sido publicado em um fórum de hackers, o que provocou o encerramento da vida comercial do malware. Os desenvolvedores anunciaram que estavam saindo do negócio, mas não antes de tentar vender o projeto inteiro por 1 BTC, e depois por 30 mil dólares (provavelmente depois de saberem do vazamento).

Assim, já faz alguns meses que esse grande malware de roubo de dados para macOS está disponível para praticamente qualquer pessoa, de forma totalmente gratuita. Mas o pior ainda é que, agora, com o código-fonte também disponível, os cibercriminosos podem criar suas próprias versões modificadas do Banshee.

E, julgando pelas evidências, isso já está acontecendo. Por exemplo, as versões originais do Banshee paravam de funcionar se o sistema operacional estivesse executando no idioma russo. No entanto, uma das versões mais recentes removeu a verificação de idioma, o que significa que, agora, usuários que falam russo também correm riscos.

Como se proteger do Banshee e de outras ameaças para macOS

Aqui estão algumas dicas para que usuários do macOS se mantenham seguros:

- Não instale software pirata no seu Mac. O risco de encontrar um Trojan ao fazer isso é muito alto, e as consequências podem ser graves.

- Se o mesmo Mac for usado para transações com criptomoedas, essa dica deve ser especialmente considerada. Nesse caso, o potencial dano financeiro pode exceder significativamente qualquer economia feita com a compra de software original.

- Em geral, evite instalar aplicativos desnecessários e não se esqueça de desinstalar os programas que não são mais usados.

- Tenha cuidado com as extensões do navegador. Elas podem parecer inofensivas à primeira vista, mas muitas extensões têm acesso total ao conteúdo de todas as páginas da Web, o que as torna tão perigosas quanto os aplicativos mais completos.

- E claro, não deixe de instalar um antivírus confiável no seu Mac. Como vimos, o malware para macOS é uma ameaça real.

Por fim, uma palavra sobre os produtos de segurança da Kaspersky. Eles podem detectar e bloquear muitas variantes do Banshee com o veredito Trojan-PSW.OSX.Banshee. Algumas novas versões são semelhantes ao AMOS Stealer, então, elas também podem ser detectadas como Trojan-PSW.OSX.Amos.gen.

apple

apple

Dicas

Dicas