Até recentemente, os golpistas focavam principalmente em carteiras de criptomoedas de usuários individuais. No entanto, parece que as empresas estão usando cada vez mais criptomoedas, então os invasores agora também estão tentando obter acesso às carteiras corporativas. Não é difícil encontrar exemplos. O malware Efimer recentemente estudado e distribuído para organizações, consegue substituir endereços de carteiras de criptomoedas na área de transferência. Portanto, não ficamos surpresos ao observar campanhas de phishing de criptomoedas direcionadas tanto a usuários individuais quanto corporativos. O que realmente nos surpreendeu, porém, foi a sofisticação da história falsa e do golpe como um todo.

O esquema de phishing

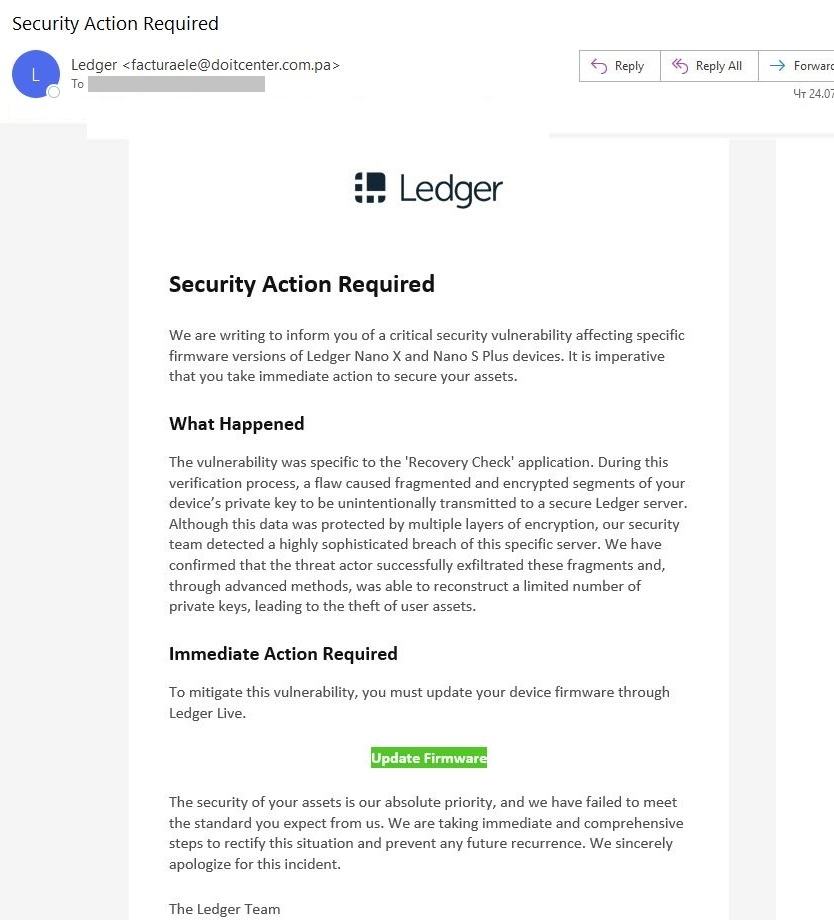

Esse esquema em particular tem como alvo usuários das carteiras físicas da Ledger, especificamente Nano X e Nano S Plus. Os golpistas enviam um e-mail de phishing com um longo pedido de desculpas. O e-mail alega que, devido a uma falha técnica, segmentos das chaves privadas dos usuários foram transmitidos para um servidor da Ledger; os dados estavam bem protegidos e criptografados, mas a “equipe da empresa” descobriu uma violação de dados altamente complexa. A história falsa dos invasores continua afirmando que eles exfiltraram fragmentos de chaves e então usaram métodos extremamente avançados para descriptografar e reconstruir algumas delas, “levando ao roubo de ativos criptográficos”. Os usuários são, então, aconselhados a evitar que suas carteiras de criptomoedas sejam comprometidas pela mesma vulnerabilidade, com os invasores recomendando atualizar imediatamente o firmware de seus dispositivos.

É uma história convincente, com certeza. Mas se você aplicar um pouco de pensamento crítico, algumas inconsistências surgirão. Por exemplo, não está claro como um fragmento de chave poderia ser usado para reconstruir a chave inteira. Também é totalmente confuso o que seriam esses “métodos avançados de descriptografia” e como representantes da Ledger supostamente teriam conhecimento deles.

O próprio e-mail foi elaborado com extremo cuidado: quase não há nada a apontar. Ele nem sequer foi enviado com as ferramentas padrão usadas por golpistas; em vez disso, os invasores utilizaram um serviço legítimo de envio de e-mails, o SendGrid. Isso significa que os e-mails têm boa reputação e frequentemente passam pelos filtros anti-phishing. Os únicos sinais de alerta são o domínio do remetente e o domínio do site para o qual os usuários são direcionados para a atualização de firmware. Nem é preciso dizer que nenhum deles tem qualquer ligação com a Ledger.

O site dos golpistas

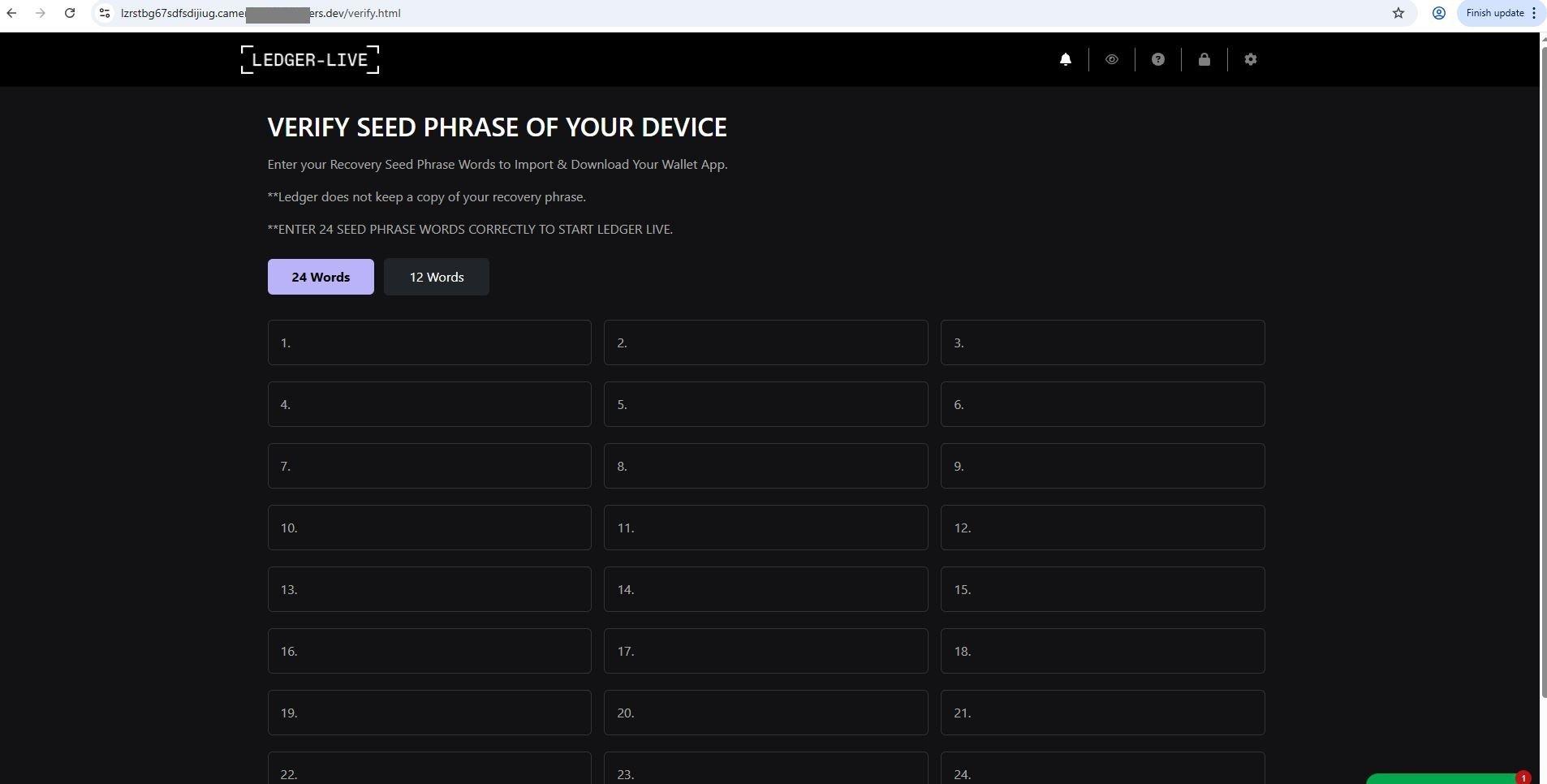

O site também é muito organizado e profissional, se você ignorar o domínio totalmente irrelevante em que está hospedado. É possível que o site veicule vários golpes, já que não menciona atualização de firmware e lista muito mais dispositivos do que o e-mail. O site até tem um chat de suporte funcional! Embora provavelmente seja um chatbot, ele responde a perguntas e oferece conselhos aparentemente úteis. O objetivo do site é fazer com que você insira sua frase-semente após selecionar seu dispositivo.

Uma frase-semente é uma sequência de palavras gerada aleatoriamente, usada para recuperar o acesso a uma carteira de criptomoedas. E, como você deve ter adivinhado, ela não deve ser inserida, pois qualquer pessoa que a conheça pode obter acesso total aos seus criptoativos.

Por outro lado, ao pesquisar sites semelhantes no Google, você encontrará um número surpreendente de páginas falsas semelhantes. Esse tipo de golpe é claramente bastante popular.

Como manter sua proteção?

Quer você gerencie seus ativos de criptomoedas em seus próprios dispositivos ou apenas use apps bancários online comuns, é crucial estar informado sobre as últimas táticas usadas pelos atacantes. Para funcionários da empresa, recomendamos ferramentas de treinamento especializadas para aumentar sua conscientização sobre ameaças cibernéticas modernas. Uma maneira eficaz de fazer isso é usar a Kaspersky Automated Security Awareness Platform. Para usuários domésticos, nosso blog é um ótimo recurso para aprender como identificar golpes de phishing.

Além disso, recomendamos instalar uma solução de segurança robusta tanto nos dispositivos pessoais quanto nos de trabalho usados para transações financeiras. Essas soluções podem bloquear o acesso a sites de phishing e evitar violações de dados.

Sinais de phishing

Sinais de phishing