Nosso blog já abordou vulnerabilidades em alguns gadgets incomuns, desde capas de colchão inteligentes e aspiradores robóticos até botões de áudio para sinais de trânsito, brinquedos infantis, alimentadores automáticos de animais de estimação e até bicicletas. Mas o caso que estamos discutindo hoje pode ser o mais… inusitado até agora. Recentemente, pesquisadores de segurança cibernética descobriram duas vulnerabilidades extremamente graves nos aplicativos de controle remoto dos dispositivos adultos da Lovense.

Cada aspecto desta história é inacreditável: desde a natureza dos dispositivos vulneráveis e a recusa da empresa em corrigir as falhas por 14 meses (!) até os detalhes perturbadores que vieram à tona depois que os pesquisadores tornaram suas descobertas públicas. Então, vamos mergulhar de cabeça nesta história, que é tão absurda quanto fantástica.

O ecossistema digital da Lovense

O que torna essa história tão peculiar é que a Lovense, fabricante de brinquedos adultos, atende tanto casais que estão em relacionamento à distância quanto cam models (modelos que usam webcams) que trabalham em plataformas de streaming.

Para controlar os dispositivos e possibilitar a interação dos usuários, a empresa desenvolveu um pacote de software completo para diversos cenários:

- Lovense Remote : o principal aplicativo para controlar dispositivos adultos.

- Lovense Connect: um aplicativo auxiliar que funciona como uma ponte entre os dispositivos Lovense e outros aplicativos ou serviços onlin Ele é instalado em um smartphone ou computador, permitindo que um dispositivo se conecte via Bluetooth para, em seguida, transmitir comandos de controle de fontes externas.

- Lovense Cam Extension : uma extensão para navegadores Chrome e Edge que conecta dispositivos Lovense a plataformas de streaming. É usado em conjunto com o aplicativo Lovense Connect e o software de streaming OBS Toolset para controle interativo em transmissões ao vivo.

- Lovense Stream Master: o aplicativo definitivo para streamers e cam models, que unifica os recursos de controle de dispositivos e de transmissão ao vivo.

- Cam101: a plataforma educacional online da Lovense para modelos que trabalham em sites de streaming.

Plataforma do app Stream Master, que combina o gerenciamento de dispositivos com o streaming de vídeo. Fonte

É claro que toda essa configuração também inclui APIs, SDKs, uma plataforma interna para miniaplicativos e muito mais. Em resumo, a Lovense não é apenas sobre brinquedos adultos conectados à Internet, é um ecossistema completo.

Ao criar uma conta na plataforma da Lovense, você deve fornecer um endereço de e-mail. Embora alguns serviços ofereçam a opção para login via Google ou Apple, o e-mail é o principal método de cadastro para uma conta Lovense. Esse detalhe pode parecer pequeno, mas está no centro das falhas descobertas.

Duas falhas críticas nos produtos digitais da Lovense

Então, como tudo isso aconteceu? No final de julho de 2025, um pesquisador conhecido como BobDaHacker publicou em seu blog um artigo detalhado sobre duas vulnerabilidades nos produtos online da Lovense. Muitos dos produtos (incluindo o Lovense Remote) possuem recursos de interação social. Esses recursos permitem que os usuários conversem, adicionem amigos, enviem solicitações e sigam outros usuários, incluindo pessoas que não conhecem.

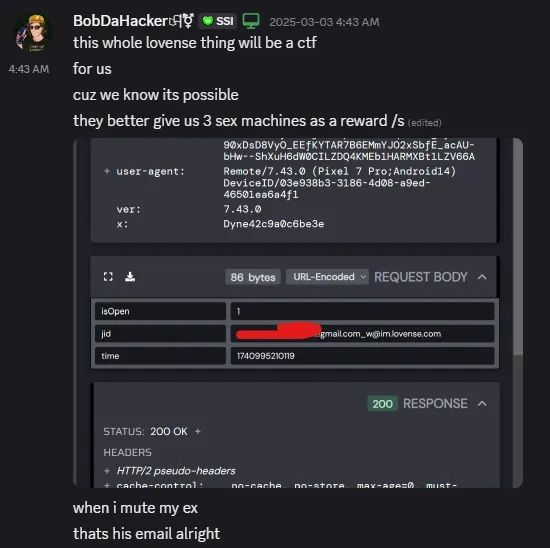

Ao usar esses recursos de interação social em um dos aplicativos da Lovense, BobDaHacker identificou a primeira vulnerabilidade: ao desativar as notificações de outro usuário, o aplicativo enviou uma solicitação à API para o servidor Lovense. Após analisar o corpo dessa solicitação, BobDaHacker ficou surpreso ao descobrir que, em vez do ID do usuário, a solicitação continha o endereço de e-mail real dele.

Ao executar uma ação simples (como desativar notificações), o aplicativo envia uma solicitação ao servidor que incluía o endereço de e-mail de outro usuário. Fonte

Em uma investigação mais minuciosa, o pesquisador descobriu que a arquitetura da API da Lovense foi projetada para que, em qualquer ação que envolva outro usuário (como desativar suas notificações), o aplicativo envie uma solicitação ao servidor. E, nessa solicitação, a conta do usuário é sempre identificada pelo e-mail verdadeiro usado no cadastro.

Na prática, isso significava que qualquer usuário que interceptasse o próprio tráfego de rede poderia obter acesso aos e-mails de outros usuários no aplicativo. É importante lembrar que os aplicativos da Lovense possuem recursos de interação social e permitem a comunicação com cam models. Em muitos casos, os usuários não se conhecem fora da plataforma, e a exposição dos e-mails vinculados aos seus perfis pode comprometer seu anonimato.

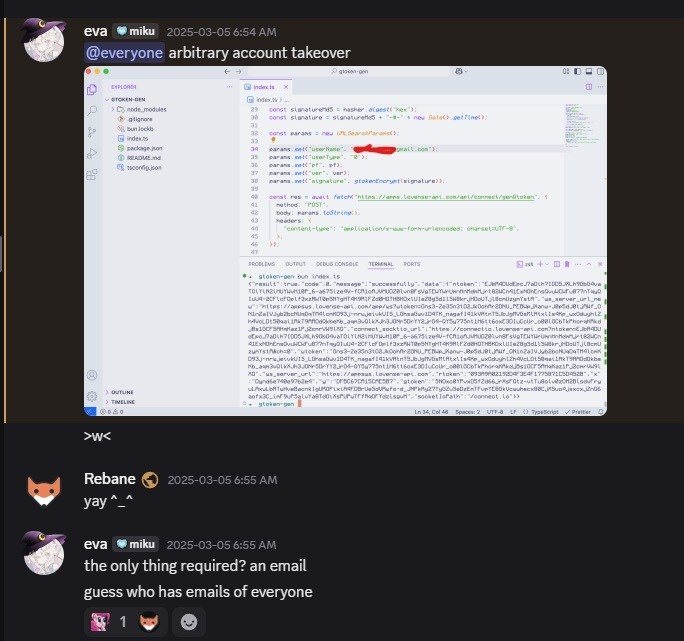

BobDaHacker discutiu suas descobertas com outra pesquisadora de segurança cibernética chamada Eva, e juntos eles analisaram o aplicativo Lovense Connect. Isso os levou a descobrir uma vulnerabilidade ainda mais grave: a geração de um token de autenticação no aplicativo exigia apenas o e-mail do usuário, nenhuma senha era necessária.

Isso significava que qualquer pessoa com conhecimento técnico poderia invadir a conta de um usuário apenas com seu e-mail. E, como já vimos, esse endereço poderia ser facilmente obtido ao explorar a primeira vulnerabilidade.

Para gerar um token de autenticação no aplicativo da Lovense, apenas o e-mail do usuário era necessário, sem a senha. Fonte

Esses tokens eram usados para autenticação em diversos produtos do ecossistema da Lovense, incluindo:

- Lovense Cam Extension

- Lovense Connect

- Stream Master

- Cam101

Além disso, os pesquisadores usaram esse método com sucesso para obter acesso não apenas a perfis de usuário comuns, mas também a contas com privilégios de administrador.

A resposta de Lovense aos relatórios de vulnerabilidades

No final de março de 2025, BobDaHacker e Eva reportaram as vulnerabilidades que descobriram nos produtos Lovense por meio do Projeto Internet Of Dongs, um grupo dedicado a pesquisar e melhorar a segurança de dispositivos adultos conectados à Internet. No mês seguinte, em abril de 2025, eles também publicaram as duas vulnerabilidades no HackerOne, uma plataforma mais tradicional para interagir com pesquisadores de segurança e pagar recompensas por bugs.

A Lovense, fabricante de dispositivos íntimos para adultos, reconheceu o relatório e chegou a pagar a BobDaHacker e Eva um total de US$ 4.000 em recompensas. No entanto, em maio e novamente em junho, os pesquisadores notaram que as vulnerabilidades ainda não tinham sido corrigidas. Eles continuaram a comunicação com a Lovense, e foi quando a parte mais estranha da história começou a se desenrolar.

Primeiro, a Lovense informou aos pesquisadores que a vulnerabilidade da invasão havia sido corrigida em abril. No entanto, BobDaHacker e Eva verificaram e confirmaram que isso era falso: ainda era possível obter um token de autenticação para a conta de outro usuário sem senha.

A situação com a vulnerabilidade de exposição de e-mails era ainda mais absurda. A empresa afirmou que seriam necessários 14 meses para resolver o problema por completo. A Lovense admitiu que tinha uma correção que poderia ser implementada em apenas um mês, mas optou por não fazê-lo para evitar problemas de compatibilidade e manter o suporte a versões mais antigas do aplicativo.

A comunicação entre os pesquisadores e o fabricante prosseguiu por mais alguns meses. A empresa alegava repetidamente que as vulnerabilidades haviam sido corrigidas, e os pesquisadores demonstravam, com a mesma frequência, que ainda era possível acessar tanto os e-mails quanto às contas.

Finalmente, no final de julho, BobDaHacker publicou uma postagem detalhada no blog descrevendo as vulnerabilidades e a inação de Lovense, mas somente após notificar a empresa com antecedência. Jornalistas do TechCrunch e de outros veículos de comunicação entraram em contato com BobDaHacker e puderam comprovar que, no início de agosto, quatro meses após a primeira notificação à empresa, o pesquisador ainda conseguia obter o e-mail de qualquer usuário.

E isso estava longe de ser o fim. Os detalhes mais chocantes foram revelados a BobDaHacker e Eva somente após a publicação da pesquisa.

Uma história de negligência: quem alertou a Lovense e quando

O trabalho de BobDaHacker repercutiu na mídia, em blogs e nas redes sociais. Como resultado, apenas dois dias após a publicação do relatório, a Lovense finalmente corrigiu ambas as vulnerabilidades e, desta vez, parece que foi para valer.

No entanto, logo ficou claro que essa história começou muito antes do relatório de BobDaHacker. Outros pesquisadores já haviam alertado a Lovense sobre essas mesmas vulnerabilidades há anos, mas suas mensagens foram ignoradas ou abafadas. Esses pesquisadores compartilharam suas histórias com BobDaHacker e com as publicações que cobriam a investigação dele.

Para realmente entender a dimensão da indiferença da Lovense em relação à segurança e à privacidade do usuário, basta analisar a linha do tempo desses relatórios:

- 2023: um pesquisador conhecido como @postypoo reportou os dois bugs à Lovense e, em troca, lhe foram oferecidos dois brinquedos adultos gratuitos, mas as vulnerabilidades nunca foram corrigidas.

- Em 2023: os pesquisadores @Krissy e @SkeletalDemise descobriram a vulnerabilidade relacionada à invasão de contas. Lovense afirmou que a falha havia sido corrigida e pagou uma recompensa no mesmo mês. No entanto, a mensagem de acompanhamento de @Krissy informando que a vulnerabilidade ainda persistia, ficou sem resposta.

- 2022: um pesquisador chamado @radiantnmyheart descobriu a falha que expunha os e-mails e a reportou. A mensagem foi ignorada.

- 2017: a empresa Pen Test Partners reportou a vulnerabilidade de exposição de e-mail e a ausência de criptografia no chat do aplicativo Lovense Body Chat e publicou seu estudo sobre o caso. O relatório foi ignorado.

- 2016: O Projeto Internet Of Dongs identificou três vulnerabilidades semelhantes de exposição de e-mails. Tudo isso significa que a Lovense pediu a BobDaHacker 14 meses para corrigir vulnerabilidades sobre as quais tinham conhecimento há pelo menos oito anos!

Além disso, após a publicação do relatório de BobDaHacker, eles não só receberam contato de hackers éticos que já haviam reportado as falhas, mas também do criador de um site OSINT e de seus amigos, que não estavam nada satisfeitos. Estes indivíduos aparentemente estavam explorando as vulnerabilidades para fins próprios, especificamente, coletando e-mails de usuários para futura quebra de anonimato. Isso não é surpreendente, visto que o relatório da Pen Test Partners estava disponível publicamente desde 2017.

Protegendo sua privacidade

A abordagem de Lovense à privacidade e segurança do usuário claramente deixa muito a desejar, para dizer o mínimo. Continuar usando os dispositivos da marca após isso e, principalmente, conectá-los aos serviços online da empresa, é uma decisão que cabe a cada usuário.

Por nossa parte, oferecemos algumas dicas sobre como se proteger e manter sua privacidade, caso interaja com serviços online para adultos.

- Sempre utilize um endereço de e-mail dedicado ao se cadastrar nesses tipos de serviços. Ele não deve conter nenhuma informação que possa ser usada para identificá-lo.

- Não utilize este e-mail para quaisquer outras atividades.

- Ao se cadastrar, não utilize seu nome, sobrenome, idade, data de nascimento, cidade de residência ou qualquer outro dado que possa identificá-lo.

- Não envie fotos reais suas que possam ser facilmente usadas para reconhecê-lo.

- Proteja sua conta com uma senha forte. Ela deve conter pelo menos 16 caracteres e, idealmente, incluir uma combinação de letras maiúsculas e minúsculas, números e caracteres especiais.

- A senha deve ser exclusiva. Nunca a utilize em outros serviços para não colocá-los em risco caso haja um vazamento de dados.

- Para não esquecer a senha e o e-mail criados especificamente para este serviço, utilize um gerenciador de senhas confiável. O KPM também pode ajudar a gerar uma senha aleatória, forte e única.

E, se você quiser estar mais preparado na hora de escolher brinquedos para adultos e serviços relacionados, recomendamos buscar recursos especializados como o The Internet Of Dongs Project, onde você pode encontrar informações sobre as marcas de seu interesse.

Confira outros artigos sobre como proteger sua vida privada de olhares curiosos:

vulnerabilidades

vulnerabilidades

Dicas

Dicas