Brasil, Colômbia e México lideram os incidentes de mineradores de criptomoedas na região

As detecções de ataques causados por cryptominers ou "crypjacking" tiveram um aumento exponencial na América Latina em 2018 quando comparado a 2017, enquanto os ataques causados por ransomware diminuíram abruptamente no ano passado. Esses ataques relacionados à mineração com criptomoeda geram menos receita para os cibercriminosos, mas, ao contrário das campanhas de ransomware, eles o fazem de forma sustentada e sem assumir grandes riscos, de acordo com os dados revelados pela Kaspersky Lab durante a 8ª Cúpula Latino-Americana de Analistas de Segurança da empresa, que foi realizada na semana passada na Cidade do Panamá.

As criptomoedas aumentaram o seu valor de avaliação durante o ano passado, conforme previsto pela Kaspersky Lab, gerando um interesse marcante por parte dos cibercriminosos. Isso resultou em seis vezes mais ataques de cryptominers na região – passando de 57.278 em 2017 para 393.405 até agora este ano. A tendência de queda registrada pelas detecções desses ataques em 2016 em relação a 2015, quando passaram de 3.345 para apenas 800, se reverteu completamente. Entre as criptomoedas mais procuradas pelos cibercriminosos está o bitcoin tradicional, assim como moedas consideradas mais seguras e anônimas, como Monero e zcash.

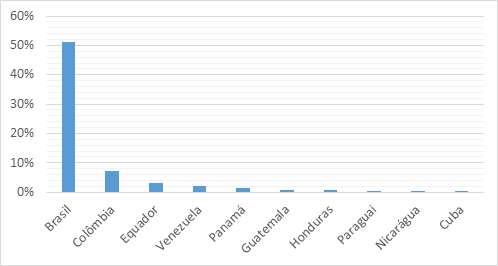

O país mais afetado na região pelos cryptominers é o Brasil, com 51,23% dos ataques, seguido pelo México, com 19,86%, e pela Colômbia, com 7,20%. Os países menos afetados da lista são Nicarágua, Uruguai, Cuba e Haiti.

O país latino-americano mais afetado por cryptominers é o Brasil, com 51,23% dos ataques

O país latino-americano mais afetado por cryptominers é o Brasil, com 51,23% dos ataques

Enquanto isso, em nível global, o número total de usuários que foram atacados por um minerador de criptomoeda maliciosoaumentou em 44,5% quando comparamos 2016-2017 e 2017-2018; já os dispositivos móveis aumentaram em 9,5% no mesmo período. Em contraste, o número total de usuários que enfrentaram um ataque de ransomware caiu 30%, comparando o período 2016-2017 com o período 2017-2018; o mesmo em dispositivos móveis, na qual diminuiu 22,5% nos mesmos períodos.

"Os ataques com cryptominers tendem a se concentrar nos mercados emergentes e permitem que os criminosos gerem dinheiro novo por meio do uso fraudulento de equipamentos de informática de terceiros por meio do cálculo de equações matemáticas complexas. Seu auge é principalmente devido ao fato de que o sistema de monetização é simples, geralmente passando despercebidos, além de ser fácil criar um minerador com ferramentas desenvolvidas por construtores de código aberto e malware”, diz Santiago Pontiroli, analista de segurança da Kaspersky Lab.

Se somarmos a isso a comercialização de ferramentas já desenvolvidas e que o retorno estimado do investimento para essas campanhas seja de cerca de R$120 mil por mês (US$30 mil), é fácil perceber que se trata de uma empresa que oferece aos cibercriminosos um caminho direto para começar a ganhar.

Por fim, esse tipo de ataque geralmente se concentra em computadores desktop. “Esse tipo de malware é mais fácil de identificar em dispositivos móveis devido ao aumento no consumo do plano de dados e à redução da vida útil da bateria. Um exemplo claro é o malware Loapi, que exerceu um nível de estresse tão alto no dispositivo que acabou deformando a bateria ao minerar criptomoedas”, explicouPontiroli.

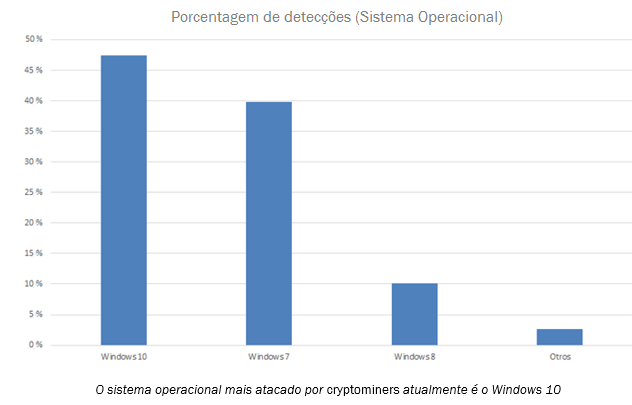

Quanto aos sistemas operacionais mais vulneráveis a esses ataques, o Windows 10 ocupa o primeiro lugar, com 47,48%, seguido pelo Windows 7 com 39,88%, e o Windows 8 com 10,07%.

Quanto aos sistemas operacionais mais vulneráveis a esses ataques, o Windows 10 ocupa o primeiro lugar, com 47,48%, seguido pelo Windows 7 com 39,88%, e o Windows 8 com 10,07%.

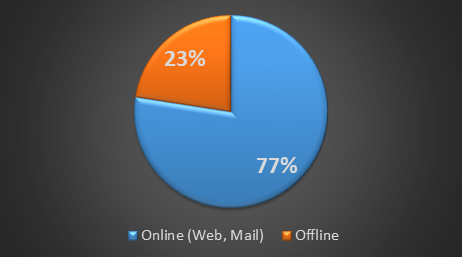

77% das detecções de cryptominers acontecem online e 23% delas offline, sendo a infecção por meio de scripts maliciosos de mineração o principal vetor de infecção

77% das detecções de cryptominers acontecem online e 23% delas offline, sendo a infecção por meio de scripts maliciosos de mineração o principal vetor de infecção

EMPRESAS E AMBIENTES CORPORATIVOS NA MIRA

Os ambientes corporativos e centros de dados, na qual os recursos disponíveis são praticamente ilimitados devido à operação de alguns serviços na nuvem que automaticamente escalam sua capacidade, são um alvo extremamente atraente para grupos criminosos. Essa é uma nova onda de infecções na qual a EternalBlue continua a explorar – por meio de uma vulnerabilidade que foi corrigida há mais de um ano - para a propagação de malware.

Os ataques no estilo Wannamine ou PowerGhost, estimados em R$ 8 milhões, (US$ 2 milhões), mostram a capacidade dos mineradores de passar despercebidos ao usar malware somente de memória e ferramentas legítimas como o PowerShell. Outros recursos que anteriormente só foram observados em malware usados em campanhas direcionadas também foram encontrados. Além disso, também foi observado o uso de sites comprometidos como um ponto de partida para executar a mineração distribuída em um grande número de computadores por meio de scripts maliciosos ou por meio de anúncios de terceiros, que são carregados em sites legítimos sem o conhecimento do proprietário ou dos usuários que os acessam.