Empresa registrou um aumento de 700% nas campanhas direcionadas e detalha a evolução de alguns grupos

O ransomware se tornou um grande desafio para as organizações. Embora não seja a ameaça mais avançada do ponto de vista técnico, ainda não está claro o que as organizações devem fazer para se proteger dela. Antigamente, as campanhas eram massivas, mas hoje elas visam empresas e órgãos públicos selecionados e previamente escolhem os alvos na intenção de obter uma chance maior de sucesso nos ataques. Para ajudar a entender como o ecossistema de ransomware opera e como combatê-lo, os pesquisadores daKaspersky se infiltraramem fóruns da darknet e analisaram em profundidade a atuação de grupos como REvil, Babuk e DarkSide para identificar suas táticas.

Ao contrário do que muitos acreditavam, estes ataques não são realizados por gangues, o atual ecossistema do ransomware se profissionalizou e é composto por muitos participantes, tendo até quem se especialize em determinada função. Há quem trabalhe com o desenvolvimento do malware, os donos das redes robôs (botmasters) que automatizam o processo de infecção, quem vende acesso às redes corporativas e há os operadores do ransomware – e cada um deles prestam serviços uns aos outros.

Esses criminosos se encontram em grupos especializados na darknet para realizar as negociações, onde é possível encontrar anúncios com atualização periódica. Este tipo de envolvimento indica que existe uma parceria entre o operador do grupo de ransomware e seus afiliados – sendo que o operador fica com 20%-40% dos lucros enquanto os 60-80% restantes são divididos com os afiliados.

Um relatório da Kaspersky destaca que, entre 2019 e 2020, a quantidade de clientes que tiveram uma tentativas de ataques de ransomware direcionado aumentou 767%. Quanto maior o tamanho da empresa, mais frequente é a tentativa de ataque, já que esta operação é sofisticada e pede um pagamento maior para o resgate. Os setores mais visados são o industrial, as agências governamentais e organizações de saúde

Enquanto os ataques direcionados crescem em todo o mundo, a empresa de segurança notou uma queda de 29% no número total de usuários afetados pelas demais famílias de ransomware. Apesar deste declínio, existe ainda um ataques popular: o WannaCry, que ainda está em circulação. Ele representa 16% das detecções realizadas em 2020 e é o trojan responsável pela maior epidemia de ransomware, que aconteceu em maio de 2017, e que causou um prejuízo de pelo menos US$ 4 bilhões em 150 países.

“Estamos testemunhando uma grande transformação na forma que os grupos de ransomware operam – e o único motivo para essa mudança é o lucro. Atualmente, estes cibercriminosos têm muito dinheiro para financiar o trabalho de reconhecimento prévio, que é realizado nas redes das potenciais vítimas. Este é um negócio muito lucrativo, ao ponto de poder dividi-lo entre parceiros e afiliados. Para diminuir a quantidade de ataques, precisamos interromper o fluxo financeiro desse ecossistema. A única maneira de fazer isso é não pagar o resgate”, destaca Fabio Assolini, analista sênior da Kaspersky no Brasil.

Uma dessas análise detalhadas dos grupos de ransomware feita pelos especialistas da Kaspersky permitiu listar cinco exemplos claros de como os ataques de ransomware se renovaram, tornando-se mais direcionados e igualmente perigosos:

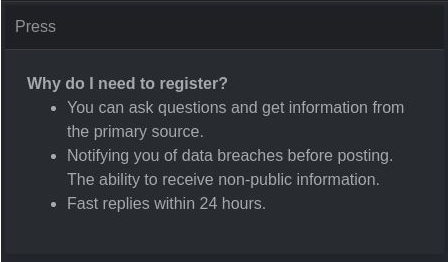

- Uso da imprensa para informar os ataques realizados: o Darkside, por exemplo, faz contato com a imprensa ativamente. O site do grupo parece uma central de mídia organizada, para permitir que jornalistas façam perguntas e recebam informações exclusivas dos ataques, bem como possibilitando que saibam quando os próximos casos serão publicados. Na verdade, o objetivo do grupo é alcançar maior repercussão para cobrar um pagamento maior.

Seção ‘Imprensa’ nos vazamentos do Darkside

- Parcerias com empresas terceirizadas de descriptografia: os grupos de ransomware têm colaborado com empresas que prestam esse tipo de serviço, evidenciando a metodologia, já que muitas das vítimas são proibidas de entrar em negociações com os cibercriminosos. Esse método criou uma demanda para esses intermediários, que oferecem serviços de descriptografia de dados.

- Doações para a caridade: o ransomware Darkside, por exemplo, diz realizar doações de parte de sua renda para instituições beneficentes. Assim, mostram para as pessoas que não querem financiar o cibercrime e que uma parcela do dinheiro das vítimas vai para uma boa causa. No entanto, vale lembrar que algumas instituições beneficentes são proibidas de aceitar dinheiro ilícito, onde esses pagamentos ficariam congelados.

- “Business analytics”: os cibercriminosos agora analisam cuidadosamente os dados roubados e o mercado em que as vítimas atuam. Antes de publicar informações, estudam os contratos da empresa e identificam clientes, parceiros e concorrentes conhecidos. Especialistas da Kaspersky informam que o principal objetivo disso é maximizar os prejuízos da vítima para intimidá-la e aumentar as chances de conseguir receber o valor do resgate.

- Declaração de princípios éticos: o ransomware Darkside diz possuir seu próprio código de ética, assim como as grandes corporações reais. O grupo alega nunca atacar empresas médicas, serviços funerários, instituições educacionais, organizações sem fins lucrativos ou empresas do governo, porém sabemos que nem sempre essas regras são respeitadas.

A Kaspersky reforça que a melhor prevenção para este tipo de ataque é a realização de cópias de segurança (backup) de todos os dados corporativos e a adoção de uma proteção adequada para evitá-lo. Aproveitando o Dia Internacional Anti-Ransomware, a empresa detalha as seguintes medidas:

- Instale somente aplicativos obtidos de fontes confiáveis por sites oficiais;

- Realize backup frequentemente. Lembre-se de armazenar as cópias em um local físico e também na nuvem (cloud) para aumentar sua confiabilidade. Certifiquem-se de poder acessá-las rapidamente em uma emergência.

- Treine todos os funcionários para que eles tenham uma consciência sobre as boas práticas de cibersegurança.

- Instale todas as correções de segurança assim que elas estiverem disponíveis. Também faça todas as atualizações dos sistemas operacionais e programas para eliminar vulnerabilidades recentes.

- Realize uma auditoria de cibersegurança em sua rede e corrija todos os pontos fracos descobertos no perímetro ou dentro da rede.

- Ative a proteção contra ransomware em todos os endpoints. A ferramenta Kaspersky Anti-Ransomware Tool for Business é gratuita e blinda os computadores e servidores destes ataques tipo de ameaça. Ela também protege vulnerabilidades e é compatível com as soluções de segurança já instaladas.

- Lembre-se de que o ataque de ransomware é um crime. Se você for vítima, não pague o resgate. Isso não garantirá a devolução de seus dados, mas incentivará os criminosos a continuar operando. Em vez de pagar, denuncie o incidente para as autoridades. Tente encontrar uma ferramenta desencriptar seus arquivos, disponíveis em nosso site “No More Ransom”.

Sobre a Kaspersky

A Kaspersky é uma empresa internacional de cibersegurança e privacidade digital fundada em 1997. Seu conhecimento detalhado de Threat Intelligence e especialização em segurança se transformam continuamente em soluções e serviços de segurança inovadores para proteger empresas, infraestruturas industriais, governos e consumidores finais do mundo inteiro. O abrangente portfólio de segurança da empresa inclui excelentes soluções de proteção de endpoints e muitas soluções e serviços de segurança especializada para combater ameaças digitais sofisticadas e em evolução. Mais de 400 milhões de usuários são protegidos pelas tecnologias da Kaspersky e ela ajuda 240.000 clientes corporativos a proteger o que é mais importante para eles. Saiba mais em https://www.kaspersky.com.br.