Imagine: você se levanta à noite para tomar um copo d’água, anda pelo corredor escuro, quando, de repente, uma voz começa a gritar com você no meio da escuridão. Nada agradável, você concorda. Mas essa é a nova realidade dos proprietários de robôs aspiradores vulneráveis, que podem ser controlados por hackers e transformados de ajudantes domésticos em robôs rudes de boca suja. E isso não é tudo: os hackers também podem controlar o robô remotamente e acessar seu feed de câmera ao vivo.

O perigo é claro e presente: recentemente, casos de criminosos cibernéticos sequestrando robôs aspiradores vulneráveis para pregar peças (e coisas piores) foram observados na prática. Continue lendo para saber mais detalhes.

Como funciona um robô aspirador

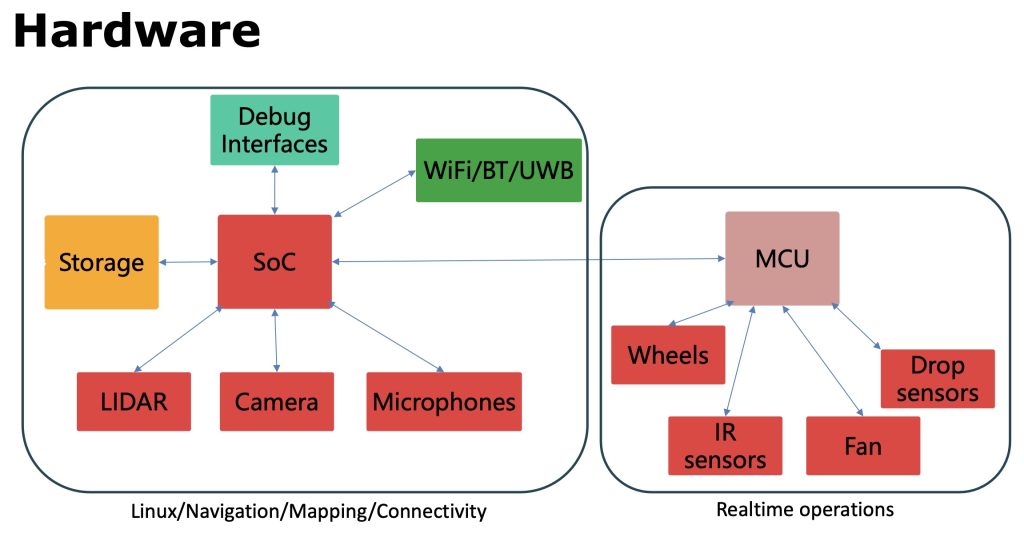

Vamos começar pelo fato de que um robô aspirador moderno é um computador completo sobre rodas, geralmente operando com Linux. Ele é equipado com um potente processador ARM com múltiplos núcleos, uma quantidade significativa de RAM, uma unidade flash espaçosa, Wi-Fi e Bluetooth.

O robô aspirador de hoje é um computador completo sobre rodas Fonte

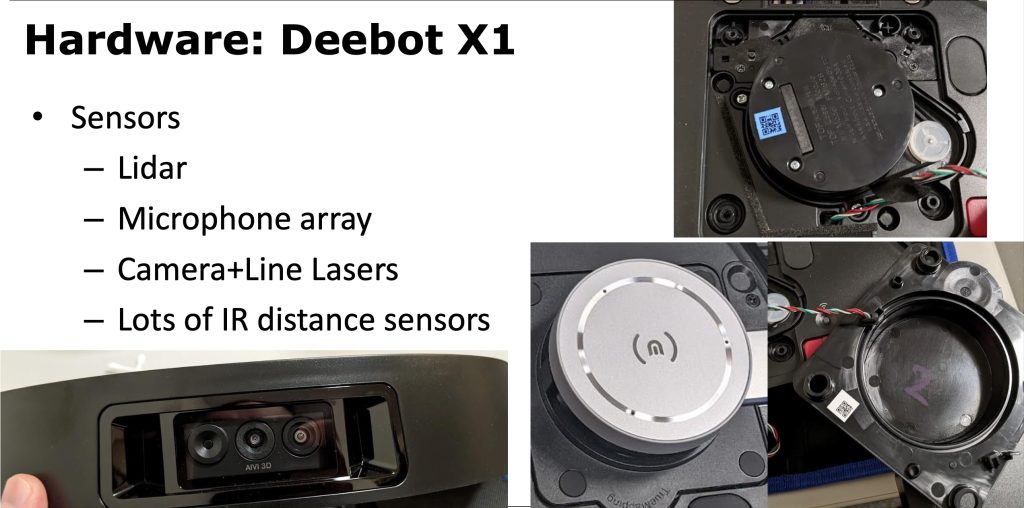

E, claro, o robô aspirador moderno tem sensores em toda parte: de infravermelho, LiDAR, de movimento, de câmera (geralmente várias de cada) e alguns modelos também são equipados com microfones para controle por voz.

Além de uma câmera, o Ecovacs DEEBOT X1 também é equipado com uma série de microfones Fonte

E, naturalmente, todos os robôs aspiradores modernos estão permanentemente on-line e conectados à infraestrutura de nuvem do fornecedor. Na maioria dos casos, eles se comunicam constantemente com essa nuvem, enviando pilhas de dados coletados durante a operação.

Vulnerabilidades em robôs aspiradores e cortadores de grama Ecovacs

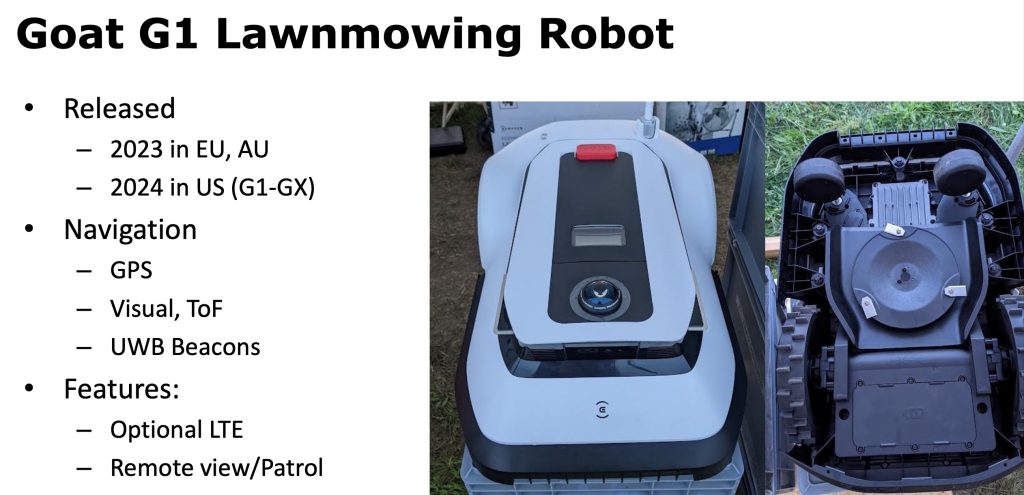

O primeiro relatório sobre vulnerabilidades em robôs aspiradores e cortadores de grama Ecovacs foi realizado em agosto de 2024, quando os pesquisadores de segurança Dennis Giese (conhecido por hackear um robô aspirador Xiaomi) e Braelynn Luedtke palestraram sobre a engenharia reversa e a invasão de robôs Ecovacs na conferência de segurança cibernética DEF CON 32.

O Ecovacs GOAT G1 também pode ser equipado com GPS, LTE e um módulo Bluetooth de longo alcance Fonte

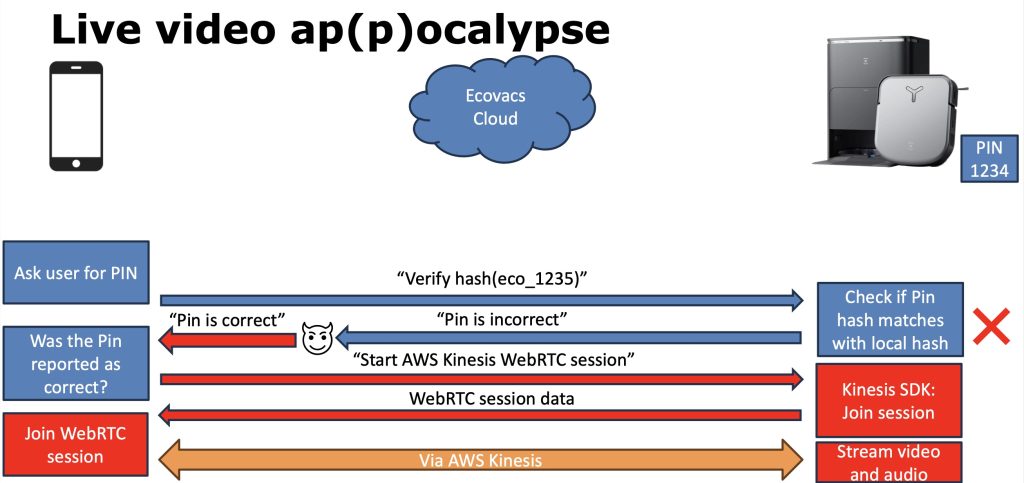

Na palestra, Giese e Luedtke descreveram várias maneiras de hackear os robôs aspiradores Ecovacs e o aplicativo móvel que os proprietários podem usar para controlá-los. Em particular, eles descobriram que um hacker em potencial poderia acessar o feed por meio da câmera e do microfone integrados do robô.

Isso é possível por dois motivos. Primeiro, se o aplicativo for usado em uma rede não segura, os invasores podem interceptar o token de autenticação e se comunicar com o robô. Em segundo lugar, embora, em teoria, o código PIN definido pelo proprietário do dispositivo proteja a transmissão de vídeo, na prática, ele é verificado no lado do aplicativo, o que permite que seja contornado.

O código PIN para proteger o feed de vídeo de um robô aspirador Ecovacs é verificado no lado do aplicativo, o que torna o mecanismo extremamente vulnerável Fonte

Os pesquisadores também conseguiram obter acesso root (administrador) ao sistema operacional do robô. Eles descobriram que era possível enviar um carga de ataque mal-intencionada para o robô via Bluetooth, o que em alguns modelos da Ecovacs é ativado após uma reinicialização programada, enquanto em outros está sempre ativado. Em teoria, a criptografia deve proteger contra isso, mas a Ecovacs usa uma chave estática que é a mesma para todos os dispositivos.

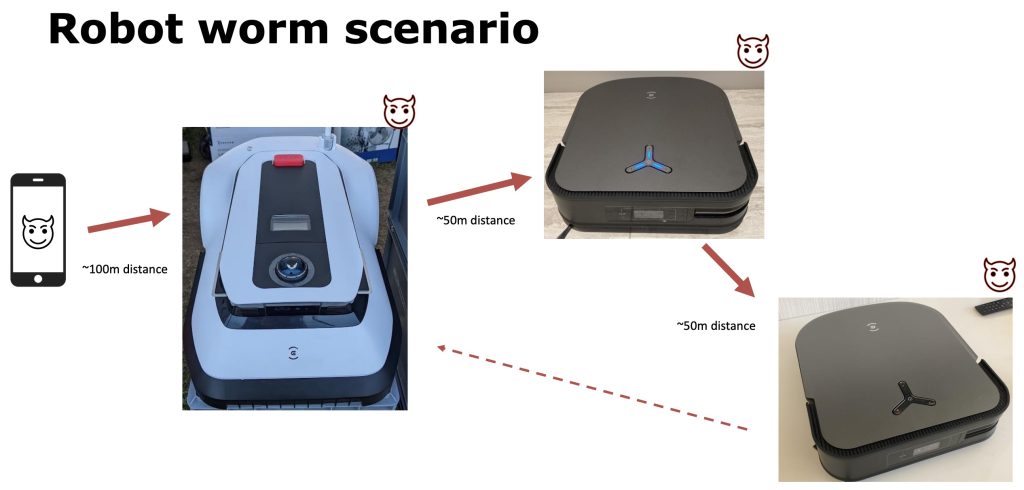

Com esse conhecimento, um invasor pode obter privilégios de root (administrador) no sistema operacional de qualquer robô Ecovacs vulnerável e hackeá-lo a uma distância de até 50 metros (cerca de 165 pés), exatamente o que os pesquisadores fizeram. Quanto aos robôs cortadores de grama, esses modelos podem ser hackeados a mais de 100 metros (cerca de 330 pés) de distância, pois têm recursos de Bluetooth mais potentes.

Adicione a isso o fato mencionado anteriormente de que os robôs aspiradores de hoje são computadores completos baseados em Linux e você verá como os invasores podem usar um robô infectado como meio para hackear outros nas proximidades. Em teoria, os hackers podem até criar um worm de rede para infectar robôs automaticamente em qualquer lugar do mundo.

A vulnerabilidade do Bluetooth em robôs Ecovacs pode levar a uma cadeia de infecção Fonte

Giese e Luedtke informaram à Ecovacs sobre as vulnerabilidades encontradas, mas não receberam uma resposta. Segundo os pesquisadores, a empresa tentou fechar algumas brechas, mas com pouco sucesso e ignorando as vulnerabilidades mais graves.

Como os robôs aspiradores Ecovacs foram hackeados de verdade

Parece que a palestra na DEF CON gerou grande interesse na comunidade de hackers, tanto que alguém parece ter levado o ataque um passo adiante, implementando-o nos robôs aspiradores Ecovacs do mundo real. De acordo com relatórios recentes, os proprietários em várias cidades dos EUA foram atacados por hackers e sofreram abusos de seus ajudantes robôs.

Em um incidente em Minnesota, um Ecovacs DEEBOT X2 começou a se mover sozinho e fazer ruídos estranhos. Alarmado, seu proprietário entrou no aplicativo Ecovacs e viu que alguém estava acessando o feed de vídeo e o recurso de controle remoto. Considerando o incidente como um erro de software, o proprietário mudou a senha, reiniciou o robô e se sentou no sofá para assistir TV com sua esposa e filho.

Mas o robô voltou a funcionar quase imediatamente, desta vez emitindo vários insultos raciais pelos alto-falantes. Sem saber o que fazer, o proprietário desligou o robô, levou-o para a garagem e o deixou lá. Apesar da confusão, ele está grato pelos hackers terem tornado sua presença tão óbvia. Para ele, seria muito pior se os invasores tivessem monitorado sua família secretamente pelo robô, sem se revelarem.

Sequestro de um feed de vídeo ao vivo de um robô Ecovacs Fonte

Em um caso semelhante, desta vez na Califórnia, outro Ecovacs DEEBOT X2 perseguiu um cachorro pela casa, novamente gritando obscenidades. E, um terceiro caso foi relatado no Texas, onde, como você pode imaginar, um robô aspirador Ecovacs saiu proferindo insultos contra seus proprietários.

O número exato de hacks de robôs aspiradores Ecovacs é desconhecido. Uma razão para isso, mencionada acima, é que os proprietários podem não estar cientes: os hackers podem estar observando silenciosamente as vidas diárias deles pela câmera integrada.

Como se proteger contra o hacking em robôs aspiradores?

A resposta curta é: isso não é possível. Infelizmente, não existe um método universal de proteção contra o hacking de robôs aspiradores que cubra todas as possibilidades. Para alguns modelos, em teoria, existe a opção de hackear você mesmo, obter acesso root e desvincular a máquina da nuvem do fornecedor. Mas esse é um procedimento complexo e demorado, que o proprietário com conhecimentos técnicos comuns não se atreverá a tentar.

Um problema sério com dispositivos IoT é que muitos fornecedores, infelizmente, prestam pouca atenção à segurança. E, muitas vezes, preferem ignorar o problema, até mesmo se recusando a responder a pesquisadores que relatam essas questões de forma útil.

Para reduzir os riscos, tente fazer sua própria pesquisa sobre as práticas de segurança do fornecedor antes da compra. Alguns realmente fazem um bom trabalho de manter seus produtos seguros. E, claro, sempre instale as atualizações de firmware: novas versões geralmente eliminam pelo menos algumas das vulnerabilidades que os hackers podem explorar para obter controle sobre seu robô.

E lembre-se de que um robô conectado ao Wi-Fi da casa, se hackeado, pode se tornar uma plataforma para um ataque a outros dispositivos conectados à mesma rede: smartphones, computadores, smart TVs, entre outros. Portanto, é uma boa ideia migrar dispositivos IoT (em particular, robôs aspiradores) para uma rede convidada e instalar, sempre que possível, uma proteção confiável em todos os dispositivos.

DEF CON

DEF CON

Dicas

Dicas