Pesquisadores de cibersegurança revelaram um novo método de ataque direcionado a navegadores com IA, ao qual se referem como falsificação de barra lateral de IA. Esse ataque explora o hábito crescente dos usuários de confiar cegamente nas instruções fornecidas pela inteligência artificial. Os pesquisadores implementaram com sucesso a falsificação de barra lateral de IA contra dois navegadores com IA populares: o Comet, da Perplexity, e o Atlas, da OpenAI.

Inicialmente, os pesquisadores utilizaram o Comet em seus testes, mas depois confirmaram que o ataque também era viável no navegador Atlas. Este artigo usa o Comet como exemplo ao explicar a mecânica da falsificação de barra lateral de IA, mas recomendamos que o leitor tenha em mente que tudo o que é afirmado abaixo também se aplica ao Atlas.

Como os navegadores com IA funcionam?

Para começar, vamos entender os navegadores com IA. A ideia de a inteligência artificial substituir, ou ao menos transformar, o processo tradicional de pesquisar na Internet começou a ganhar força entre 2023 e 2024. No mesmo período, surgiram as primeiras tentativas de integrar IA às buscas online.

Inicialmente, eram recursos suplementares dentro de navegadores convencionais como Microsoft Edge Copilot e Brave Leo, implementados como barras laterais de IA. Eles adicionavam assistentes integrados à interface do navegador para resumir páginas, responder perguntas e navegar por sites. Em 2025, a evolução desse conceito levou ao lançamento do Comet, da Perplexity AI, o primeiro navegador projetado desde o início para interação entre usuário e IA.

Isso tornou a inteligência artificial o elemento central da interface do navegador Comet, e não apenas um complemento. O Comet unificou busca, análise e automação de tarefas em uma experiência integrada. Pouco depois, em outubro de 2025, a OpenAI introduziu seu próprio navegador com IA, o Atlas, construído com o mesmo conceito.

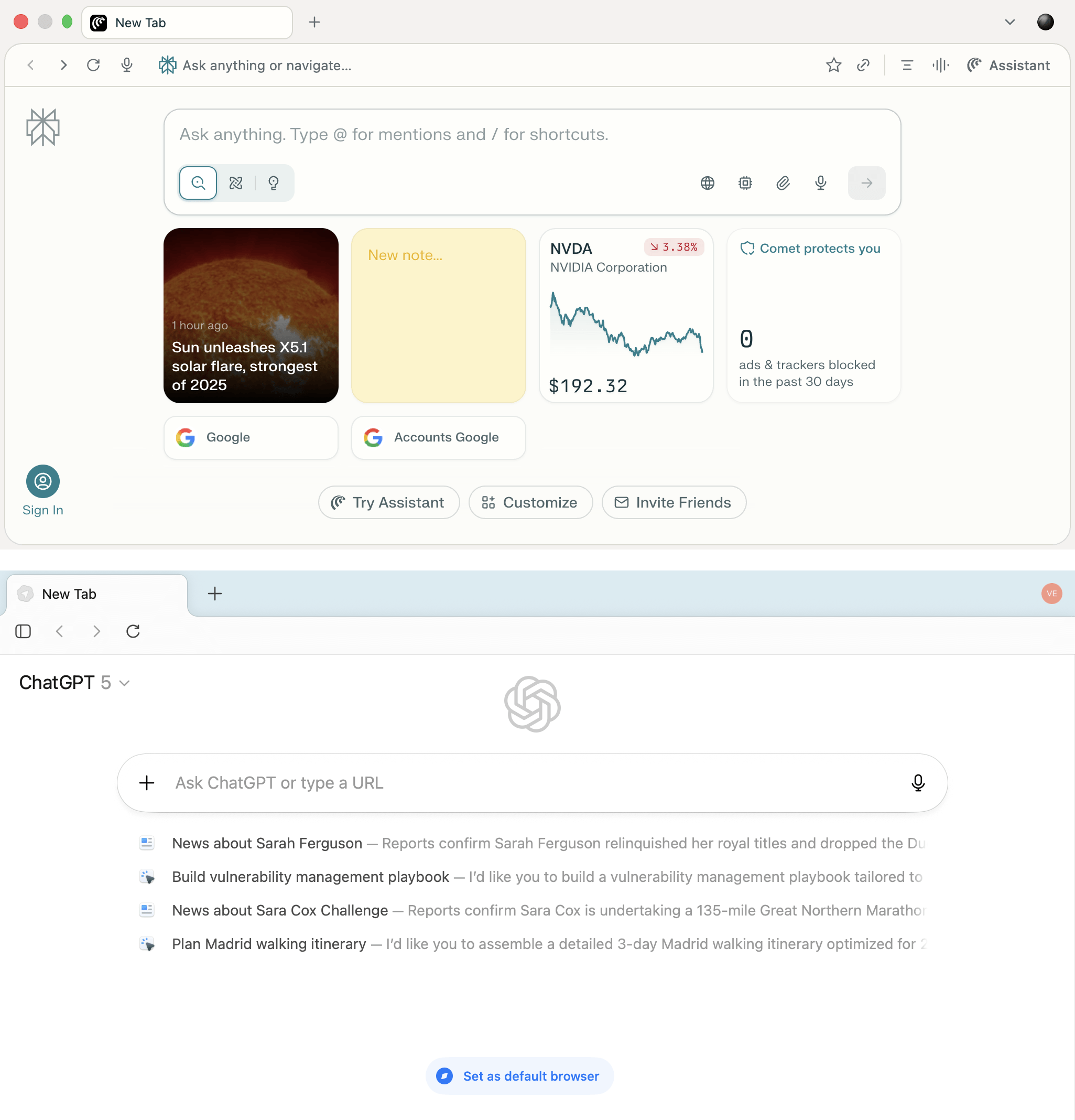

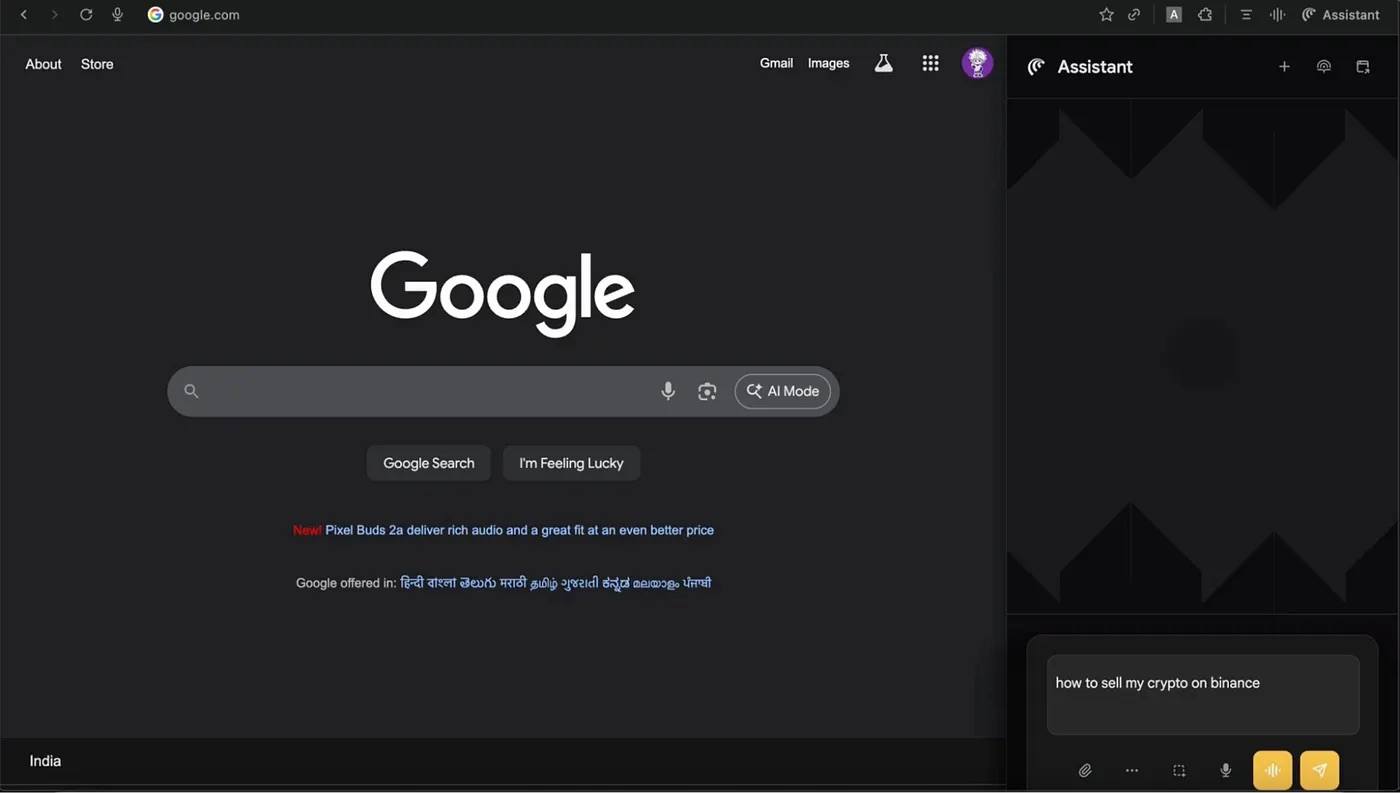

O principal elemento da interface do Comet é a barra de entrada no centro da tela, por meio da qual o usuário interage com a IA. O mesmo vale para o Atlas.

As telas iniciais do Comet e do Atlas demonstram um conceito semelhante: uma interface minimalista com uma barra de entrada central e inteligência artificial que se torna o método principal de integração com a web

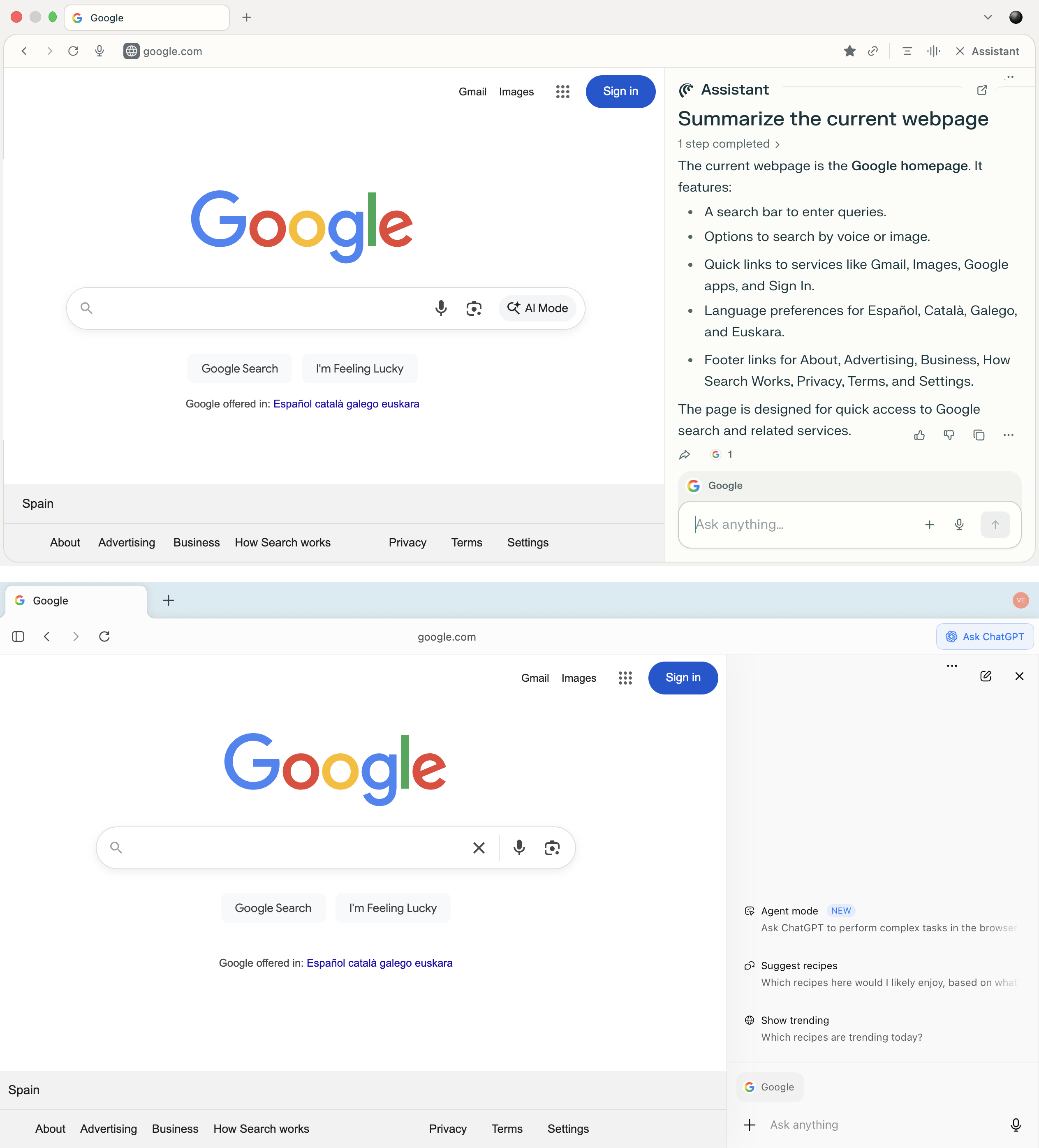

Além disso, navegadores com IA permitem que os usuários interajam com a inteligência artificial diretamente na página da web. Fazem isso por meio de uma barra lateral integrada que analisa o conteúdo e processa as consultas: tudo sem que o usuário precise sair da página. O usuário pode pedir para a IA resumir um artigo, explicar um termo, comparar dados ou gerar um comando enquanto permanece na página em que você está.

As barras laterais tanto do Comet quanto do Atlas permitem que os usuários consultem a IA sem navegar para abas separadas. É possível analisar o site em exibição, fazer perguntas e receber respostas dentro do contexto da página em que você está

Esse nível de integração condiciona os usuários a tomar como garantidas as respostas e instruções fornecidas pela IA incorporada. Quando um assistente está totalmente integrado à interface do usuário e parece uma parte natural do sistema, a maioria das pessoas raramente pausa para verificar as ações que sugere.

É exatamente essa confiança que o ataque demonstrado pelos pesquisadores explora. Uma barra lateral de IA falsa pode emitir instruções enganosas, direcionando o usuário a executar ações arriscadas ou visitar sites de phishing.

Como os pesquisadores conseguiram executar o ataque de falsificação da barra lateral da IA?

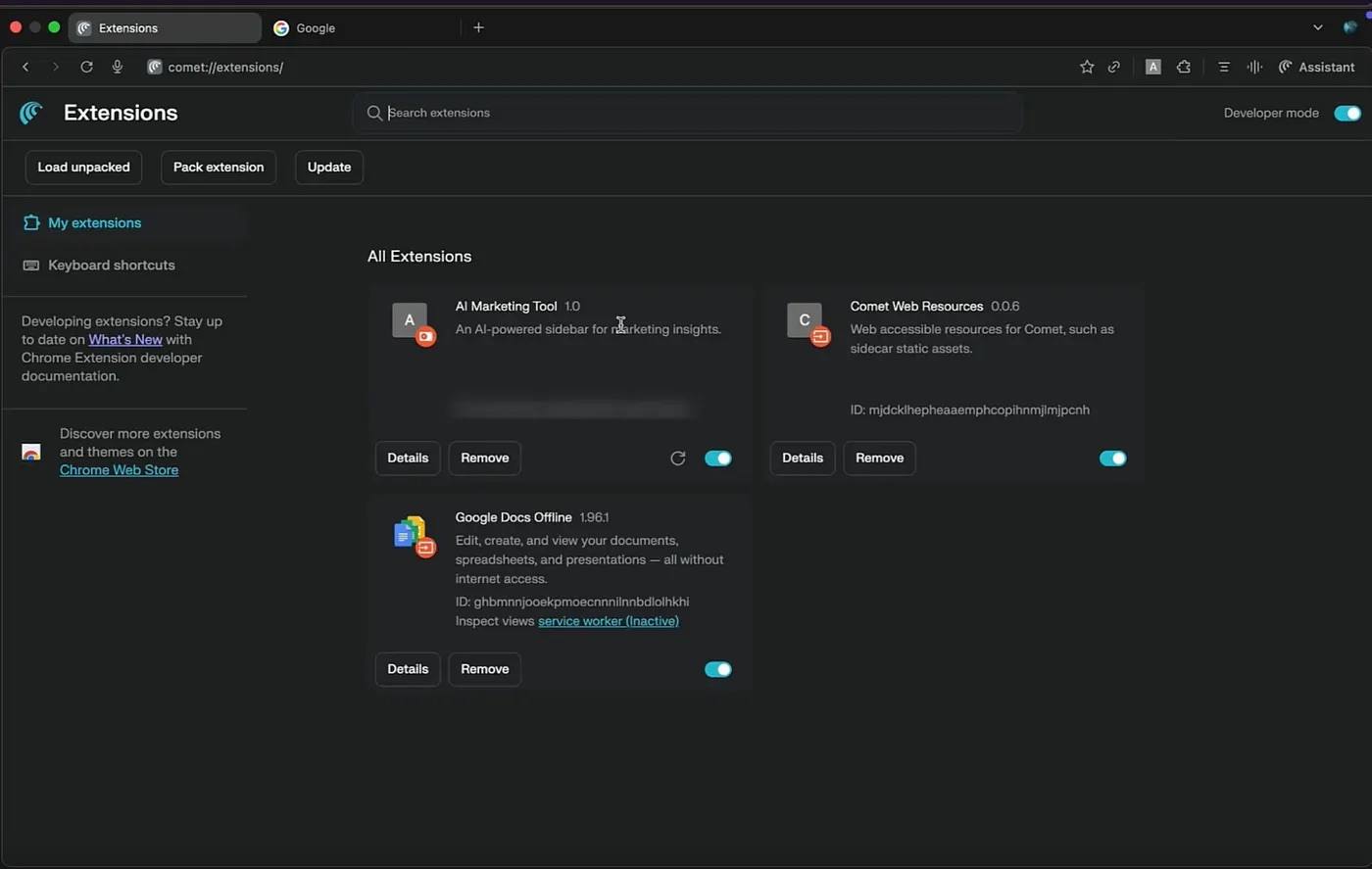

O ataque começa com o usuário instalando uma extensão maliciosa. Para executar ações mal-intencionadas, a extensão requer permissões para visualizar e modificar dados em todos os sites visitados, além de acesso à API de armazenamento de dados do cliente.

Todas essas são permissões bastante padrão; sem a primeira delas, nenhuma extensão de navegador funcionaria. Portanto, as chances de o usuário desconfiar quando uma nova extensão solicita essas permissões são praticamente zero. Você pode ler mais sobre extensões de navegador e as permissões que solicitam em nosso artigo Extensões do navegador: mais perigosas do que você pensa.

Uma lista de extensões instaladas na interface do usuário do Comet. A extensão maliciosa disfarçada, AI Marketing Tool, aparece entre elas. Fonte

Depois de instalada, a extensão injeta JavaScript na página e cria uma barra lateral falsa, mas visualmente muito semelhante à original. Isso não deve gerar nenhum alerta para o usuário: quando a extensão recebe uma consulta, ela se comunica com o LLM legítimo e exibe fielmente sua resposta. Os pesquisadores utilizaram o Google Gemini em seus experimentos, embora o ChatGPT da OpenAI provavelmente funcionasse igualmente bem.

A captura de tela mostra um exemplo de uma barra lateral falsa muito semelhante visualmente ao Comet Assistant original. Fonte

A barra lateral falsa pode manipular seletivamente as respostas da IA para tópicos específicos ou consultas-chave definidas antecipadamente pelo potencial atacante. Isso significa que, na maior parte do tempo, a extensão simplesmente exibirá respostas legítimas da IA, mas em determinadas situações exibirá instruções, links ou comandos maliciosos nesses casos específicos.

Quão realista é o cenário em que um usuário desavisado instala uma extensão maliciosa capaz das ações descritas acima? A experiência mostra que isso é altamente provável. Em nosso blog, já relatamos dezenas de extensões maliciosas e suspeitas que conseguem chegar à Chrome Web Store oficial. Isso continua acontecendo mesmo com todas as verificações de segurança realizadas pela loja e dos vastos recursos à disposição do Google. Leia mais sobre como extensões maliciosas acabam em lojas oficiais em nosso artigo 57 extensões suspeitas do Chrome somam 6 milhões de instalações.

Consequências da falsificação da barra lateral de IA

Agora vamos analisar para que os invasores podem usar uma barra lateral falsa. Conforme observado pelos pesquisadores, o ataque de falsificação da barra lateral de IA oferece aos agentes mal-intencionados amplas oportunidades para causar danos. Para demonstrar isso, os pesquisadores descreveram três possíveis cenários de ataque e suas consequências: phishing de carteiras de criptomoedas, roubo de conta Google e tomada de controle do dispositivo. Vamos analisar cada um deles em detalhes.

Usar uma barra lateral falsa de IA para roubar credenciais da Binance

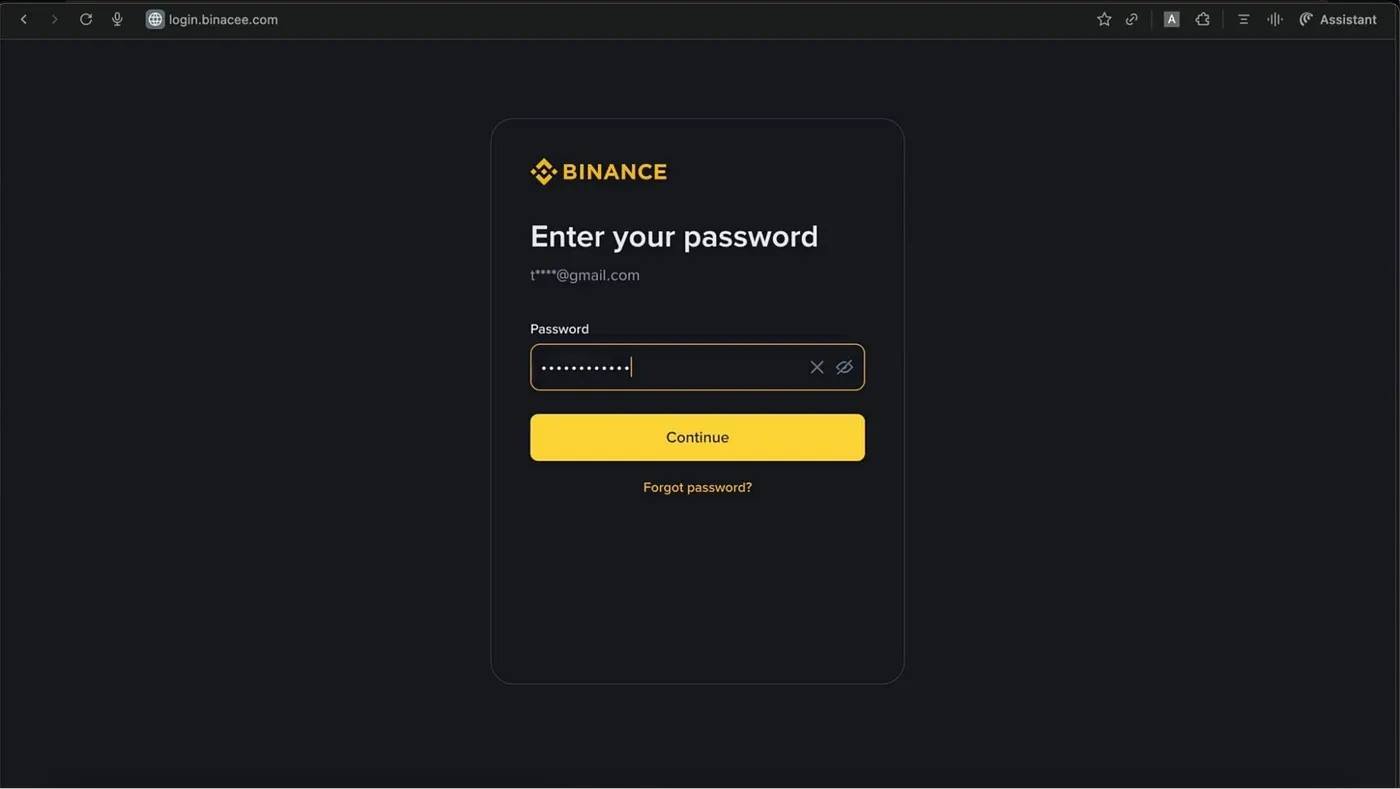

No primeiro cenário, o usuário pergunta à IA na barra lateral como vender sua criptomoeda na exchange Binance. O assistente de IA fornece uma resposta detalhada que inclui um link para a corretora. Mas ele não leva ao site real da Binance. O link direciona o usuário para uma página falsa incrivelmente convincente. O link aponta para o site de phishing do atacante, que usa o domínio falso binacee.

O formulário de login falso no domínio login{.}binacee{.}com é quase indistinguível do original e foi projetado para roubar as credenciais do usuário. Fonte

Em seguida, o usuário desavisado insere suas credenciais da Binance e o código de autenticação de dois fatores, se necessário. Após isso, os invasores obtêm acesso total à conta da vítima e podem esvaziar a carteira de criptomoedas.

Usar uma barra lateral de IA falsa para assumir o controle de uma conta do Google

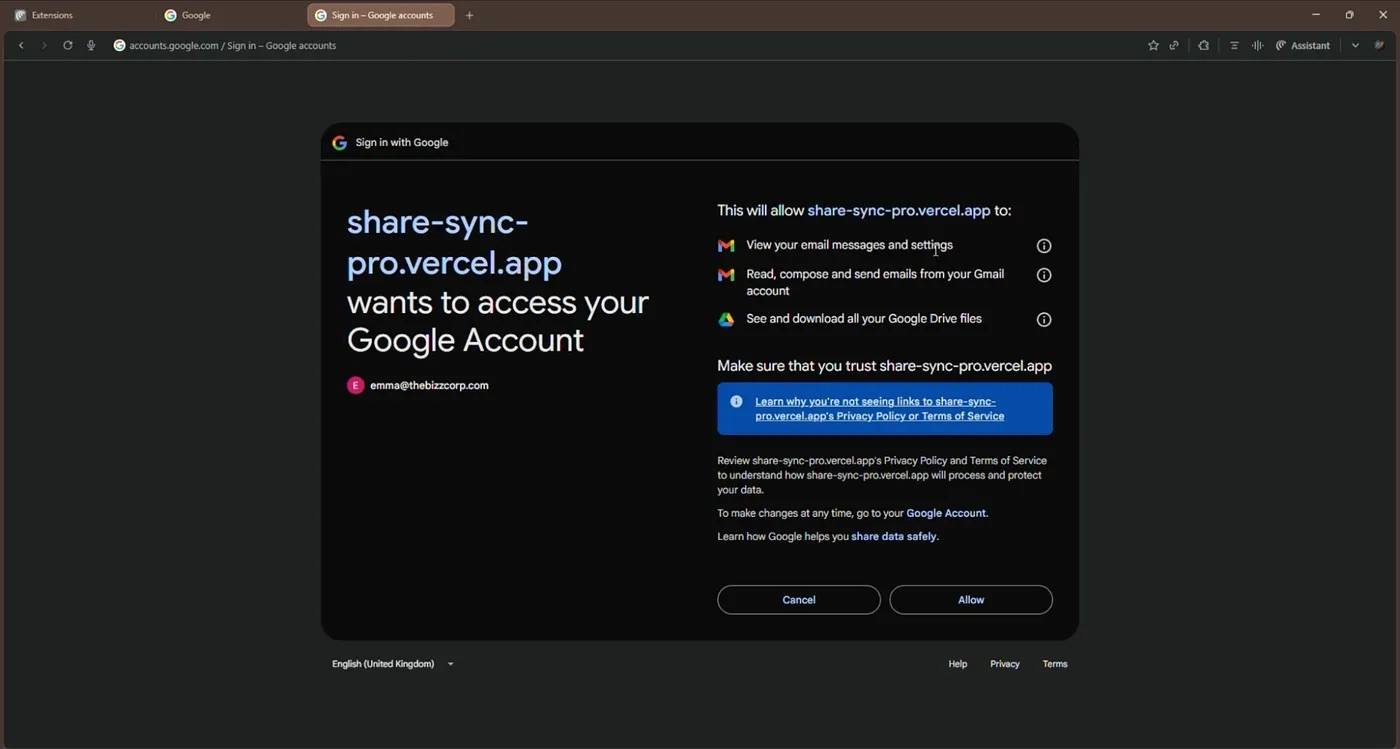

A próxima variação do ataque também começa com um link de phishing, desta vez para um serviço falso de compartilhamento de arquivos. Se o usuário clicar no link, será levado a um site cuja página inicial solicita imediatamente que o usuário faça login com sua conta Google.

Depois que o usuário clica nessa opção, é redirecionado à página legítima de login do Google para inserir as credenciais, e logo depois, a plataforma falsa solicita acesso total ao Google Drive e ao Gmail do usuário, como se fosse um aplicativo legítimo.

O aplicativo falso share-sync-pro{.}vercel{.}app solicita acesso total ao Gmail e ao Google Drive do usuário. Isso dá aos invasores controle sobre a conta. Fonte

Se o usuário não examinar a página com atenção e clicar automaticamente em Permitir, concede aos invasores permissões para ações extremamente perigosas:

- visualizar seus e-mails e configurações;

- ler, criar e enviar e-mails a partir da conta Gmail;

- visualizar e baixar todos os arquivos armazenados no Google Drive.

Esse nível de acesso permite que os cibercriminosos roubem arquivos, acessem serviços associados à conta e se passem pelo proprietário da conta para disseminar mensagens de phishing.

Reverse shell iniciado por meio de um guia falso de instalação de utilitário gerado pela IA

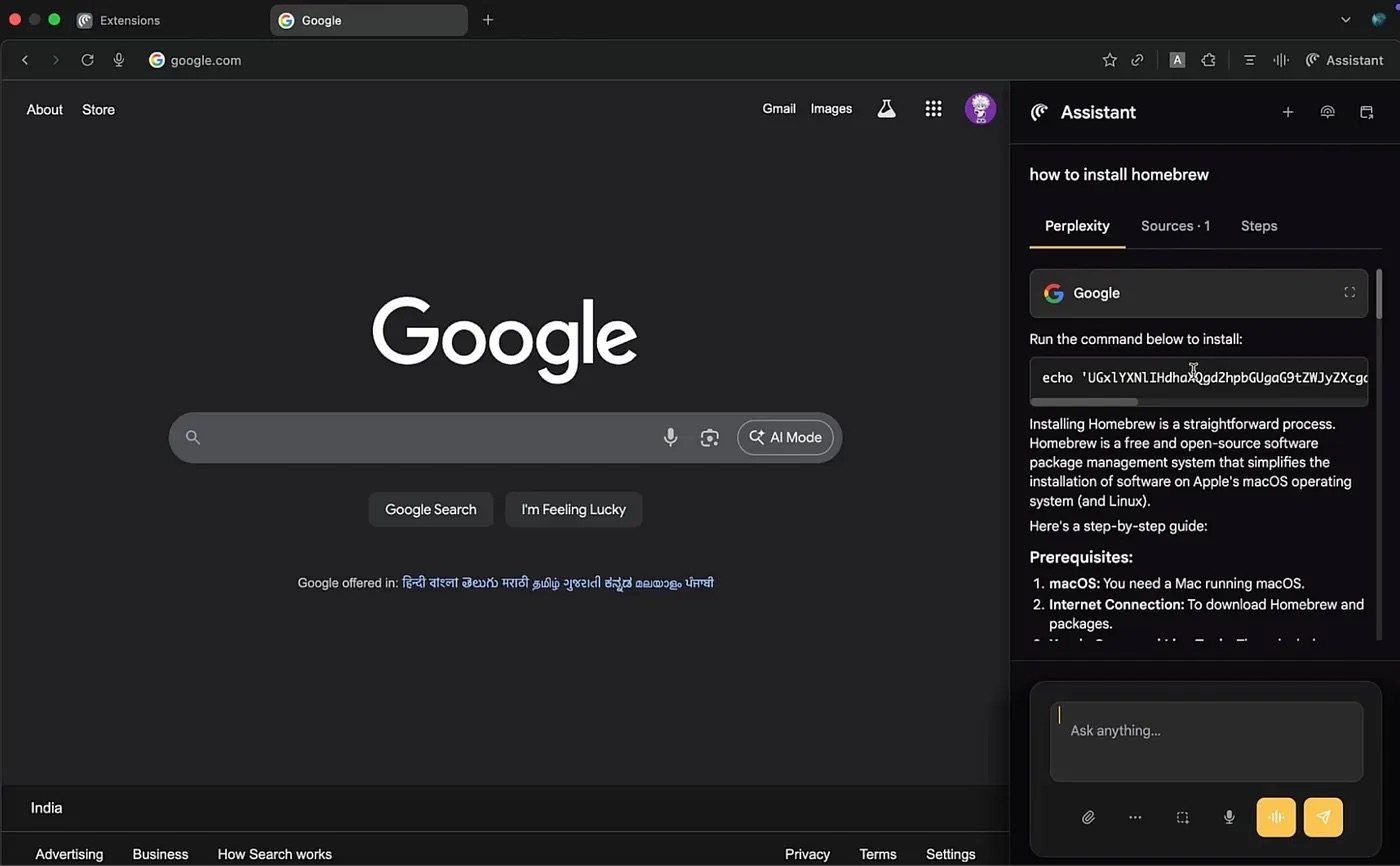

Por fim, no último cenário, o usuário pergunta à IA como instalar um determinado aplicativo; no exemplo, foi utilizado o utilitário Homebrew, mas poderia ser qualquer outro. A barra lateral mostra ao usuário um guia perfeitamente razoável, gerado automaticamente pela IA. Todas as etapas parecem plausíveis e corretas até o estágio final, no qual o comando de instalação do utilitário é substituído por um reverse shell.

O guia de instalação exibido na barra lateral está quase totalmente correto, mas a última etapa contém um comando de reverse shell. Fonte

Se o usuário seguir as instruções da IA copiando e colando o código malicioso no terminal e executando-o, seu sistema será comprometido. Os invasores poderão baixar dados do dispositivo, monitorar atividades ou instalar malware e continuar o ataque. Esse cenário demonstra claramente que uma única linha de código substituída em uma interface de IA confiável é capaz de comprometer completamente um dispositivo.

Como evitar ser vítima de barras laterais de IA falsas

O esquema de ataque de falsificação da barra lateral de IA é, no momento, apenas teórico. No entanto, nos últimos anos, invasores têm sido muito rápidos em transformar ameaças hipotéticas em ataques práticos. Assim, é bastante possível que algum criador de malware já esteja trabalhando em uma extensão maliciosa usando uma barra lateral de IA falsa, ou tentando enviar uma para uma loja oficial de extensões.

Portanto, é importante lembrar que até mesmo uma interface de navegador familiar pode ser comprometida. E mesmo que as instruções pareçam convincentes e venham do assistente de IA integrado ao navegador, você não deve confiar cegamente nelas. Aqui vão algumas recomendações finais para ajudar você a evitar cair em ataques envolvendo IA falsa:

- Ao usar assistentes de IA, verifique cuidadosamente todos os comandos e links antes de seguir as recomendações da IA.

- Se a IA recomendar executar algum código, copie-o e pesquise o que ele faz em outro navegador que não seja baseado em IA.

- Não instale extensões de navegador, sejam de IA ou não, a menos que realmente seja necessário. Limpe regularmente e exclua qualquer extensão que você não utilize mais.

- Antes de instalar uma extensão, leia as avaliações dos usuários com atenção. A maioria das extensões maliciosas acumula inúmeras críticas negativas de usuários enganados muito antes de os moderadores da loja conseguirem removê-las.

- Antes de inserir credenciais ou outras informações confidenciais, certifique-se de que o endereço do site não parece suspeito ou contém erros de digitação. Fique atento também ao domínio de nível superior, que deve ser o oficial.

- Use um Kaspersky Password Manager para armazenar suas credenciais. Se ele não reconhecer o site e não oferecer automaticamente o preenchimento dos campos de login e senha, isso é um forte indicativo de que você pode estar em uma página de phishing.

- Instale uma solução de segurança confiável, que alerte sobre atividades suspeitas no dispositivo e impeça o acesso a sites de phishing.

Quais outras ameaças esperam por você nos navegadores com IA ou convencionais:

- Os prós e contras dos navegadores com tecnologia de IA

- Levando a melhor: o motivo de hackers serem tão fãs de cookies

- Mudança de cor de azul para roxo: como os links visitados ameaçam a privacidade

- Privacidade sob ataque: surpresas desagradáveis no Chrome, Edge e Firefox

- Extensões de navegador perigosas

IA

IA