Pesquisadores do Secure Mobile Networking Lab da Universidade de Darmstadt, na Alemanha, publicaram um artigo descrevendo um método teórico para hackear um iPhone – mesmo que o dispositivo esteja desligado. O estudo examinou o funcionamento dos módulos sem fio, encontrou formas de analisar o firmware do Bluetooth e, consequentemente, de introduzir malware capaz de funcionar de forma totalmente independente do iOS, o sistema operacional do dispositivo.

Com um pouco de imaginação, não é difícil conceber um cenário em que um invasor mantenha um telefone infectado próximo ao dispositivo da vítima e transfira um malware, que poderá roubar as informações do cartão de pagamento ou até mesmo a chave virtual do carro.

Mas, por enquanto, isso ainda está no campo da hipótese. Isso porque os autores do artigo não demonstraram o risco, parando a um passo de uma implementação prática do ataque em que algo realmente útil desagradável é carregado no smartphone. Mesmo assim, os pesquisadores fizeram muito ao analisar a funcionalidade não documentada do telefone, fazer engenharia reversa de seu firmware Bluetooth e modelar vários cenários para o uso de módulos sem fio.

Então, se o ataque não aconteceu, sobre o que é este post? Vamos explicar, não se preocupe, mas primeiro uma declaração importante: se um dispositivo está desligado, mas a interação com ele (hacking, por exemplo) ainda é possível, então…. ele não está completamente desligado!

Como chegamos ao ponto em que desligar algo não significa necessariamente que está realmente desligado? Vamos começar do início

O Modo de Baixa Energia da Apple

Em 2021, a Apple anunciou que o serviço Buscar Meu Dispositivo, usado para localizar um aparelho perdido, agora vai funcionar mesmo se o dispositivo estiver desligado. Esta melhoria está disponível em todos os smartphones da Apple desde o modelo iPhone 11.

Se, por exemplo, você perder seu telefone em algum lugar e sua bateria acabar depois de um tempo, ele não desliga completamente, mas muda para o Modo de Baixo Consumo, no qual apenas um conjunto muito limitado de módulos é mantido vivo. Estes são principalmente os módulos sem fio Bluetooth e Ultra WideBand (UWB), bem como NFC. Há também o chamado Secure Element – um chip seguro que armazena seus segredos mais preciosos, como detalhes do cartão de crédito para pagamentos por apromximação ou chaves do carro – o recurso mais recente disponível desde 2020 para um número limitado de veículos.

O Bluetooth no modo de baixo consumo é usado para transferência de dados, enquanto o UWB serve para determinar a localização do smartphone. No modo de baixo consumo, o smartphone envia informações sobre si mesmo, nas quais os iPhones de transeuntes podem captar. Se o proprietário de um telefone perdido fizer login em sua conta da Apple online e marcar o telefone como perdido, as informações dos smartphones ao redor serão usadas para determinar a localização do dispositivo. Para detalhes de como isso funciona, veja nosso post recente sobre perseguição de AirTag.

O anúncio rapidamente provocou uma discussão acalorada entre os especialistas em segurança da informação sobre os possíveis múltiplos riscos de segurança. O time de pesquisadores da Alemanha decidiu testar possíveis cenários de ataque na prática.

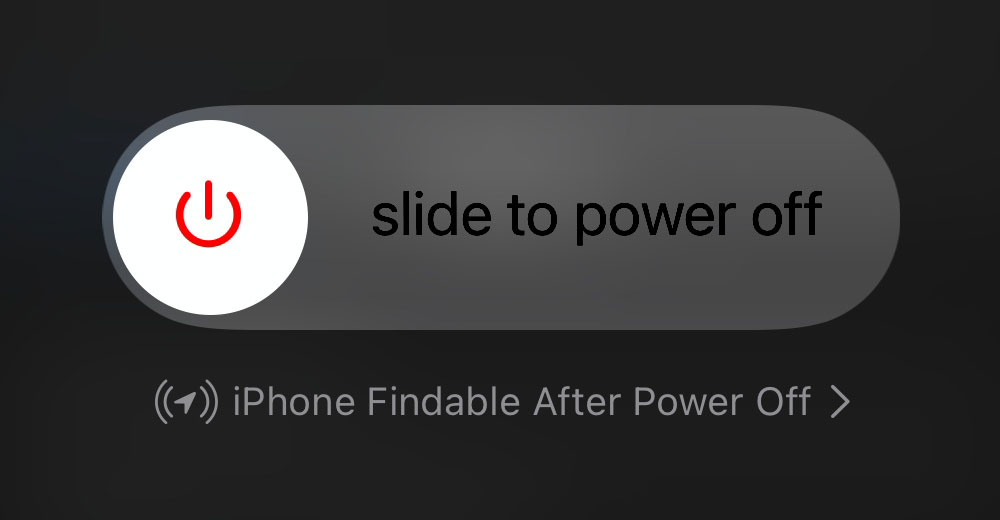

Ao desligar o telefone, o usuário agora vê a mensagem “iPhone permanece localizável após o desligamento”. Fonte

Buscar o dispositivo após desligamento

Em primeiro lugar, os pesquisadores realizaram uma análise detalhada do serviço Buscar Meu Dispositivo no modo de baixo consumo e descobriram algumas características anteriormente desconhecidas. Após o desligamento, a maior parte do trabalho é feita pelo módulo Bluetooth, que é recarregado e configurado por um conjunto de comandos do iOS. Em seguida, ele envia periodicamente pacotes de dados pelo ar, permitindo que outros dispositivos detectem o iPhone <em>quase desligados</em>.

Descobriu-se que a duração desse modo é limitada: na versão iOS 15.3, apenas 96 sessões de transmissão são definidas com um intervalo de 15 minutos. Ou seja, um iPhone perdido e desligado poderá ser encontrado por apenas 24 horas. Se o telefone for desligado devido a uma bateria fraca, a janela será ainda menor – cerca de cinco horas. Isso pode ser considerado uma peculiaridade do recurso, mas um bug real também foi encontrado: às vezes, quando o telefone está desligado, o modo “beacon” não é ativado, embora devesse ser.

O mais interessante aqui é que o módulo Bluetooth é reprogramado antes de ser desligado; ou seja, sua funcionalidade é fundamentalmente alterada. Mas e se ele puder ser reprogramado em detrimento do proprietário?

Ataque a um telefone desligado

Na verdade, a principal descoberta da equipe foi que o firmware do módulo Bluetooth não é criptografado e não é protegido pela tecnologia Secure Boot. A inicialização segura envolve a verificação em vários estágios do código do programa na inicialização, para que apenas o firmware autorizado pelo fabricante do dispositivo possa ser executado.

A falta de criptografia permite a análise do firmware e a busca de vulnerabilidades, que posteriormente podem ser utilizadas em ataques. Mas a ausência do Secure Boot permite que um invasor vá mais longe e substitua completamente o código do fabricante pelo seu próprio, que o módulo Bluetooth executa. Para comparação, a análise do firmware do módulo UWB do iPhone revelou que ele é protegido pelo Secure Boot, embora o firmware também não seja criptografado.

Claro, isso não é suficiente para um ataque sério e prático. Para isso, um invasor precisa analisar o firmware, tentar substituí-lo por algo de sua autoria e procurar maneiras de invadir. Os autores do artigo descrevem em detalhes o modelo teórico do ataque, mas não mostram praticamente que o iPhone pode ser hackeado através de Bluetooth, NFC ou UWB. O que fica claro a partir de suas descobertas é que, se esses módulos estiverem sempre ativados, as vulnerabilidades também sempre funcionarão.

A Apple não se impressionou com o estudo e se recusou a responder. Isso por si só, no entanto, diz pouco: a empresa tem o cuidado de manter uma imagem de indiferença mesmo nos casos em que a ameaça é grave e demonstrada na prática.

Lembre-se de que a Apple não mede esforços para manter seus segredos guardados a sete chaves: os pesquisadores precisam lidar com código de software fechado, muitas vezes criptografado, no próprio hardware da Apple, com módulos de terceiros feitos sob encomenda. Um smartphone é um sistema grande e complexo que é difícil de entender, especialmente se o fabricante atrapalha em vez de ajudar.

Ninguém descreveria as descobertas da equipe de segurança alemã como impressionantes, mas elas são o resultado de um trabalho muito meticuloso. O trabalho tem mérito por questionar a política de segurança de desligar o telefone, mas manter alguns módulos vivos. As dúvidas se mostraram justificadas.

Um dispositivo meio desligado

O artigo conclui que o firmware do Bluetooth não está suficientemente protegido. É teoricamente possível modificá-lo no iOS ou reprogramar o mesmo Modo de Baixo Consumo, expandindo ou alterando sua funcionalidade. O firmware UWB também pode ser examinado em busca de vulnerabilidades. O principal problema, no entanto, é que esses módulos sem fio (assim como o NFC) se comunicam diretamente com o enclave protegido que é o Secure Element. O que nos leva a algumas das conclusões mais empolgantes do artigo:

Teoricamente, é possível roubar uma chave de carro virtual de um iPhone – mesmo que o dispositivo esteja desligado! Claramente, se o iPhone for a chave do carro, perder o dispositivo pode significar perder o carro. No entanto, neste caso, o telefone real permanece em sua posse enquanto a chave é roubada. Imagine a seguinte situação: um intruso se aproxima de você no shopping, encosta o celular na sua bolsa e rouba sua chave virtual.

- É teoricamente possível modificar os dados enviados pelo módulo Bluetooth, por exemplo, para usar um smartphone para espionar uma vítima — novamente, mesmo que o telefone esteja desligado.

- Ter as informações do seu cartão de crédito roubadas é outra possibilidade teórica.

Mas tudo isso, é claro, ainda precisa ser comprovado. O trabalho da equipe da Alemanha mostra mais uma vez que adicionar novas funcionalidades traz certos riscos de segurança que devem ser levados em consideração. Especialmente quando a realidade é tão diferente da percepção: você acha que seu telefone está totalmente desligado, quando na verdade não está.

Vale ressaltar que este não é um problema completamente novo. O Intel Management Engine e a AMD Secure Technology, que também tratam da proteção do sistema e do gerenciamento remoto seguro, estão ativos sempre que a placa-mãe de um laptop ou computador desktop é conectada a uma fonte de alimentação. Como no caso do pacote Bluetooth/UWB/NFC/Secure Element em iPhones, esses sistemas possuem amplos direitos dentro do computador e vulnerabilidades neles podem ser muito perigosas.

Pelo lado positivo, o artigo não tem impacto imediato nos usuários comuns: os dados obtidos no estudo são insuficientes para um ataque prático. Como uma solução infalível, os autores sugerem que a Apple implemente um switch de hardware que mate completamente a energia do telefone. Mas, dada a fobia de botões físicos da Apple, você pode ter certeza de que isso não deve acontecer.

iOS

iOS

Dicas

Dicas