Imagine que um usuário acessa um site fraudulento, decide fazer uma compra e insere as informações do cartão bancário, nome e endereço. Adivinha o que acontece a seguir? Se você acha que os invasores simplesmente pegam o dinheiro e desaparecem, pense novamente. Infelizmente, é muito mais complicado. Na realidade, as informações entram em um enorme pipeline do mercado paralelo, onde os dados das vítimas circulam por anos, mudando de mãos e sendo reutilizados em novos ataques.

Na Kaspersky, estudamos a jornada dos dados após um ataque de phishing: quem os obtém, como são classificados, revendidos e usados no mercado paralelo. Neste artigo, mapeamos a rota dos dados roubados e explicamos como se proteger caso já tenha encontrado phishing ou como evitá-lo no futuro. Você pode ler o relatório detalhado e completo com informações técnicas na Securelist.

Coleta de dados

Os sites de phishing são cuidadosamente disfarçados para parecerem legítimos; às vezes, o design visual, a interface do usuário e até mesmo o nome de domínio são quase indistinguíveis dos verdadeiros. Para roubar dados, os invasores normalmente utilizam formulários HTML que solicitam que os usuários insiram suas credenciais de login, dados do cartão de pagamento ou outras informações confidenciais.

Assim que o usuário clicar em Fazer login ou Pagar, as informações são enviadas instantaneamente para os cibercriminosos. Algumas campanhas mal-intencionadas não coletam dados diretamente por meio de um site de phishing, mas se aproveitam de serviços legítimos, como o Google Formulários, para ocultar o servidor de destino final.

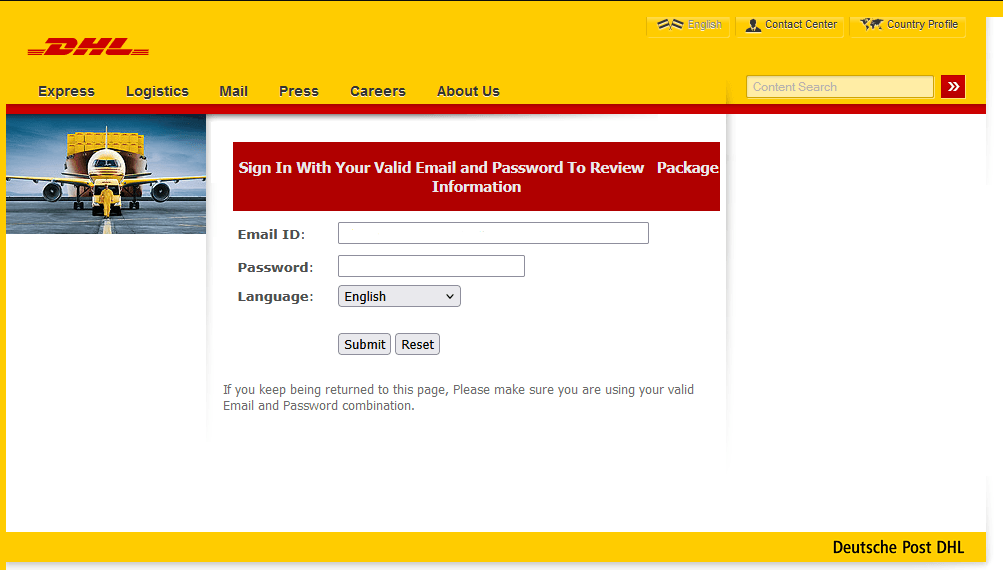

Um site falso da DHL. O usuário é solicitado a inserir o login e a senha da sua conta DHL real

Os dados roubados são normalmente transmitidos em uma das três formas seguintes ou usando uma combinação delas:

- E-mail. Esse método é menos comum hoje devido a possíveis atrasos ou bloqueios.

- Bots do Telegram. Os invasores recebem as informações instantaneamente. A maioria desses bots é descartável, o que os torna difíceis de rastrear.

- Painéis de administração. Os cibercriminosos podem usar um software especializado para coletar e classificar dados, visualizar estatísticas, bem como verificar automaticamente as informações roubadas.

Que tipo de dados os phishers procuram?

A variedade de dados buscados por cibercriminosos é bastante ampla.

- Dados pessoais: números de telefone, nomes completos, e-mail, registro e endereços residenciais. Essas informações podem ser usadas para criar ataques direcionados. As pessoas muitas vezes caem em golpes justamente porque os invasores têm uma grande quantidade de informações pessoais, sabem o nome da vítima, onde ela mora e quais serviços utiliza.

- Documentos: dados e digitalizações como documentos de identidade, carteiras de motorista, seguros e IDs fiscais, entre outros. Os criminosos usam essas informações para roubar a identidade, solicitar empréstimos e verificar a identidade ao fazer login em bancos ou portais eletrônicos do governo.

- Credenciais: logins, senhas e códigos 2FA únicos.

- Biometria: verificações faciais, impressões digitais e amostras de voz usadas para gerar deepfakes ou contornar a autenticação de dois fatores.

- Informações de pagamento: dados de cartões bancários e de carteiras de criptomoedas.

- E muito mais.

De acordo com nossa pesquisa, a grande maioria (88,5%) dos ataques de phishing realizados entre janeiro e setembro de 2025 teve como alvo credenciais de contas on-line, e 9,5% foram tentativas de obter dados pessoais dos usuários, como nomes, endereços e datas. Por fim, 2% dos ataques de phishing tiveram como foco o roubo de dados de cartões bancários.

Distribuição de ataques por tipo de dado visado, de janeiro a setembro de 2025

O que acontece depois com os dados roubados?

Nem todos os dados roubados são usados diretamente pelos invasores para transferir dinheiro para suas próprias contas. Na prática, os dados quase nunca são usados imediatamente. Em geral, acabam no mercado paralelo, onde chegam a analistas e corretores de dados. Uma jornada típica costuma seguir mais ou menos este caminho.

1. Venda de dados em massa

Os conjuntos de dados brutos são agrupados em arquivos enormes e oferecidos em massa em fóruns da dark Web. Esses dumps geralmente contêm informações irrelevantes ou desatualizadas, por isso são relativamente baratos, custando a partir de US$ 50.

2. Classificação e verificação de dados

Esses arquivos são comprados por hackers que atuam como analistas. Eles categorizam os conjuntos de dados e verificam sua validade, checando se as credenciais de login funcionam para os serviços especificados, se são reutilizadas em outros sites e se coincidem com dados de vazamentos anteriores. Para ataques direcionados, os cibercriminosos compilam um dossiê digital. Ele armazena informações coletadas de ataques recentes e mais antigos, essencialmente uma planilha de dados pronta para ser usada em invasões.

3. Revenda de dados verificados

Os conjuntos de dados classificados são oferecidos para venda novamente, agora a um preço mais alto, e não apenas na dark Web, mas também no Telegram, uma plataforma mais conhecida.

Um anúncio no Telegram para a venda de credenciais de contas de redes sociais.

Segundo o Kaspersky Digital Footprint Intelligence, os preços das contas variam conforme o tempo de uso, o uso de autenticação de dois fatores (2FA), os cartões bancários vinculados e a base de usuários do serviço. Não é surpresa que o produto mais caro e procurado neste mercado seja o acesso a contas bancárias e carteiras de criptomoedas.

| Categoria | Preço, US$ | Preço médio, US$ |

| Plataformas de criptomoedas | 60 a 400 | 105 |

| Bancos | 70 a 2.000 | 350 |

| Portais eletrônicos do governo | 15 a 2.000 | 82,5 |

| Redes sociais | 0,4 a 279 | 3 |

| Aplicativos de mensagens | 0,065 a 150 | 2,5 |

| Lojas on-line | 10 a 50 | 20 |

| Jogos e plataformas de jogos | 1 a 50 | 6 |

| Portais globais da Internet | 0,2 a 2 | 0,9 |

| Documentos pessoais | 0,5 a 125 | 15 |

Preços médios da conta de janeiro a setembro de 2025

4. Ataques repetidos

Depois que um cibercriminoso compra o dossiê digital de uma vítima, ele pode planejar seu próximo ataque. Ele pode usar a inteligência de código aberto para descobrir onde a pessoa trabalha e, em seguida, criar um e-mail convincente se passando pelo chefe dela. Como alternativa, ele pode invadir um perfil de rede social, extrair fotos comprometedoras e exigir um resgate pela devolução. No entanto, tenha certeza de que quase todos os e-mails de ameaça ou extorsão são apenas uma tática de intimidação dos golpistas.

Os cibercriminosos também usam contas comprometidas para enviar mais e-mails de phishing e links mal-intencionados aos contatos da vítima. Portanto, se você receber uma mensagem pedindo para votar na sobrinha em um concurso, emprestar dinheiro ou clicar em um link suspeito, terá todos os motivos para ficar em alerta.

O que fazer se seus dados forem roubados

- Primeiro, tente se lembrar das informações que você inseriu no site de phishing. Se você forneceu dados do cartão de pagamento, entre em contato com seu banco imediatamente e solicite o bloqueio dos cartões. Se você inseriu um nome de usuário e senha que utiliza em outras contas, altere essas senhas imediatamente. Um gerenciador de senhas pode ajudar a criar e armazenar senhas fortes e exclusivas.

- Ative a autenticação de dois fatores (2FA) sempre que possível. Para obter mais informações sobre o que é 2FA e como usá-la, leia nosso guia. Ao escolher um método 2FA, é melhor evitar o SMS, pois códigos de uso único enviados por mensagem de texto podem ser interceptados. O ideal é usar um aplicativo autenticador, como o Kaspersky Password Manager, para gerar códigos únicos.

- Verifique as sessões ativas (a lista de dispositivos conectados) nas suas contas importantes. Caso veja um dispositivo ou endereço IP que não reconheça, encerre a sessão imediatamente. Em seguida, altere sua senha e configure a autenticação de dois fatores.

Como se proteger contra phishing

- Não clique em links de e-mails ou mensagens sem antes verificá-los com uma solução de segurança.

- Se você receber um e-mail suspeito, sempre verifique o endereço do remetente para ver se já teve algum contato com essa pessoa antes. Se alguém alegar representar uma autoridade governamental ou empresa, certifique-se de comparar o domínio do qual o e-mail foi enviado com o domínio do site oficial da organização. Nenhuma correspondência oficial deve vir de um serviço de e-mail gratuito.

- Use um aplicativo autenticador para fazer a autenticação de dois fatores.

- Crie senhas resistentes a hackers. Nossa pesquisa revela que os hackers conseguem descobrir quase 60% de todas as senhas no mundo em menos de uma hora. Como alternativa, considere mudar para chaves de acesso, pois oferecem uma proteção de conta muito mais robusta. No entanto, lembre-se de que elas também têm suas desvantagens.

- Lembre-se: usar a mesma senha em vários serviços é um erro crítico. Isso é exatamente o que é explorado pelos agentes mal-intencionados. Mesmo que você nunca tenha caído em um golpe de phishing, suas senhas e dados ainda podem ser expostas em vazamentos de dados, já que os cibercriminosos visam não apenas indivíduos, mas empresas inteiras. Este ano, o Identity Theft Resource Center já registrou mais de dois mil vazamentos de dados. Para minimizar os riscos, crie uma senha única e forte para cada conta. Você não precisa nem consegue memorizar todas elas. É melhor usar um gerenciador de senhas que gera e armazena senhas complexas com segurança, sincroniza-as em todos os seus dispositivos, preenche-as automaticamente em sites e aplicativos e alerta você se alguma das suas credenciais aparecer em um vazamento de dados conhecido.

Saiba mais sobre phishing e golpes:

phishing

phishing

Dicas

Dicas