O Stuxnet tornou-se sinônimo de ataques cibernéticos e guerra cibernética. Até hoje, continuam as perguntas sobre quem criou o Stuxnet, como o Stuxnet funcionou e por que o Stuxnet é importante para a segurança cibernética. Continue lendo para encontrar respostas para essas perguntas e muito mais.

O que é Stuxnet?

O Stuxnet é um worm de computador altamente sofisticado que se tornou amplamente conhecido em 2010. Ele explorou vulnerabilidades de dia zero do Windows anteriormente desconhecidas para infectar sistemas alvo e se espalhar para outros sistemas. O Stuxnet foi direcionado principalmente às centrífugas das instalações de enriquecimento de urânio do Irã, com a intenção de descarrilar secretamente o programa nuclear iraniano então emergente. No entanto, o Stuxnet foi modificado ao longo do tempo para permitir que ele tenha como alvo outras infraestruturas, como tubulações de gás, usinas de energia e estações de tratamento de água.

Embora o Stuxnet tenha ganhado as manchetes globais em 2010, acredita-se que o desenvolvimento tenha começado em 2005. É considerada a primeira arma cibernética do mundo e, por esse motivo, gerou uma atenção significativa da mídia. Alegadamente, o worm destruiu quase um quinto das centrífugas nucleares do Irã, infectou mais de 200.000 computadores e causou a degradação física de 1.000 máquinas.

Como o Stuxnet funcionou?

O Stuxnet é um malware altamente complexo , que foi cuidadosamente projetado para afetar somente alvos específicos e para causar danos mínimos a outros dispositivos.

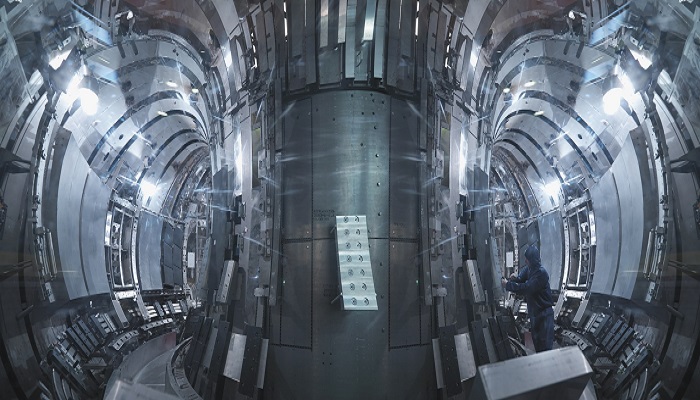

No início dos anos 2000, pensava-se amplamente que o Irã estava desenvolvendo armas nucleares em sua instalação de enriquecimento de urânio em Natanz. As instalações nucleares do Irã estavam isoladas – o que significa que elas deliberadamente não estavam conectadas a outras redes ou à Internet. (O termo 'espaço aéreo' refere-se ao espaço físico entre os ativos físicos de uma organização e o mundo exterior.) Acredita-se que o Stuxnet foi transmitido através de pendrives transportados dentro dessas instalações nucleares por agentes.

O Stuxnet pesquisou cada PC infectado em busca de sinais do software Siemens Step 7, que os computadores industriais que atuam como controladores lógicos programáveis (PLCs) usam para automatizar e monitorar equipamentos eletromagnéticos. Depois que o Stuxnet encontrou esse software, ele começou a atualizar seu código para enviar instruções destrutivas ao equipamento eletromagnético controlado pelo PC. Ao mesmo tempo, o Stuxnet enviou um feedback falso ao controlador principal – o que significava que qualquer pessoa que monitorasse o equipamento não perceberia que algo estava errado até que o equipamento começasse a se autodestruir.

Em essência: o Stuxnet manipulou as válvulas que bombeavam gás de urânio em centrífugas nos reatores em Natanz. Isso acelerou o volume de gás e sobrecarregou as centrífugas giratórias, fazendo com que elas superaquecessem e se autodestruíssem. Mas para os cientistas iranianos que observavam as telas de computador, tudo parecia normal.

O Stuxnet era altamente sofisticado – usava quatro ataques de dia zero separados para se infiltrar nos sistemas e foi projetado apenas para infligir danos aos sistemas de controle industrial da Siemens. O Stuxnet compreendia três partes:

- Um worm que conduziu a maior parte do trabalho

- Um arquivo de link que automatizou a execução de cópias de worm propagadas

- Um rootkit que ocultava arquivos da detecção

O Stuxnet veio à tona em 2010, depois que os inspetores das instalações nucleares do Irã expressaram surpresa com a taxa em que as centrífugas estavam falhando. Investigações adicionais feitas por especialistas em segurança revelaram que um software malicioso poderoso foi a causa. (Um dos especialistas em segurança era Sergey Ulasen, que posteriormente passou a trabalhar para a Kaspersky.) O Stuxnet era difícil de detectar porque era um malware completamente novo sem assinaturas conhecidas, que explorava várias vulnerabilidades de dia zero.

O Stuxnet não pretendia se espalhar além das instalações nucleares do Irã. No entanto, o malware acabou em computadores conectados à Internet e começou a se espalhar devido à sua natureza extremamente sofisticada e agressiva. No entanto, causou pouco dano aos computadores externos infectados – porque o Stuxnet foi projetado especificamente para danificar apenas determinados alvos. O impacto do Stuxnet foi sentido principalmente no Irã.

Quem criou o Stuxnet?

Embora ninguém tenha assumido oficialmente a responsabilidade pelo Stuxnet, é amplamente aceito que foi uma criação conjunta entre as agências de inteligência dos EUA e de Israel. Alegadamente, o programa secreto para desenvolver o worm foi codinome 'Jogos Olímpicos', que começou sob o presidente George W. Bush e depois continuou sob o presidente Obama. O objetivo do programa era inviabilizar ou pelo menos atrasar o programa nuclear emergente do Irã.

Inicialmente, os agentes plantaram o malware Stuxnet em quatro empresas de engenharia associadas a Natanz – um local importante no Irã para seu programa nuclear – contando com o uso descuidado de pen drives USB para transportar o ataque dentro das instalações.

Por que o Stuxnet é tão famoso?

O Stuxnet gerou grande interesse da mídia e foi tema de documentários e livros. Até hoje, continua sendo um dos ataques de malware mais avançados da história. O Stuxnet foi significativo por vários motivos:

- Foi a primeira arma digital do mundo. Em vez de apenas sequestrar computadores alvo ou roubar informações deles, o Stuxnet escapou do reino digital para causar destruição física nos equipamentos controlados pelos computadores. Ele estabeleceu um precedente de que era possível atacar a infraestrutura de outro país por meio de malware.

- Ele foi criado em nível de estado-nação e, embora o Stuxnet não tenha sido o primeiro ataque de guerra cibernética da história , foi considerado o mais sofisticado na época.

- Foi altamente eficaz: o Stuxnet supostamente arruinou quase um quinto das centrífugas nucleares do Irã. Visando sistemas de controle industrial, o worm infectou mais de 200.000 computadores e causou a degradação física de 1.000 máquinas.

- Ele usou quatro vulnerabilidades de dia zero diferentes para se espalhar, o que era muito incomum em 2010 e ainda é incomum hoje. Entre essas façanhas havia uma tão perigosa que simplesmente exigia ter um ícone visível na tela – nenhuma interação era necessária.

- O Stuxnet destacou o fato de que redes air-gapped podem ser violadas – neste caso, através de unidades USB infectadas. Uma vez que o Stuxnet estava em um sistema, ele se espalhou rapidamente, procurando computadores com controle sobre software Siemens e PLCs.

O Stuxnet é um vírus?

O Stuxnet é muitas vezes referido como um vírus, mas na verdade, é um worm de computador. Embora os vírus e os worms sejam ambos tipos de malware, os worms são mais sofisticados porque não requerem interação humana para serem ativados – em vez disso, eles podem se auto-propagar depois de entrar no sistema.

Além de excluir dados, um worm de computador pode sobrecarregar redes, consumir largura de banda, abrir um backdoor, diminuir o espaço no disco rígido e fornecer outros malwares perigosos, como rootkits, spyware e ransomware .

Você pode ler mais sobre a diferença entre vírus e worms em nosso artigo aqui .

O legado do Stuxnet

Devido à sua notoriedade, o Stuxnet entrou na consciência pública. Alex Gibney, um documentarista indicado ao Oscar, dirigiu Zero Days , um documentário de 2016 que contou a história do Stuxnet e examinou seu impacto nas relações do Irã com o Ocidente. Kim Zetter, um jornalista premiado, escreveu um livro chamado Countdown to Zero Day , que detalha a descoberta e as consequências do Stuxnet. Outros livros e filmes também foram lançados.

Os criadores do Stuxnet supostamente o programaram para expirar em junho de 2012 e, em qualquer caso, a Siemens emitiu correções para seu software PLC. No entanto, o legado do Stuxnet continuou na forma de outros ataques de malware com base no código original. Os sucessores do Stuxnet incluíram:

Duque (2011)

O Duqu foi projetado para registrar pressionamentos de tecla e dados de mineração de instalações industriais, presumivelmente para lançar um ataque posterior.

Chama (2012)

O Flame era um spyware sofisticado que gravava conversas do Skype , pressionava teclas e coletava capturas de tela, entre outras atividades. Como o Stuxnet, o Flame viajou via pendrive. O alvo era organizações governamentais e educacionais e alguns indivíduos, principalmente no Irã e em outros países do Oriente Médio.

Havex (2013)

O objetivo da Havex era reunir informações de empresas de energia, aviação, defesa e farmacêutica, entre outras. O malware Havex visava principalmente organizações dos EUA, Europa e Canadá.

Industriador (2016)

Isso visava instalações de energia. Ele teria causado uma queda de energia na Ucrânia em dezembro de 2016.

Tritão (2017)

Isso teve como alvo os sistemas de segurança de uma planta petroquímica no Oriente Médio, levantando preocupações sobre a intenção do criador do malware de causar danos físicos aos trabalhadores.

Mais recente (2018)

Um vírus sem nome com características do Stuxnet atingiu uma infraestrutura de rede não especificada no Irã em outubro de 2018.

Hoje, os meios cibernéticos são amplamente usados para coletar informações, sabotagem e operações de informações por muitos Estados e atores não estatais, para atividades criminosas, fins estratégicos ou ambos. No entanto, os usuários comuns de computador têm poucos motivos para se preocupar com os ataques de malware baseados no Stuxnet, uma vez que são direcionados principalmente para os principais setores ou infraestrutura, como usinas de energia ou defesa.

Segurança cibernética para redes industriais

No mundo real, ataques avançados de estado-nação, como o Stuxnet, são raros em comparação com interrupções oportunistas comuns causadas por coisas como ransomware. Mas o Stuxnet destaca a importância da segurança cibernética para qualquer organização. Seja ransomware, worms de computador, phishing , comprometimento de e-mail comercial (BEC) ou outras ameaças cibernéticas, as etapas que você pode executar para proteger sua organização incluem:

- Aplique uma política rígida de Traga seu próprio dispositivo (BYOD) que impede que funcionários e contratados introduzam ameaças em potencial em sua rede.

- Implemente uma política de senha forte e tecnicamente aplicada com autenticação de dois fatores que impede ataques de força bruta e impede que senhas roubadas se tornem vetores de ameaça.

- Proteja computadores e redes com os patches mais recentes. Manter-se atualizado garantirá que você se beneficie das correções de segurança mais recentes.

- Aplique o backup e a restauração fáceis em todos os níveis para minimizar a interrupção, especialmente para sistemas críticos.

- Monitore constantemente processadores e servidores quanto a anomalias.

- Assegure-se de que todos os seus dispositivos estejam protegidos por um antivírus abrangente. Um bom antivírus funcionará 24 horas por dia, 7 dias por semana, para protegê-lo contra hackers e os vírus, ransomware e spyware mais recentes.

Os produtos Kaspersky receberam 9 prêmios no AV-TEST Awards 2024, incluindo:

- Kaspersky Premium: Melhor Segurança para MacOS

- Kaspersky Plus: Melhor Proteção e Melhor Usabilidade

Saiba mais sobre o AV-TEST Awards 2024.

Conheça nossos produtosProdutos relacionados:

- Kaspersky Anti-Virus

- Antivírus Kaspersky Premium

- Baixe o Kaspersky Premium Antivirus com 30 dias de avaliação gratuita

- Kaspersky Password Manager - Versão de avaliação gratuita

- Kaspersky VPN Secure Connection

Mais leitura: