Spam é o equivalente eletrônico da ‘correspondência indesejada’ que chega na porta de sua casa ou em sua caixa postal. No entanto, o spam não é apenas incômodo. Ele pode ser perigoso, principalmente se fizer parte de um golpe de phishing.

Esses e-mails são enviados em enormes quantidades pelos remetentes de spam e criminosos virtuais que desejam:

- Ganhar dinheiro com a pequena porcentagem de destinatários que realmente responde à mensagem

- Aplicar golpes de phishing para conseguir senhas, números de cartões de crédito, informações de contas bancárias, entre outros

Propagar código malicioso nos computadores dos destinatários

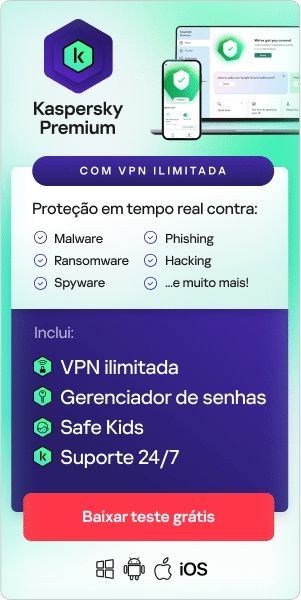

Como se proteger do spam e do phishing

Veja aqui algumas dicas úteis da equipe de especialistas em segurança de Internet da Kaspersky Lab para ajudar você a reduzir a quantidade de spams que recebe:

- Configure vários endereços de e-mail

É bom ter pelo menos dois endereços de e-mail:- Endereço de e-mail particular

Deve ser usado somente para sua correspondência pessoal. Como os remetentes de spam criam listas de possíveis endereços de e-mail com combinações de nomes, palavras e números óbvios, tente criar endereços difíceis de adivinhar. Seu endereço particular não deve ser simplesmente seu nome e sobrenome. Para proteger seu endereço, faça o seguinte:- Nunca publique seu endereço de e-mail particular em recursos on-line publicamente acessíveis.

- Se precisar publicar seu endereço de e-mail particular eletronicamente, disfarce-o para evitar que seja coletado por remetentes de spam. Por exemplo, "Joe.Smith@yahoo.com" é um endereço fácil de encontrar. Em vez disso, escreva-o como ‘Joe-ponto-Smith-arroba-yahoo.com".

- Quando for necessário publicar seu endereço particular em um site, o mais seguro é utilizar um arquivo gráfico em vez de um link.

- Endereço de e-mail particular

Se um remetente de spam descobrir seu endereço particular, você deverá alterá-lo. Embora possa ser inconveniente, a alteração do endereço de e-mail ajuda a evitar spam.

- Endereço de e-mail público

Use esse endereço quando precisar se inscrever em fóruns públicos e em salas de bate-papo ou em listas de mala direta e outros serviços da Internet. As dicas a seguir também o ajudarão a reduzir o volume de spam que você recebe em seu endereço de e-mail público:- Trate seu endereço público como um endereço temporário. Há uma grande chance de os remetentes de spam conseguirem seu endereço público rapidamente, principalmente se ele for usado com frequência na Internet.

- Não tenha medo de alterar seu endereço de e-mail público com frequência.

Use alguns endereços públicos diferentes. Assim, você pode conseguir rastrear quais serviços estão vendendo seu endereço para remetentes de spam.

- Nunca responda às mensagens de spam

A maioria dos remetentes de spam confirma o recebimento e registra as respostas. Quanto mais você responder, mais spams receberá. - Pense antes de clicar em "cancelar a assinatura"

Os remetentes de spam enviam mensagens falsas de cancelamento de inscrição para coletar endereços de e-mail ativos. Se você clicar em "cancelar a assinatura" em uma dessas mensagens, o número de spams que você recebe deverá aumentar. Não clique em links de "cancelar a assinatura" em e-mails que vêm de fontes desconhecidas. - Mantenha seu navegador atualizado

Use a versão mais recente de seu navegador da Web e aplique as correções de segurança de Internet mais atualizadas.

Use filtros antispam

Utilize contas de e-mail somente de provedores que utilizam um filtro de spam. Escolha uma solução antivírus e de segurança de Internet que também oferece recursos antispam avançados.

Outros artigos e links relacionados a spam, phishing e segurança

- Classificações de malware

- Quem cria o malware?

- Como proteger seu dinheiro on-line

- Como escolher uma solução antivírus

- Crimes cibernéticos

Produtos relacionados: