De acordo com a Agência de Segurança Cibernética e Segurança da Infraestrutura (CISA) nacional dos EUA, o tipo número um de crime cibernético nos Estados Unidos é o “golpe do impostor”, com 1 em cada 5 pessoas relatando perdas financeiras após um incidente. Para ser claro, o golpe do impostor é essencialmente uma situação em que um agente online malicioso rouba ou coopta a identidade de sua vítima com a esperança de extorqui-la (ou uma organização afiliada) posteriormente.

Como os endereços de e-mail geralmente são a chave para desbloquear a maioria dos tipos de informações pessoais online (de contas de mídia social a servidores de jogos e carrinho de compras em sites), os cibercriminosos geralmente tentam invadir e roubar um e-mail pessoal ou profissional primeiro.

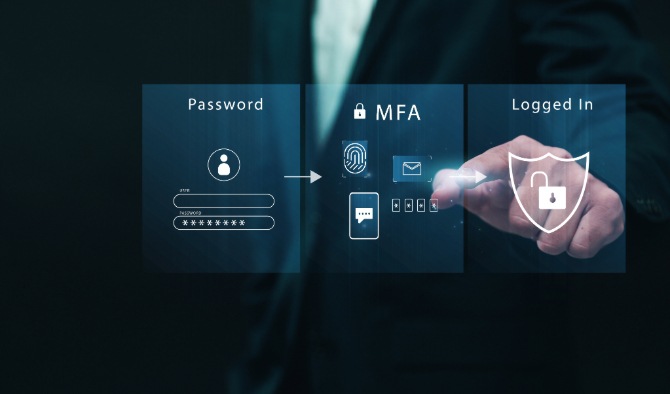

É por esse motivo que, nos últimos anos, especialistas em segurança cibernética em todo o mundo recomendaram que empresas e usuários pessoais implementem protocolos de autenticação multifator em suas contas de e-mail sempre que possível. Da mesma forma, empresas e usuários individuais também foram aconselhados a usar clientes de e-mail que tenham políticas robustas de autenticação/validação de e-mail em vigor, para se protegerem contra mensagens de phishing recebidas de servidores falsificados.

Se você estiver preocupado com o fato de você ou sua empresa não estar usando protocolos de autenticação multifator ou políticas seguras de validação de e-mail, continue lendo para saber mais sobre ambos.

O que é a autenticação multifator?

A autenticação multifator, às vezes abreviada para simplesmente MFA, é uma prática de segurança que permite vários níveis de verificações de segurança antes que um usuário tenha acesso a um determinado sistema. No caso de uma conta de e-mail, os usuários podem ser solicitados a inserir um ou mais dos seguintes itens: uma senha adicional, um código de um SMS seguro ou uma resposta a uma pergunta de segurança predeterminada.

A MFA é usada principalmente para impedir que hackers e outros agentes online maliciosos acessem contas com credenciais roubadas.

Outros tipos de autenticação multifator incluem:

- Mensagens de voz: uma chamada segura e automatizada feita para seu celular que contém uma senha ou um código de uso único.

- Notificações push (com ou sem correspondência de números): as notificações push sem correspondência de números geralmente assumem a forma de uma notificação em seu dispositivo móvel ou tablet que requer uma interação, como pedir ao usuário para inserir números da notificação em um aplicativo online para aprovar a solicitação de autenticação.

- Senha descartável (em inglês: One-time password, abreviado OTP): Os OTPs são um sistema baseado em token que envia uma senha única e de uso único para um e-mail secundário, um telefone celular ou um tablet com segurança. Eles geralmente são operados por seu cliente ou provedor de e-mail e envolvem o usuário inserir uma senha de uso único em um certo período de tempo. Eles também podem ser gerados por algumas formas de hardware seguro e geralmente consistem entre quatro e doze dígitos numéricos.

- Infraestrutura de chave pública (em inglês: Public key infrastructure, abreviado PKI): são os conjuntos subjacentes de hardware e software que usam um sistema criptográfico assimétrico de duas chaves para criptografar, trocar e validar dados usando certificados digitais.

- Fast Identity Online (FIDO): usando um autenticador FIDO, os usuários obtêm acesso a um sistema por meio de tecnologias como um leitor de impressão digital, um botão em um dispositivo de segundo fator, um PIN inserido com segurança (geralmente, em um dispositivo externo), voz software de reconhecimento, reconhecimento de retina ou reconhecimento facial.

Por que você deve usar a autenticação multifator em seus e-mails?

Os cibercriminosos criaram formas cada vez mais sofisticadas de hackear senhas na última década, o que significa que não importa quão fortes elas sejam, estão rapidamente se tornando insuficientes.

Se a autenticação multifator não estiver disponível em seu sistema, recomendamos que você use uma senha forte (10 a 12 caracteres, contendo uma combinação de caracteres especiais, números, letras maiúsculas e minúsculas), nunca reutilize uma string de senha e armazene todas as suas senhas exclusivas em um Gerenciador de Senhas ou Cofre , que criptografa suas senhas armazenadas em sua máquina local ou online. Portanto, mesmo que ocorra uma violação em seu sistema, suas senhas serão ininteligíveis para hackers e outros agentes online maliciosos.

Além disso, a autenticação multifator reduz a chance de um ataque de força bruta porque seus processos de validação geralmente ocorrem em um dispositivo separado, o que significa que o hacker teria que obter acesso a mais de um dispositivo antes de obter acesso às suas informações pessoais.

Com cerca de 50 a 60% das violações de dados resultantes diretamente de credenciais de login roubadas, a autenticação multifator é uma das melhores maneiras de defender seu sistema e fazer com que sua empresa atenda aos padrões de conformidade em evolução.

Como implementar a autenticação multifator?

Em muitos dos portais de software e clientes de e-mail modernos de hoje, a autenticação multifator é ativada como padrão ou requer uma alteração de configuração simples nas preferências de segurança da respectiva interface.

Um aplicativo muito básico da MFA seria usá-la nos administradores e usuários privilegiados do sistema. No entanto, a MFA deve ser implementada em uma escala mais ampla e usada por todos os membros de sua empresa ou família, inclusive em qualquer hardware ou software que esteja sendo usado por eles no local ou no exterior.

Uma implementação de MFA eficaz deve incluir três componentes de verificação:

- Algo que o usuário é: esta é uma forma de protocolo de segurança biométrica, como impressão digital ou software de reconhecimento facial.

- Algo que o usuário tem: geralmente é um OTP em um SMS ou uma notificação enviada para um dispositivo móvel ou tablet.

- Algo que o usuário sabe: isso engloba senhas, frases de segurança e respostas memoráveis a perguntas pessoais que somente o usuário saberia. O principal problema aqui é que nenhum dos itens acima deve ser facilmente adivinhado ou extraído de qualquer informação existente já online (por exemplo, nas mídias sociais). Para saber mais sobre o que torna uma resposta e uma senha memoráveis, leia nosso artigo sobre frases de segurança.

O que é 2FA ou autenticação de dois fatores?

A autenticação de dois fatores, às vezes chamada de 2FA, verificação em duas etapas ou autenticação de dois fatores, é uma forma de autenticação multifator que requer dois tipos de procedimentos de verificação antes que um usuário possa obter acesso ao sistema desejado.

Defenda-se contra o crime cibernético – Obtenha a avaliação gratuita do Kaspersky Premium

Não deixe os cibercriminosos vencerem. Proteja sua identidade, dados e finanças com a poderosa solução antivírus da Kaspersky.

Experimente o Kaspersky PremiumO que é a autenticação de e-mail?

A autenticação de e-mail, às vezes conhecida como validação de e-mail, é um grupo de padrões que visa impedir e-mails enviados de remetentes falsos, também conhecidos como spoofing. Os clientes de e-mail mais populares e mais seguros tendem a usar três conjuntos diferentes de padrões para verificar e-mails recebidos: SPF (Sender Policy Framework), DKIM (Domain Keys Identified Mail) e DMARC (Domain-based Message Authentication, Reporting, and Conformance) . Esses padrões verificam se a mensagem de @domain.com é de fato do domínio declarado.

Para ser mais preciso, o DMARC é usado para verificar se o endereço "De" é de fato legítimo e exibido com precisão, o SPF especifica os servidores que têm permissão para enviar e-mails de seu domínio e o DKIM adiciona uma assinatura digital aos e-mails para que os servidores de recebimento de e-mail pode verificar o remetente mais facilmente.

Como resultado, esses padrões permitem que os clientes de e-mail filtrem e bloqueiem e-mails de spam e phishing de golpistas com mais facilidade. No entanto, como esses padrões são opcionais, clientes de e-mail menores não os implementam, levando a inúmeras incidências de spoofing e falsificação online.

Como implementar a autenticação de e-mail?

Muitos dos clientes de e-mail mais populares já têm os padrões SPF, DKIM e DMARC implementados como parte normal de seu software. Se você precisar configurá-los manualmente em seu cliente, precisará editar e adicionar registros DNS adicionais para todos os três padrões. No entanto, esse pode ser um procedimento complicado e deve ser realizado por alguém com um alto nível de conhecimento em informática ou por um profissional de TI dedicado.

Para uma camada extra de segurança, seja para seu sistema comercial ou pessoal, recomendamos usar o software de conexão VPN da Kaspersky . As VPNs permitem que você se conecte aos ativos e servidores de sua empresa remotamente através de um túnel digital criptografado. Este túnel protege seu sistema contra os perigos potenciais de Wi-Fi público e conexões de Internet não seguras quando você estiver em movimento. Para saber mais sobre como as VPNs funcionam, leia nosso artigo completo .

Embora os métodos de autenticação multifator sejam uma das melhores formas de defender seus sistemas pessoais ou profissionais contra violações de agentes maliciosos e outras ameaças online, ele não é 100% seguro. Para um sistema de segurança cibernética completo e premiado (com assistência remota, remoção de ameaças existentes e suporte 24 horas por dia, 7 dias por semana) que oferece a melhor defesa contra o mundo do crime cibernético em constante evolução, experimente o Kaspersky Premium.

Artigos relacionados:

- O que são gerenciadores de senhas? Eles são seguros?

- Ataques de IP Spoofing e Spoofing

- Como parar e-mails de spam?

- Criptografia de e-mail: Como criptografar e-mails?