As motivações que levam a pequenos roubos

Com o surgimento dos serviços de Internet, como o e-mail, a Web e os serviços de hospedagem, membros do "submundo da computação" começaram a procurar formas de tirar proveito desses serviços sem precisar pagar para usá-los. Esses criminosos insignificantes passaram a usar cavalos de Troia especialmente desenvolvidos para roubar logins e senhas de usuários legítimos ou para roubar logins e senhas de diversos computadores infectados.

Originalmente, muitos desses cavalos de Troia foram escritos por jovens que não tinham dinheiro para pagar os serviços de Internet:

- Em 1997, houve uma propagação de cavalos de Troia destinados a roubar senhas da AOL.

- Em 1998, cavalos de Troia desse tipo passaram a afetar outros serviços de Internet.

- Um pouco depois, com a redução do preço desses serviços de Internet, esse tipo de atividade começou a diminuir.

Os pequenos roubos de hoje

Apesar do custo reduzido dos serviços de Internet, os cavalos de Troia que roubam senhas de conexões discadas, da AOL e do ICQ, além de códigos de acesso a outros serviços, ainda representam parte considerável do afluxo diário de ameaças virtuais encontradas pelos laboratórios de antivírus. No entanto, existem outras formas de pequenos roubos:

- Os ladrões criam outros tipos de cavalos de Troia para se beneficiar, roubando dos computadores infectados informações de contas e arquivos de chaves de programas e recursos.

- Nos últimos anos, houve ainda um aumento constante no número de cavalos de Troia que roubam informações pessoais de jogos em rede ("propriedade virtual" dos jogos) para uso não autorizado ou revenda.

Como se proteger dos pequenos roubos

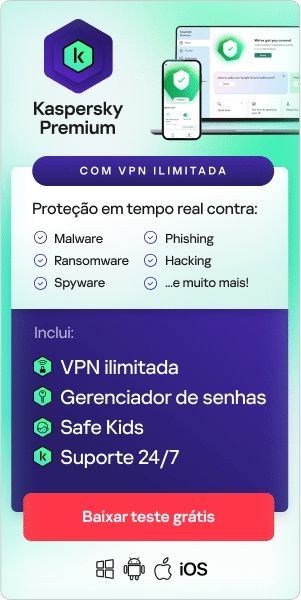

As soluções antimalware que combinam detecção com base em assinatura, análise heurística proativa e tecnologias assistidas na nuvem podem ajudar a proteger seus dispositivos e dados de cavalos de Troia reconhecidos e ameaças virtuais novas ou emergentes.

A Kaspersky Lab oferece produtos antimalware em várias camadas, que associam tecnologias avançadas executadas no dispositivo e serviços em nuvem para oferecer a melhor proteção para:

- PCs Windows

- Computadores Linux

- Macs da Apple

- Smartphones

- Tablets

Outros artigos e links relacionados a pequenos roubos